Delitos informáticos

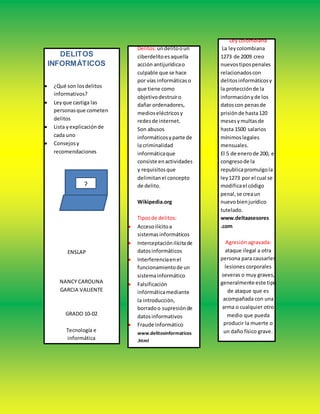

- 1. DELITOS INFORMÁTICOS ¿Qué son losdelitos informativos? Leyque castiga las personasque cometen delitos Lista yexplicaciónde cada uno Consejosy recomendaciones ENSLAP NANCY CAROLINA GARCIA VALIENTE GRADO 10-02 Tecnología e informática Delitos:undelitooun ciberdelitoesaquella acción antijurídicao culpable que se hace por vías informáticaso que tiene como objetivodestruiro dañar ordenadores, medioseléctricosy redesde internet. Son abusos informáticosyparte de la criminalidad informáticaque consiste enactividades y requisitosque delimitanel concepto de delito. Wikipedia.org Tiposde delitos: Accesoilícitoa sistemasinformáticos Interceptaciónilícitade datosinformáticos Interferenciaenel funcionamientode un sistemainformático Falsificación informáticamediante la introducción, borradoo supresiónde datosinformativos Fraude informático www.delitosinformaticos .html Ley colombiana La leycolombiana 1273 de 2009 creo nuevostipospenales relacionadoscon delitosinformáticosy la protecciónde la informaciónyde los datoscon penasde prisiónde hasta120 mesesymultasde hasta 1500 salarios mínimoslegales mensuales. El 5 de enerode 200, el congresode la republicapromulgola ley1273 por el cual se modificael código penal,se creaun nuevobienjurídico tutelado. www.deltaasesores .com Agresión agravada: ataque ilegal a otra persona para causarles lesiones corporales severas o muy graves, generalmente este tipo de ataque que es acompañada con una arma o cualquier otro medio que pueda producir la muerte o un daño físico grave. ?

- 2. rincondelvago.co mm Asesinato:acciónde matar a una persona internacionalmente. Robo:acción de quitar o intentarquitaralgo de valor a una persona por la fuerzao amenazacon usar fuerzao violencia Hurto: acciónde tomar ilegalmente algoajeno apropiarse de una bicicletaopartesde un auto etc… Violación:el acceso carnal con una mujer por la fuerzaycontra su voluntad. Delitos Computacionales: entendiendose a conductas delictuales tradicionales con tipos encuadrados en nuestro Código Penal que se utiliza los medios informáticos como medio de comisión por ejemplo: realizar una estafa, robo o hurto, por medio de la utilización de una computadora conectada a una red bancaria, ya que en estos casos se tutela los bienes jurídicos tradicionales como ser el patrimonio. También la violación de email ataca la intimidad de las personas(amparada jurisprudencialmente en la argentina). Delitos Informaticos: son aquellos conductas delictuales en las que se ataca bienes informáticos en si mismo, no como medio, como ser el daño en el Software por la intromisión de un Virus, o accediendo sin autorización a una PC, o la piratería (copia ilegal) de software, pero esta ultima esta en Argentina penalizada con 1 mes a 6 años de prisión, específicamente por la ley 11.723 de Derecho de Autor. Pero no robando o dañando el Hardware, porque encuadraría en un delito tipicado tradicional mencionado anteriormente Actualice regularmente su sistema operativo y el software instalado en su equipo, poniendo especial atención a las actualizaciones de su navegador web. A veces, los sistemas operativos presentan fallos, que pueden ser aprovechados por delincuentes informáticos. Frecuentemente aparecen actualizaciones que solucionan dichos fallos. Estar al día con las actualizaciones, así como aplicar los parches de seguridad recomendados por los fabricantes, le Estar al día con las actualizaciones, así como aplicar los parches de seguridad recomendados por los fabricantes, le ayudará a prevenir la posible intrusión de hackers y la aparición de nuevos virus. Instale un Antivirus y actualícelo con frecuencia. Analice con su antivirus todos los dispositivos de almacenamiento de datos que utilice y todos los archivos nuevos, especialmente aquellos archivos descargados de internet. Instale un Firewall o Cortafuegos con el fin de restringir accesos no autorizados de Internet. Es recomendable tener instalado en su equipo algún tipo de software anti- spyware, para evitar que se introduzcan en su equipo programas espías destinados a recopilar información confidencial sobre el usuario.