Doc2

•Descargar como DOCX, PDF•

0 recomendaciones•66 vistas

herramientas de dibujo

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (18)

DELITOS CONTRA LA CONFIDENCIALIDAD, LA INTEGRIDAD, Y LA DISPONIBILIDAD DE LOS...

DELITOS CONTRA LA CONFIDENCIALIDAD, LA INTEGRIDAD, Y LA DISPONIBILIDAD DE LOS...

Análisis de Ley de Delitos Informáticos y conexos de El Salvador

Análisis de Ley de Delitos Informáticos y conexos de El Salvador

DELITOS CONTRA LA CONFIDENCIALIDAD, LA INTEGRIDAD Y LA DISPONIBILIDAD DE DATOS

DELITOS CONTRA LA CONFIDENCIALIDAD, LA INTEGRIDAD Y LA DISPONIBILIDAD DE DATOS

Destacado

Destacado (15)

Создание нейроморфных приборов специального назначения

Создание нейроморфных приборов специального назначения

VTV Chương trình Tết 2017 Proposal - For Marketers

VTV Chương trình Tết 2017 Proposal - For Marketers

Developing Students: 2016 Bonner New Directors Meeting

Developing Students: 2016 Bonner New Directors Meeting

Caso Harvard 1: Contabilidad para el iPhone en Apple Inc.

Caso Harvard 1: Contabilidad para el iPhone en Apple Inc.

Similar a Doc2

Similar a Doc2 (20)

Analisis sobre la Nueva Ley de Delitos Informáticos

Analisis sobre la Nueva Ley de Delitos Informáticos

Leyes y acuerdos que regulan la actividad informatica

Leyes y acuerdos que regulan la actividad informatica

Último

Último (20)

Ediciones Previas Proyecto de Innovacion Pedagogica ORIGAMI 3D Ccesa007.pdf

Ediciones Previas Proyecto de Innovacion Pedagogica ORIGAMI 3D Ccesa007.pdf

Gran Final Campeonato Nacional Escolar Liga Las Torres 2017.pdf

Gran Final Campeonato Nacional Escolar Liga Las Torres 2017.pdf

04.UNIDAD DE APRENDIZAJE III CICLO-Cuidamos nuestro medioambiente (1).docx

04.UNIDAD DE APRENDIZAJE III CICLO-Cuidamos nuestro medioambiente (1).docx

Diseño Universal de Aprendizaje en Nuevos Escenarios JS2 Ccesa007.pdf

Diseño Universal de Aprendizaje en Nuevos Escenarios JS2 Ccesa007.pdf

Síndrome piramidal 2024 según alvarez, farrera y wuani

Síndrome piramidal 2024 según alvarez, farrera y wuani

ciclos biogeoquimicas y flujo de materia ecosistemas

ciclos biogeoquimicas y flujo de materia ecosistemas

POEMAS ILUSTRADOS DE LUÍSA VILLALTA. Elaborados polos alumnos de 4º PDC do IE...

POEMAS ILUSTRADOS DE LUÍSA VILLALTA. Elaborados polos alumnos de 4º PDC do IE...

Estrategia Nacional de Refuerzo Escolar SJA Ccesa007.pdf

Estrategia Nacional de Refuerzo Escolar SJA Ccesa007.pdf

ACERTIJO CÁLCULOS MATEMÁGICOS EN LA CARRERA OLÍMPICA. Por JAVIER SOLIS NOYOLA

ACERTIJO CÁLCULOS MATEMÁGICOS EN LA CARRERA OLÍMPICA. Por JAVIER SOLIS NOYOLA

Pasos para enviar una tarea en SIANET - sólo estudiantes.pdf

Pasos para enviar una tarea en SIANET - sólo estudiantes.pdf

Libros del Ministerio de Educación (2023-2024).pdf

Libros del Ministerio de Educación (2023-2024).pdf

MINEDU BASES JUEGOS ESCOLARES DEPORTIVOS PARADEPORTIVOS 2024.docx

MINEDU BASES JUEGOS ESCOLARES DEPORTIVOS PARADEPORTIVOS 2024.docx

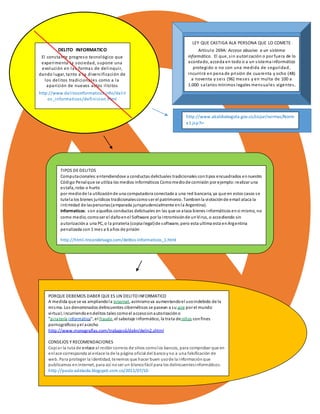

Doc2

- 1. DELITO INFORMATICO El constante progreso tecnológico que experimenta la sociedad, supone una evolución en las formas de delinquir, dando lugar, tanto a la diversificación de los delitos tradicionales como a la aparición de nuevos actos ilícitos http://www.delitosinformaticos.info/delit os_informaticos/definicion.html LEY QUE CASTIGA ALA PERSONA QUE LO COMETE Artículo 269A: Acceso abusivo a un sistema informático. El que, sin autorización o por fuera de lo acordado, acceda en todo o a un sistema informático protegido o no con una medida de seguridad, incurrirá en pena de prisión de cuarenta y ocho (48) a noventa y seis (96) meses y en multa de 100 a 1.000 salarios mínimos legales mensuales vigentes. http://www.alcaldiabogota.gov.co/sisjur/normas/Norm a1.jsp?i= TIPOS DE DELITOS Computacionales: entendiendose a conductas delictuales tradicionales contipos encuadrados ennuestro Código Penalque se utiliza los medios informáticos Comomediode comisión porejemplo:realizaruna estafa, robo o hurto por mediode la utilizaciónde una computadora conectada a una red bancaria, ya que en estos casos se tutela los bienes jurídicos tradicionalescomoserel patrimonio. Tambienla violaciónde email ataca la intimidad de laspersonas(amparada jurisprudencialmente enla Argentina). Informaticos: son aquellos conductas delictuales en las que se ataca bienes informáticos ensi mismo, no como medio, comoser el dañoenel Software por la intromisiónde unVirus, o accediendo sin autorizacióna una PC, o la pirateria (copiailegal)de software, pero esta ultima esta enArgentina penalizada con 1 mes a 6 años de prisión http://html.rincondelvago.com/delitos-informaticos_1.html PORQUE DEBEMOS DABER QUE ES UN DELITO INFORMATICO A medida que se va ampliandola Internet, asimismova aumentandoel usoindebido de la misma. Los denominados delincuentes cibernéticos se pasean a su aire porel mundo virtual, incurriendoendelitos tales comoel accesosinautorizacióno "piratería informática", el fraude, el sabotaje informático, la trata deniños confines pornográficos yel acecho http://www.monografias.com/trabajos6/delin/delin2.shtml CONSEJOS Y RECOMENDACIONES Copiar la ruta de enlace al recibir correos de sitios comolos bancos, para comprobar que en enlace corresponda al enlace la de la página oficial del bancoyno a una falsificación de web. Para proteger la identidad, tenemos que hacer buen usode la informaciónque publicamos en internet, para así noserun blancofácil para los delincuentesinformáticos. http://paula-adelaida.blogspot.com.co/2011/07/10-