Actividad No. 1.8: Análisis del protocolo MySQL

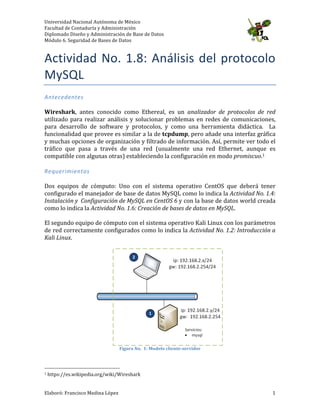

- 1. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño y Administración de Base de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 1 Actividad No. 1.8: Análisis del protocolo MySQL Antecedentes Wireshark, antes conocido como Ethereal, es un analizador de protocolos de red utilizado para realizar análisis y solucionar problemas en redes de comunicaciones, para desarrollo de software y protocolos, y como una herramienta didáctica. La funcionalidad que provee es similar a la de tcpdump, pero añade una interfaz gráfica y muchas opciones de organización y filtrado de información. Así, permite ver todo el tráfico que pasa a través de una red (usualmente una red Ethernet, aunque es compatible con algunas otras) estableciendo la configuración en modo promiscuo.1 Requerimientos Dos equipos de cómputo: Uno con el sistema operativo CentOS que deberá tener configurado el manejador de base de datos MySQL como lo indica la Actividad No. 1.4: Instalación y Configuración de MySQL en CentOS 6 y con la base de datos world creada como lo indica la Actividad No. 1.6: Creación de bases de datos en MySQL. El segundo equipo de cómputo con el sistema operativo Kali Linux con los parámetros de red correctamente configurados como lo indica la Actividad No. 1.2: Introducción a Kali Linux. Figura No. 1: Modelo cliente-‐servidor 1 https://es.wikipedia.org/wiki/Wireshark

- 2. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño y Administración de Base de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 2 Instrucciones Las siguientes instrucciones deberán ejecutarse en el sistema operativo CentOS: 1. Entrar el manejador de bases de datos con el comando: mysql –u root –p 2. Crear una nueva cuenta dba (root) desde el manejador de bases de datos con el siguiente comando: GRANT ALL PRIVILEGES ON *.* TO root@'%' IDENTIFIED BY 'p4ssw0rd' WITH GRANT OPTION;

- 3. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño y Administración de Base de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 3 Las siguientes instrucciones deberán ejecutarse desde el sistema operativo Kali Linux: 3. Iniciar el analizador de protocolos Wireshark como lo hiciste en la Actividad No. 1.5: Introducción al análisis de protocolos de red con Wireshark. Dando clic en el menú: Aplicaciones -‐> Kali Linux -‐> Wireshark

- 4. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño y Administración de Base de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 4 4. Inicia la captura de tráfico de red en Wireshark, seleccionado la interfaz de red eth0 y después clic en el ícono Start New Capture:

- 5. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño y Administración de Base de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 5 5. Abre una terminal usando el ícono , ubicado en el panel superior. 6. Iniciar una sesión remota al servidor de bases de datos usando el siguiente comando (recuerda reemplazar la cadena 192.168.1.y por la que corresponda): mysql –h 192.168.1.x –u root -‐p Introducir la contraseña 'p4ssw0rd' (sin comillas).

- 6. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño y Administración de Base de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 6 7. Ejecutar los siguientes comandos desde la conexión al manejador de bases de datos MySQL: CREATE DATABASE bdprueba; USE bdprueba; CREATE table x (i int); INSERT INTO x VALUES (1); SELECT * FROM x; SELECT user,password FROM mysql.user;

- 7. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño y Administración de Base de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 7 8. Detén la captura de tráfico de red dando clic en el ícono Stop live capture. 9. Dentro del analizador de protocolo Wireshark, filtra los paquetes para solo visualizar los correspondientes al protocolo MySQL, tecleando la palabra mysql en el campo filtro de Wireshark y presionando la tecla Enter:

- 8. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño y Administración de Base de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 8 10. Inspecciona el paquete de inicio de sesión de MySQL (Login) Responde las siguientes preguntas: a. ¿Es posible conocer el nombre de usuario y contraseña usados para iniciar una sesión en MySQL?

- 9. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño y Administración de Base de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 9 11. Ahora analiza todo en un flujo de datos seleccionando un paquete ‘Request Query’ y dando clic derecho y seleccionado la opción del menú ‘Follow TCP Stream’.

- 10. Universidad Nacional Autónoma de México Facultad de Contaduría y Administración Diplomado Diseño y Administración de Base de Datos Módulo 6. Seguridad de Bases de Datos Elaboró: Francisco Medina López 10 Entregable Genera un documento electrónico con el resultado de tu análisis al protocolo mysql, en donde respondas a las siguientes preguntas: a) ¿Qué información es visible durante el análisis? b) ¿Es posible capturar la información de inicio de sesión al servidor de bases de datos (usuario y contraseña)?