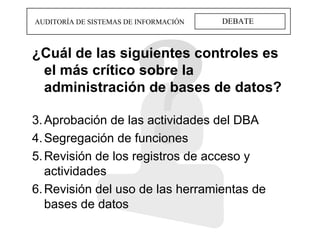

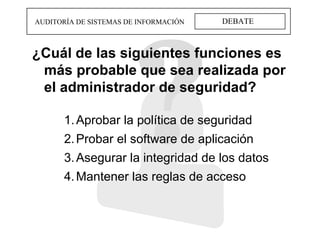

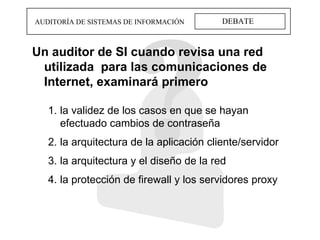

El documento trata sobre la auditoría de sistemas de información. Explica los objetivos, metodologías y áreas de revisión de una auditoría de SI. También describe conceptos clave como riesgo, control interno, segregación de funciones y el balance entre controles y costos.