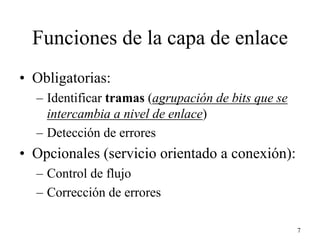

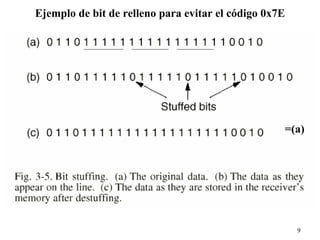

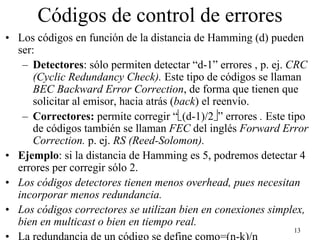

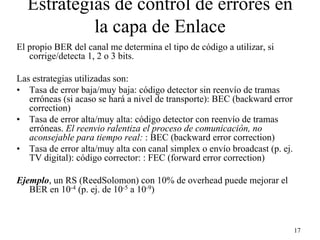

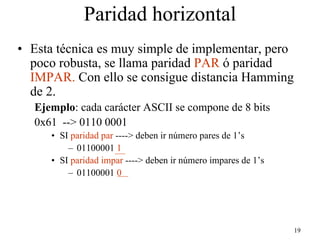

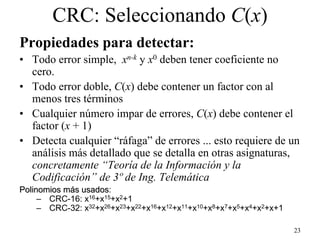

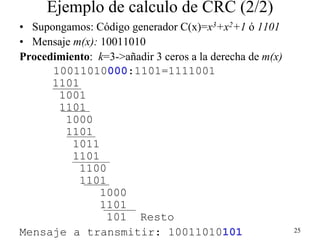

Este documento describe las funciones de la capa de enlace, incluyendo la identificación de tramas, detección y corrección de errores mediante códigos como CRC y paridad. Explica cómo estos mecanismos garantizan la transmisión fiable de datos entre dispositivos directamente conectados.