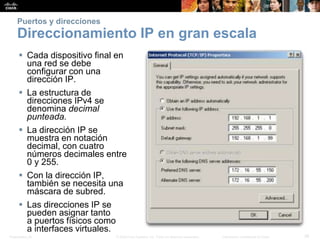

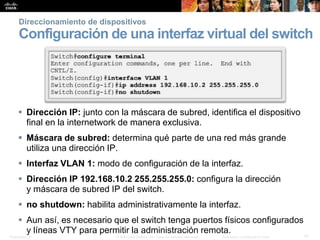

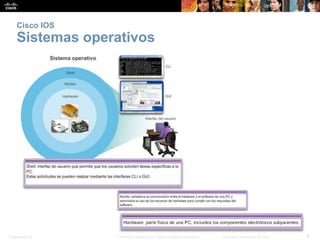

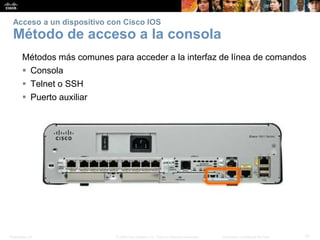

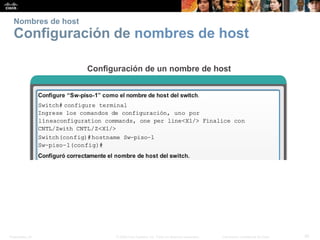

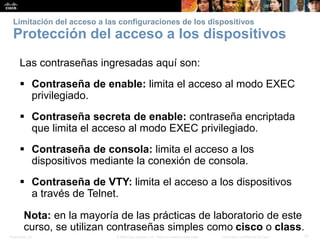

El documento detalla la configuración de Cisco IOS, explicando su propósito, acceso y estructura de comandos. Incluye instrucciones sobre cómo configurar dispositivos de red, limitar el acceso y verificar conectividad. Se enfatiza la importancia de nombres de host y del almacenamiento seguro de contraseñas en un entorno de red.

![Presentation_ID 36© 2008 Cisco Systems, Inc. Todos los derechos reservados. Información confidencial de Cisco

Cómo guardar configuraciones

Archivos de configuración

Switch# reload

System configuration has

been modified. Save?

[yes/no]: n

Proceed with reload?

[confirm]

La configuración de inicio

se elimina utilizando el

comando erase startup-

config.

Switch# erase startup-config

En un switch, también se

debe emitir el comando

delete vlan.dat.

Switch# delete vlan.dat

Delete filename [vlan.dat]?

Delete flash:vlan.dat?

[confirm]](https://image.slidesharecdn.com/itninstructorpptchapter2-160401151005/85/CCNA-1-Itn-instructor-ppt_chapter2-36-320.jpg)