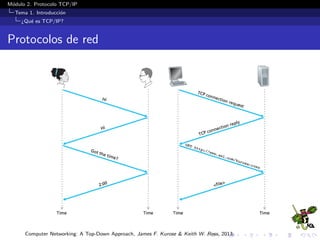

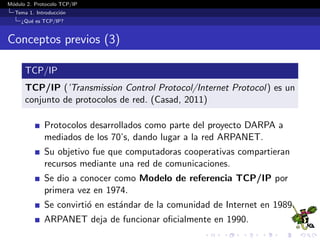

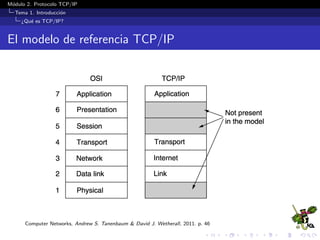

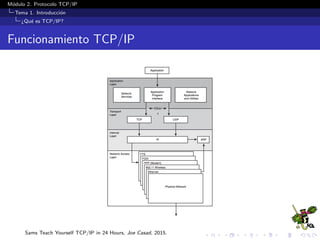

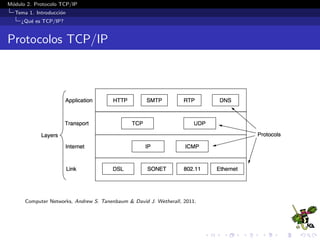

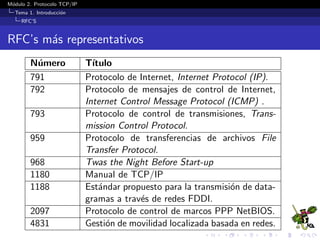

El documento ofrece una introducción al protocolo TCP/IP, explicando su función como un conjunto de protocolos de red que permite la comunicación entre computadoras interconectadas. Se detalla la estructura y características del modelo TCP/IP, incluyendo sus capas de acceso a la red, internet, transporte y aplicación. Además, se mencionan organizaciones responsables de los estándares y la documentación relacionada, como los RFC (Requests for Comments).