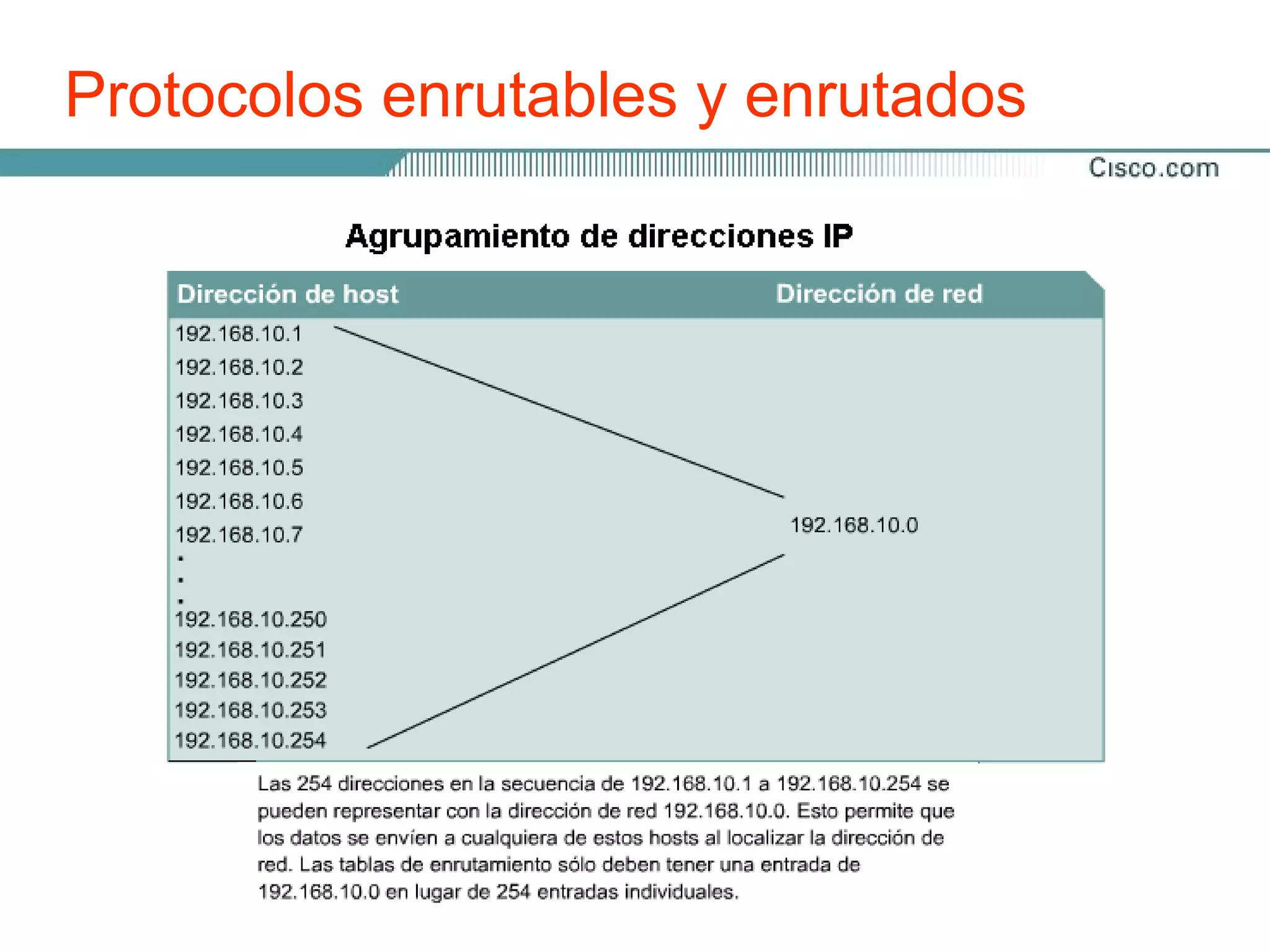

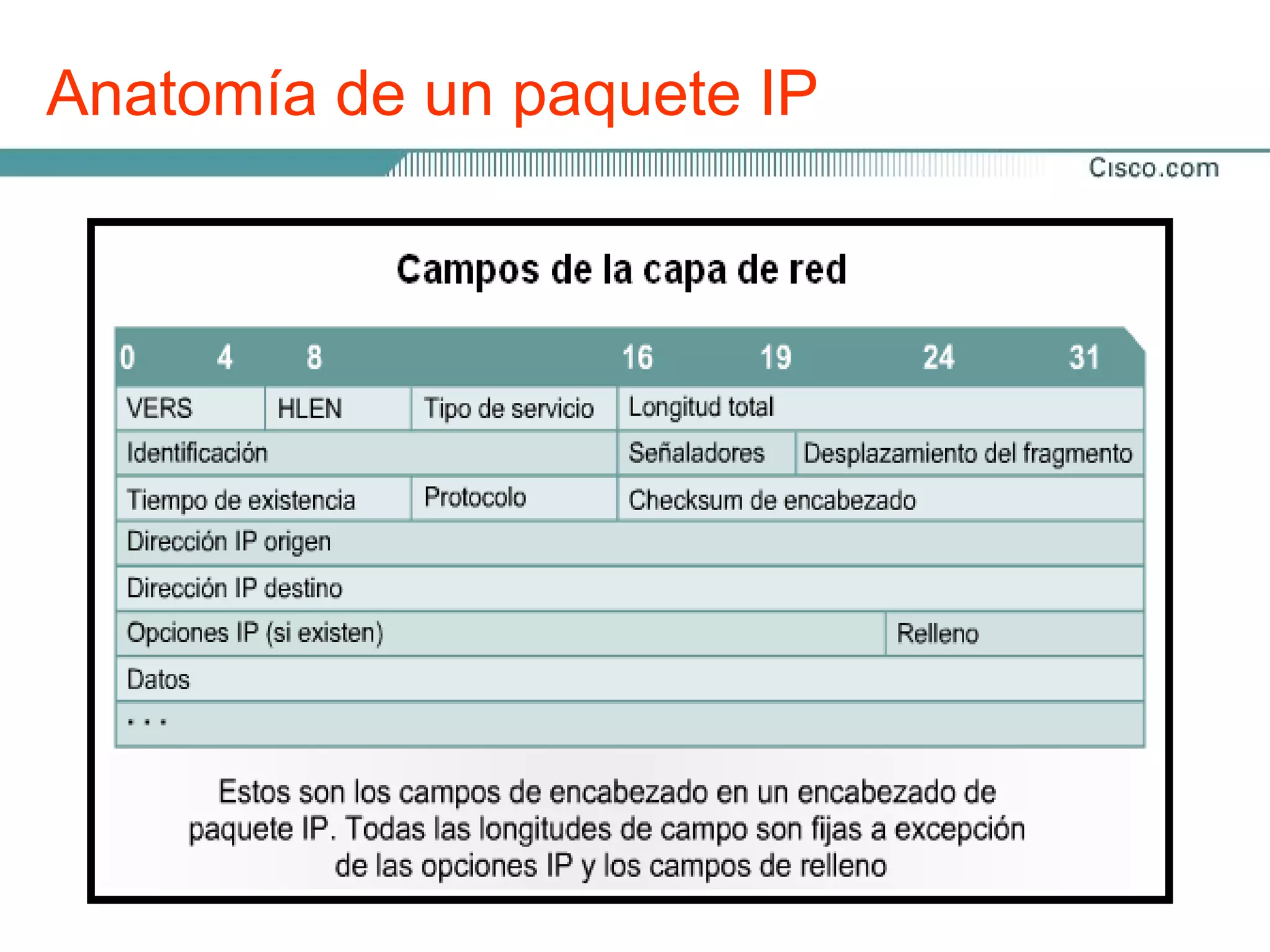

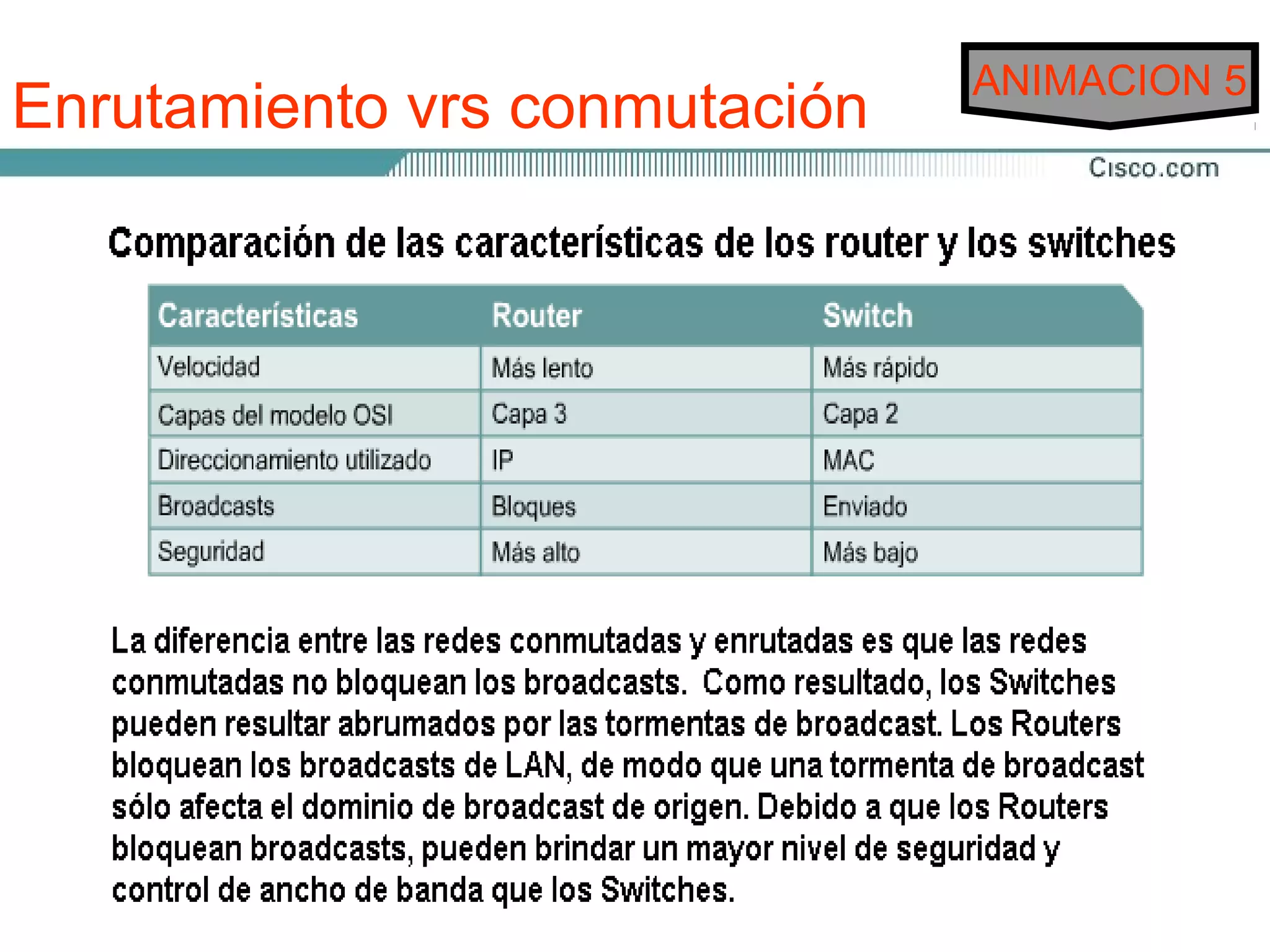

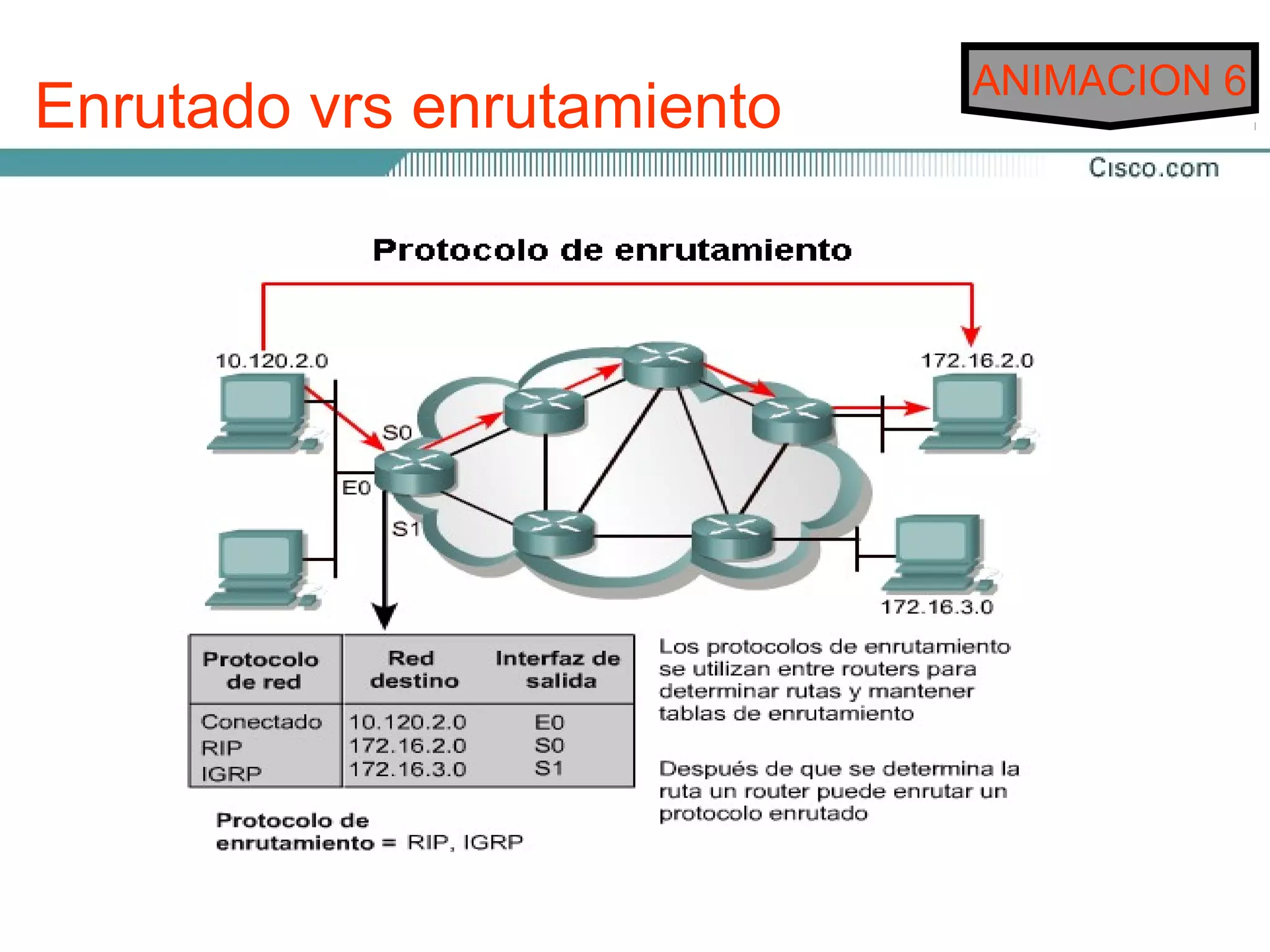

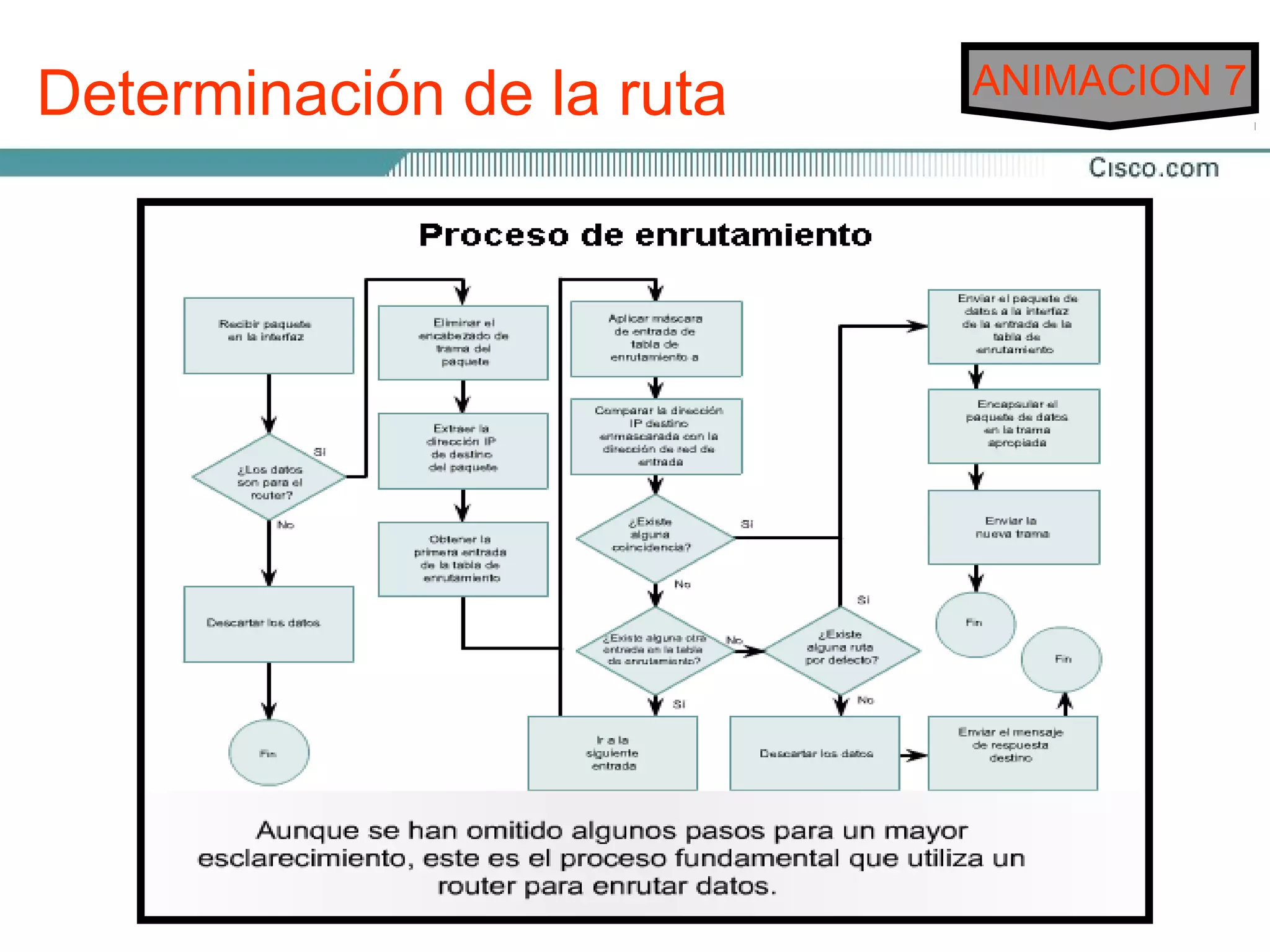

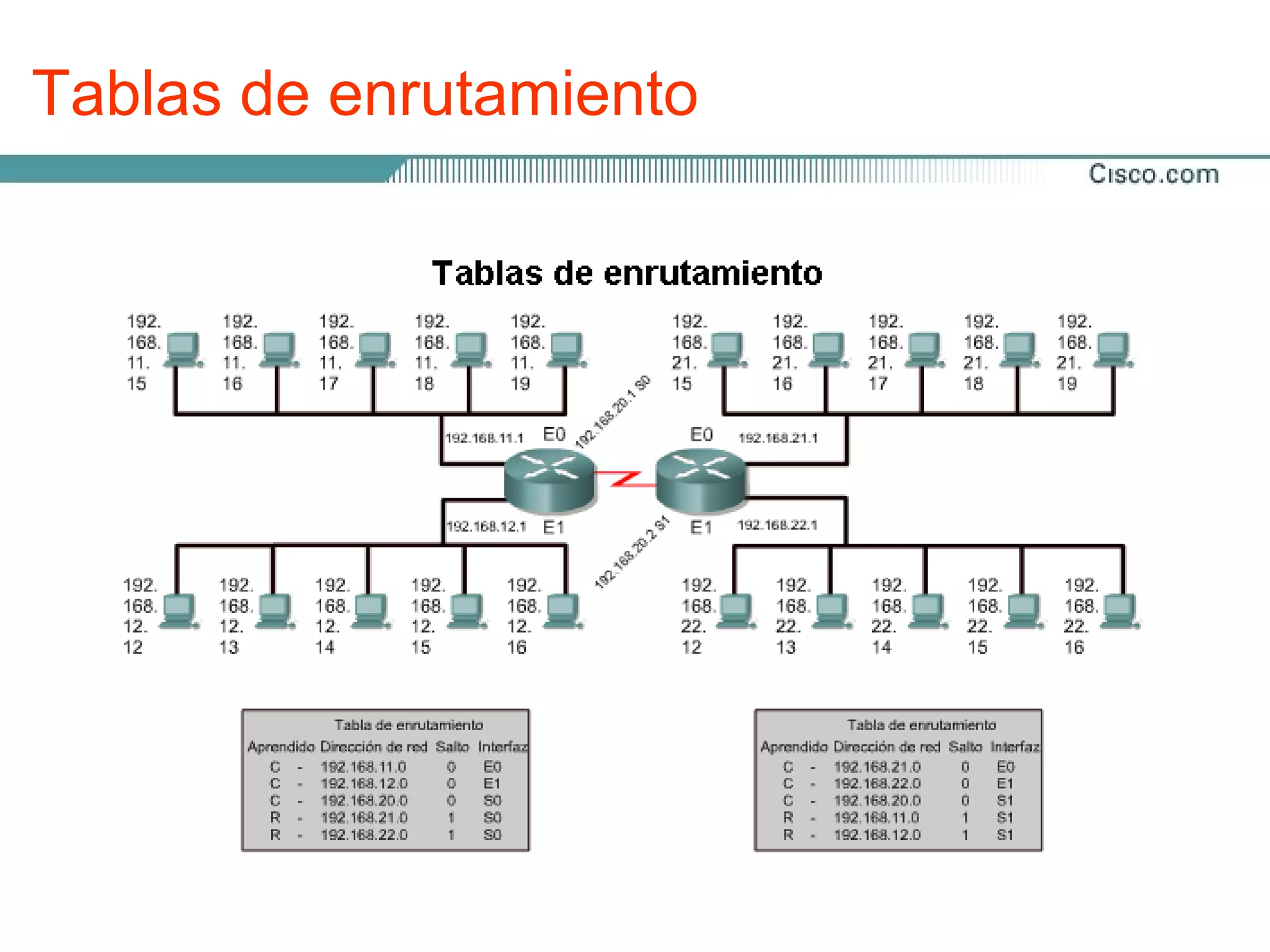

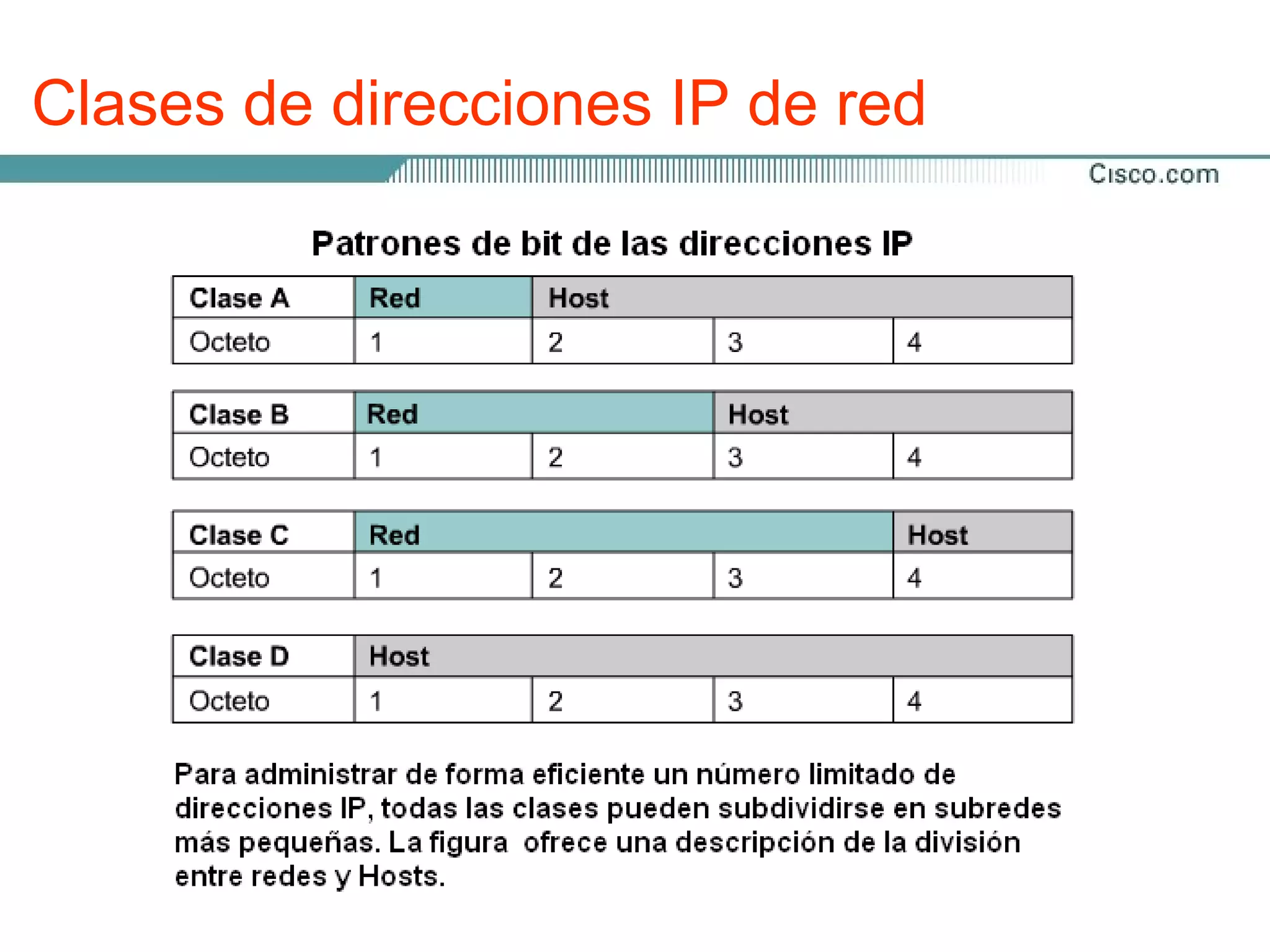

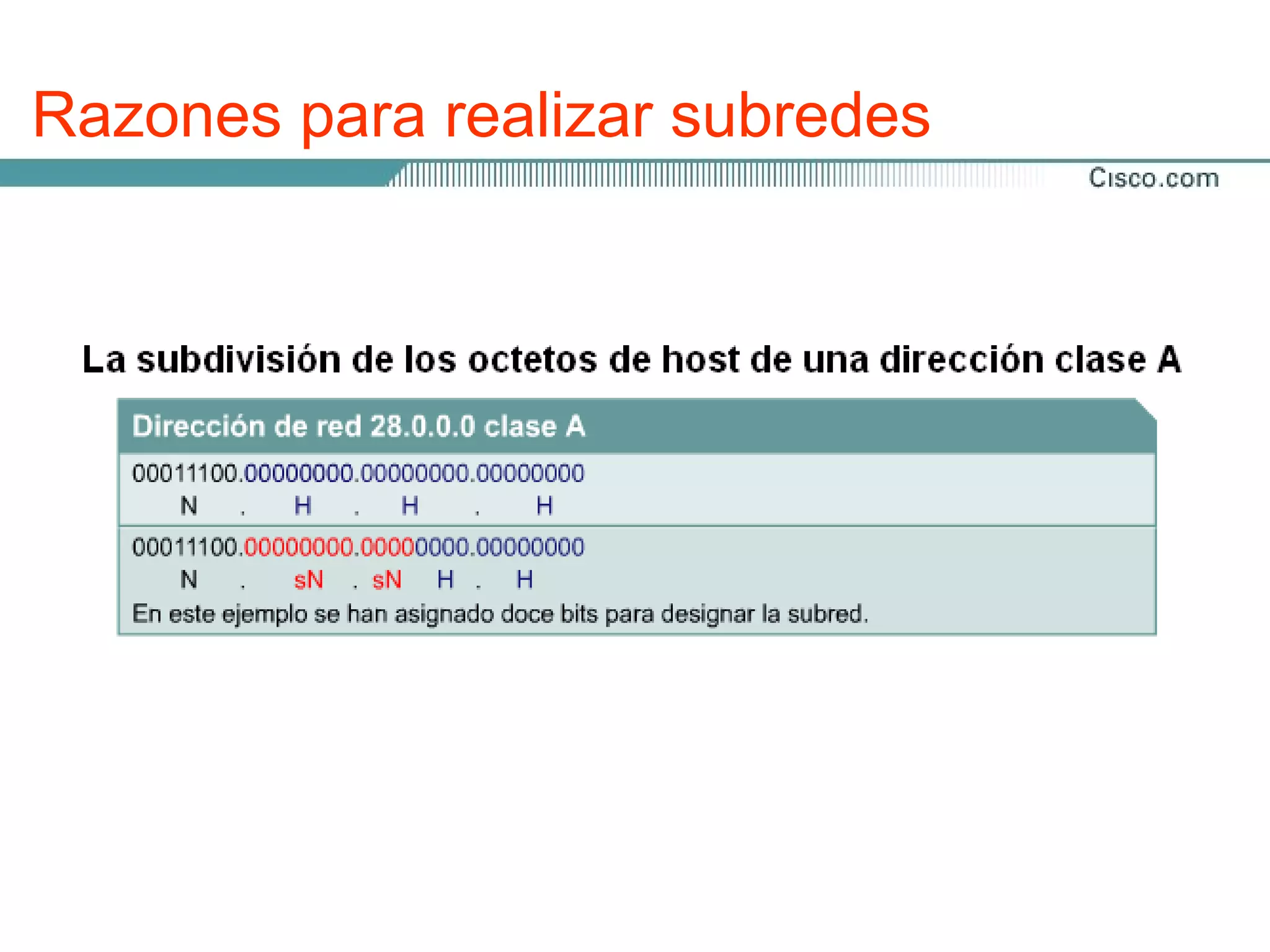

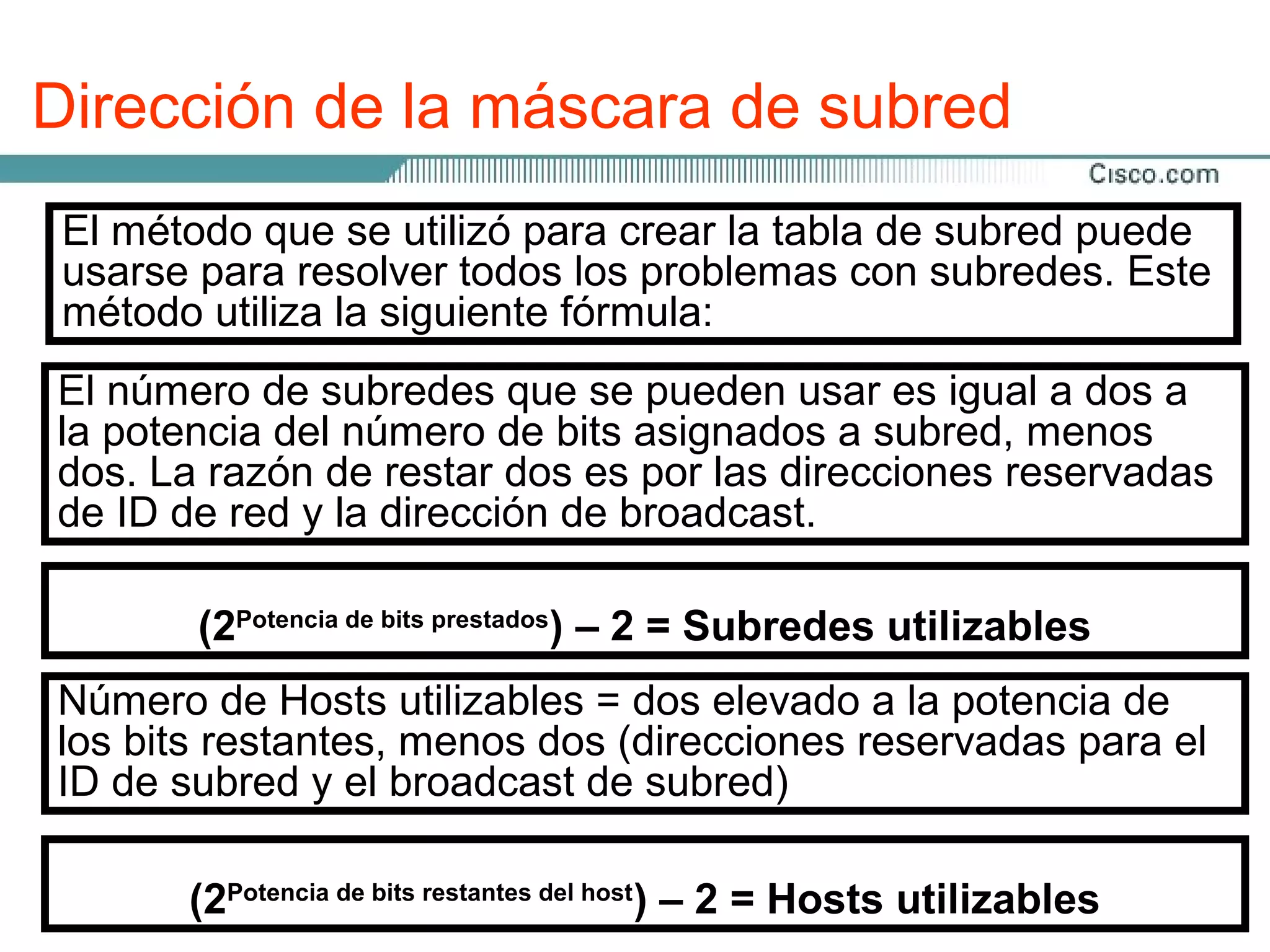

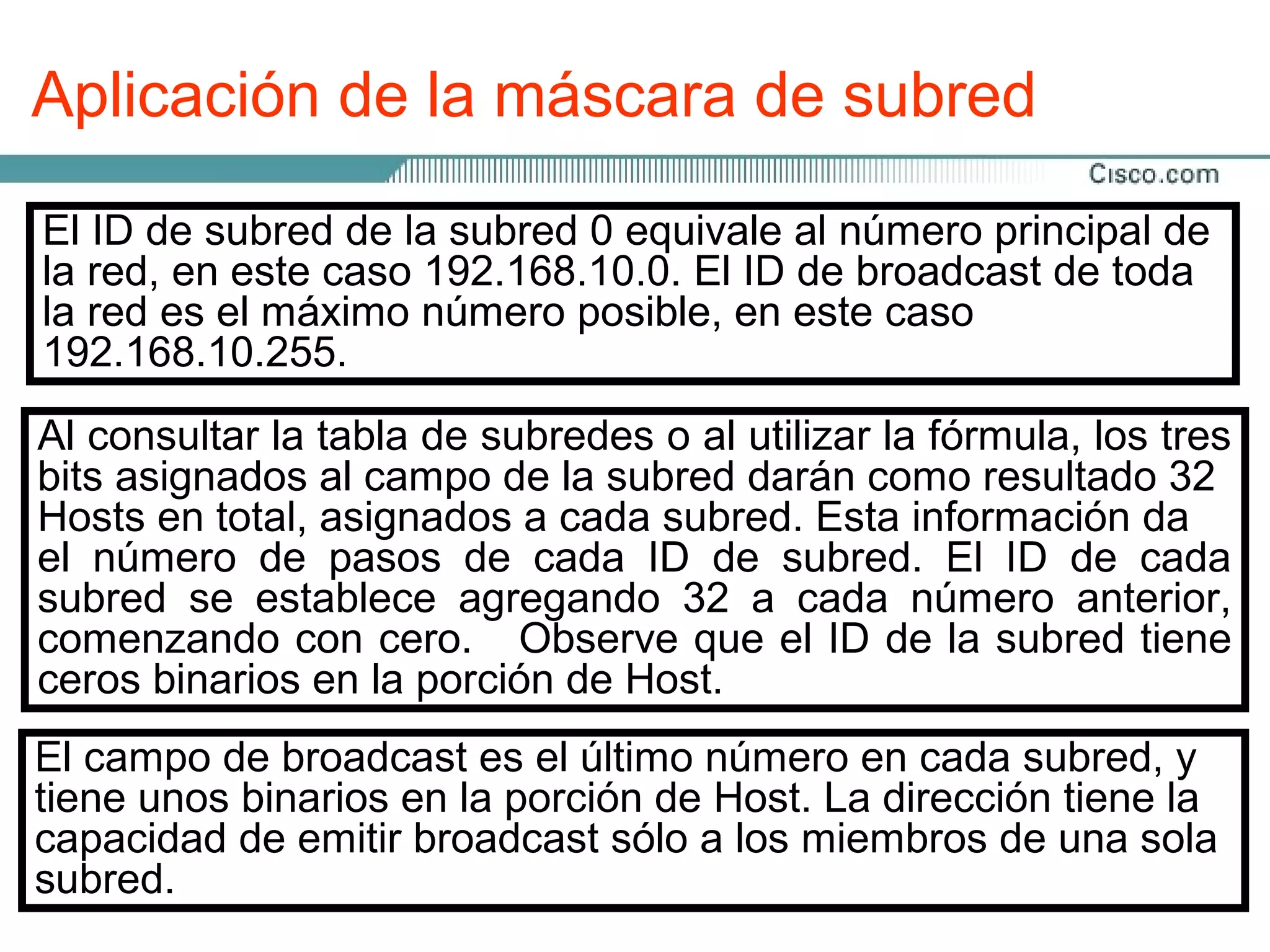

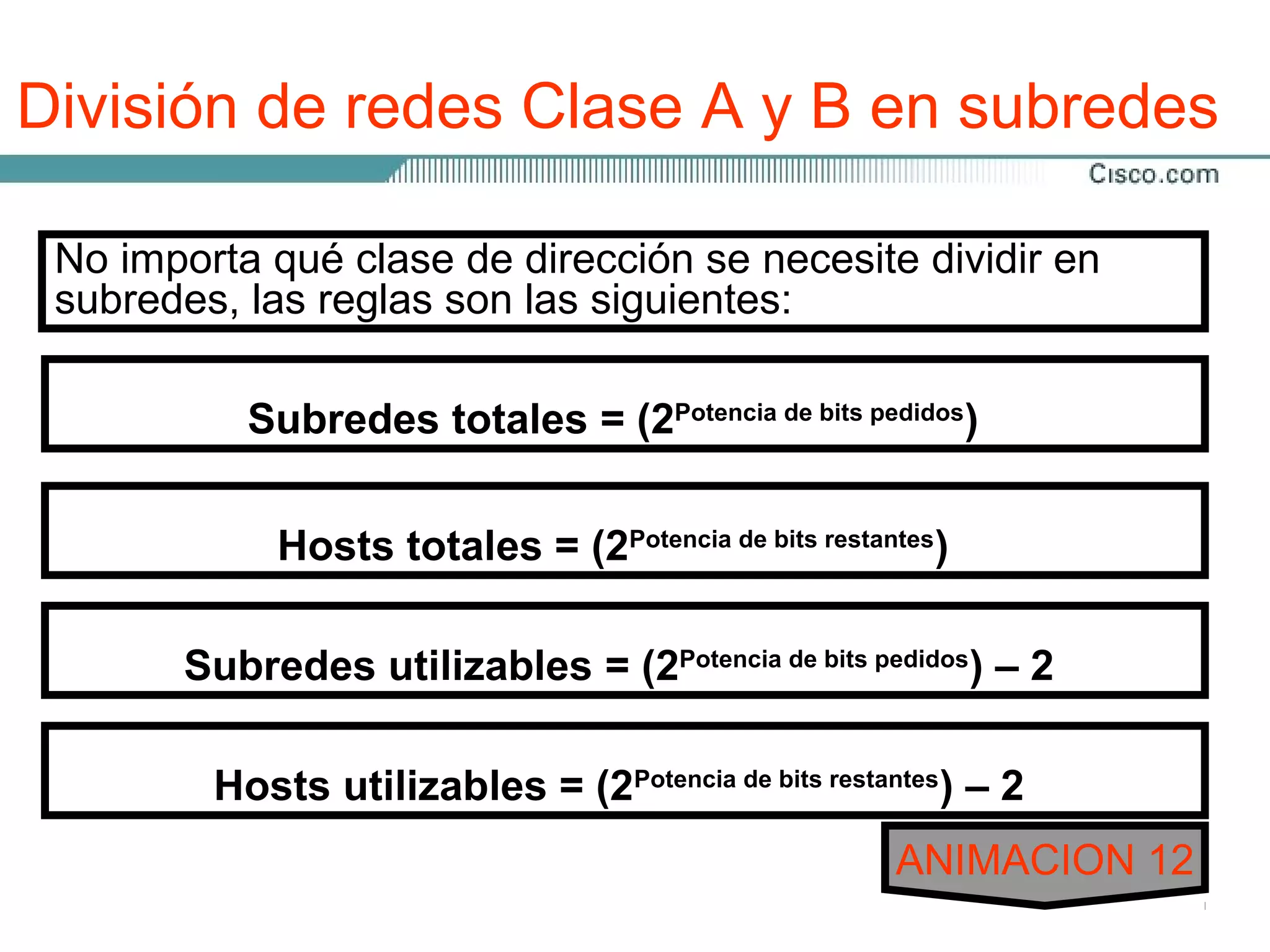

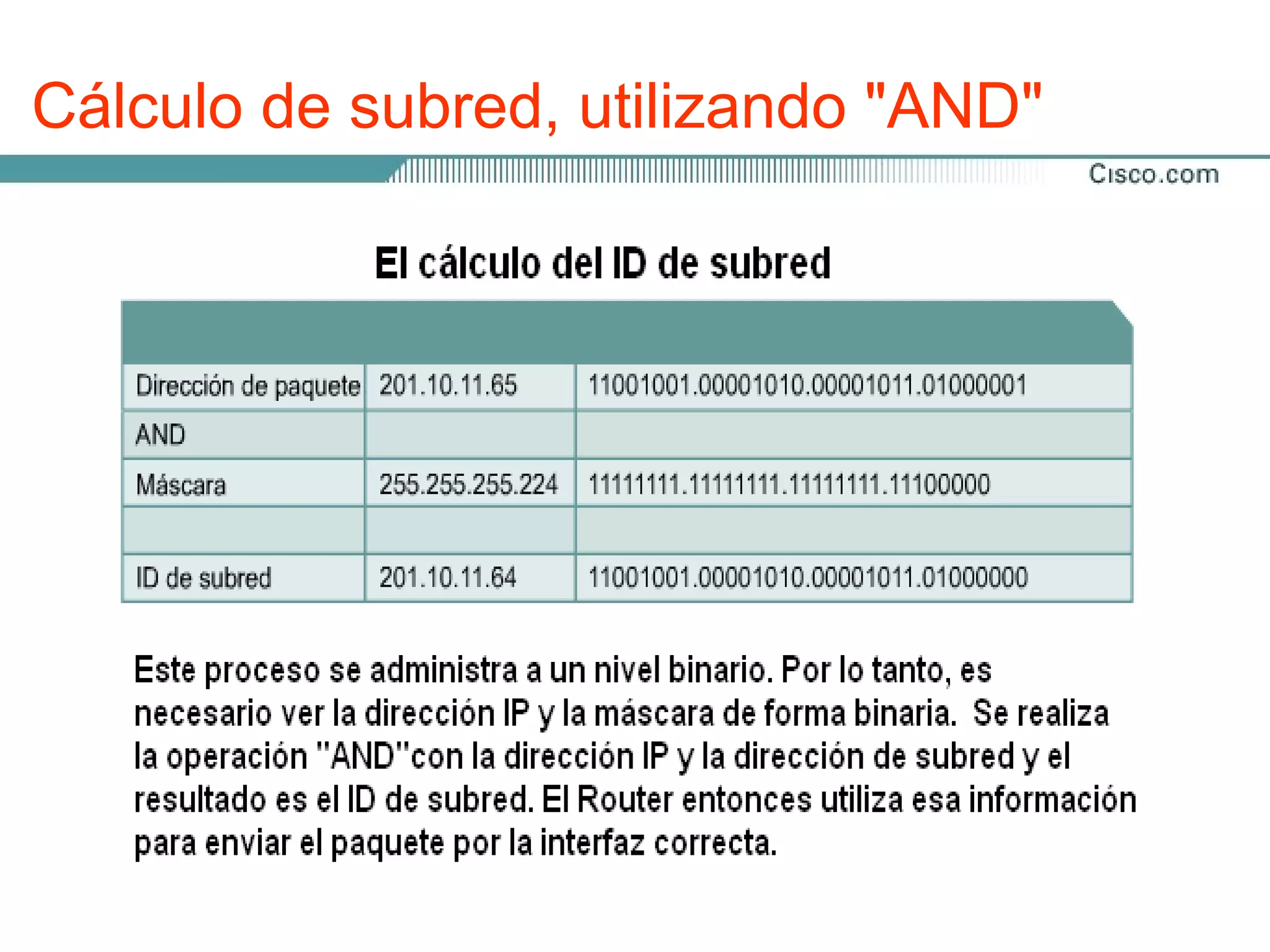

Este documento trata sobre los principios básicos de enrutamiento y subredes. Explica los protocolos de enrutamiento IP, los mecanismos de división en subredes, y describe el proceso de enrutamiento, incluyendo la determinación de la ruta y la propagación de paquetes a través de routers.