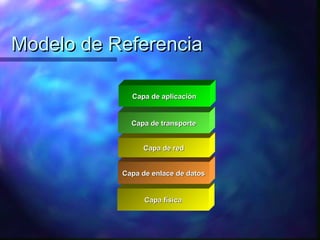

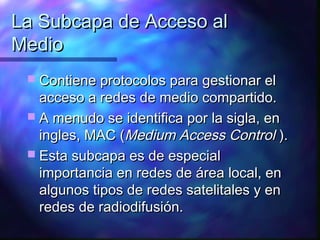

La capa de enlace de datos se encarga de la transmisión de datos entre hosts de una misma red a través del medio físico de forma fiable y libre de errores. Está compuesta por la subcapa de enlace lógico y la subcapa de control de acceso al medio. La capa de enlace de datos agrega información de control a los paquetes, como direcciones MAC, y los encapsula en tramas para su transmisión por la red.