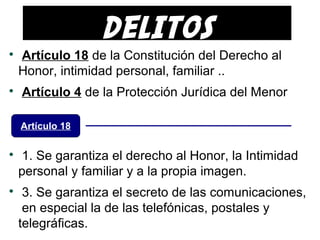

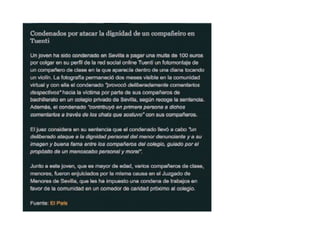

Este documento resume los principales riesgos asociados con el uso de las redes sociales y la ciberdelincuencia, incluyendo el ciberacoso, el grooming, el sexting y la pornografía infantil. También describe brevemente los delitos relacionados y las agencias a las que se puede acudir para denunciarlos. Finalmente, enfatiza la importancia de la educación, la prevención y la configuración adecuada de la privacidad en el uso seguro de Internet y las redes sociales.