Comentarios política de seguridad digital

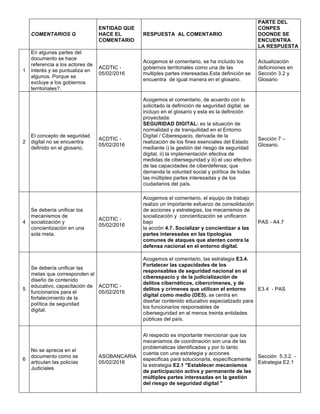

- 1. COMENTARIOS G ENTIDAD QUE HACE EL COMENTARIO RESPUESTA AL COMENTARIO PARTE DEL CONPES DOONDE SE ENCUENTRA LA RESPUESTA 1 En algunas partes del documento se hace referencia a los actores de interés y se puntualiza en algunos. Porque se excluye a los gobiernos territoriales?. ACDTIC - 05/02/2016 Acogemos el comentario, se ha incluido los gobiernos territoriales como una de las multiples partes interesadas.Esta definición se encuentra de igual manera en el glosario. Actualización deficiniones en Sección 3.2 y Glosario 2 El concepto de seguridad digital no se encuentra definido en el glosario. ACDTIC - 05/02/2016 Acogemos el comentario, de acuerdo con lo solicitado la definición de seguridad digital, se incluyo en el glosario y esta es la definición proyectada: SEGURIDAD DIGITAL: es la situación de normalidad y de tranquilidad en el Entorno Digital / Ciberespacio, derivada de la realización de los fines esenciales del Estado mediante i) la gestión del riesgo de seguridad digital, ii) la implementación efectiva de medidas de ciberseguridad y iii) el uso efectivo de las capacidades de ciberdefensa;; que demanda la voluntad social y política de todas las múltiples partes interesadas y de los ciudadanos del país. Sección 7 – Glosario. 4 Se debería unificar los mecanismos de socialización y concientización en una sola meta. ACDTIC - 05/02/2016 Acogemos el comentario, el equipo de trabajo realizo un importante esfuerzo de consolidación de acciones y estrategias, los mecanismos de socialización y concientización se unificaron bajo la acción 4.7. Socializar y concientizar a las partes interesadas en las tipologías comunes de ataques que atenten contra la defensa nacional en el entorno digital. PAS - A4.7 5 Se debería unificar las metas que corresponden al diseño de contenido educativo, capacitación de funcionarios para el fortalecimiento de la política de seguridad digital. ACDTIC - 05/02/2016 Acogemos el comentario, las estrategia E3.4. Fortalecer las capacidades de los responsables de seguridad nacional en el ciberespacio y de la judicialización de delitos cibernéticos, cibercrímenes, y de delitos y crímenes que utilicen el entorno digital como medio (DE5). se centra en diseñar contenido educativo especializado para los funcionarios responsables de ciberseguridad en al menos treinta entidades públicas del país. E3.4 - PAS 6 No se aprecia en el documento como se articulan las policías Judiciales ASOBANCARIA 05/02/2016 Al respecto es importante mencionar que los mecanismos de coordinación son una de las problemáticas identificadas y por lo tanto cuenta con una estrategia y acciones especificas pará solucionarla, específicamente la estrategia E2.1 "Establecer mecanismos de participación activa y permanente de las múltiples partes interesadas en la gestión del riesgo de seguridad digital " Sección 5.3.2. - Estrategia E2.1

- 2. 7 Consideran que la seguridad digital podría limitar el alcance, sugieren cambiar a seguridad de la información o definir mejor el alcance. ASOBANCARIA 05/02/2016 Acogemos el comentario, El cambio de enfoque a seguridad digital busca justamente incluir aquellos aspectos más allá de la perspectiva tecnológica de la seguridad en el entorno digital, este enfoque incluye las consecuencias en el entorno físico ( consecuencias económicas y sociales) de la materialización de riesgos de seguridad digital, la definición de seguridad digital por tanto hace claridad en la definición de Riesgo de Seguridad Digital: "Es la expresión usada para describir una categoría de riesgo relacionada con el desarrollo de cualquier actividad en el entorno digital. Este riesgo puede resultar de la combinación de amenazas y vulnerabilidades en el ambiente digital. Puede debilitar el logro de objetivos económicos y sociales, así como afectar la soberanía nacional, la integridad territorial, el orden constitucional y los intereses nacionales. El riesgo de seguridad digital es de naturaleza dinámica. Incluye aspectos relacionados con el ambiente físico y digital, las personas involucradas en las actividades y los procesos organizacionales que las soportan" Sección 7 – Glosario. 8 La metodología de gestión de riesgos debe definir estándares por sector. ASOBANCARIA 05/02/2016 Concordamos con esta posición, el modelo de gestión de riesgos que se propone será transversal a todos los sectores de la economía, si bien las necesidades y lo niveles de digitalización de cada sector son muy diferentes, las acciones encaminadas a desarrollar, implementar este modelo deberán asegurar que el modelo sea los suficientemente flexible para ser adoptado por los diferentes sectores de la economía. Sin embargo esta actividad A1.5 - esta programada a partir del 2017 y será en la fase de desarrollo donde se definirán las necesidades para cada sector. NO 9 No es claro qué medidas se adoptaran para prevenir el delito en los equipos terminales ( PC, MÓVIL, Smart TV, etc.)- ASOBANCARIA 05/02/2016 Es necesario entender los equipos terminales como un elemento más en la gestión de riesgos de seguridad digital, así mismo es importante resaltar que todas las acciones propuestas bajo e objetivo 3, están encaminadas también a prevenir el ciberdelito:3.1 Fortalecer las capacidades operativas, administrativas, humanas, cientificas, de infraestrutura física y tecnologica del CCP de la Policía Nacional en la medida de los recursos que le sean asignados.3.3. Con el apoyo del Ministerio de Defensa Nacional, el Ministerio de Tecnologías de la Información y las Comunicaciones, la Superintendencia de Industria y Comercio, el Departamento Administrativo Nacional de Inteligencia y la Unidad de Información y Análisis Financiero, proponer lineamientos de ajuste al del marco legal y regulatorio para adecuarlosa las necesidades en materia de (i) arnálisis, anticipación, pevención, PAS -A3.1, A3.3,A3.6

- 3. detección, atención e investigación de delitos cibernéticos, cibercrímenes y de fenómenos, en el entorno digital y de delitos y crímenes que utilicen el entorno digital como medio, (ii) persecución y criminalización de nuevos tipos delictivos que incluya a los delitos informáticos como delitos fuente de lavado de activos, y (iii) actuación de los organismos de seguridad, defensa del Estado e Inteligencia en el entorno digital, de acuerdo con los principios fundamentales de la Política Nacional de Seguridad Digital.3.6 Fortalecer las capacidades institucionales, operativas, administrativas, humanas, de infraestructura física y tecnológica del sector inteligencia DNI, bajo el marco de los principios fundamentales de la Política Nacional de Seguridad Digital. 10 Las acciones previamente definidas en el CONPES 3701 y adelantadas por el sector privado como se incorporarán en esta nueva propuesta? ASOBANCARIA 05/02/2016 Las acciones adelantadas en el CONPES 3701 le permitieron a Colombia convertirse en un país referente en materia de seguridad digital en la región, los avances del CONPES 3701 han sido tenido en cuenta como parte de los antecedentes para la creación de esta política y es una de las bases para la generación de esta nueva propuesta NO 11 La implementación de CSIRT sectoriales como se integraran con organismos del estado ASOBANCARIA 05/02/2016 Al respecto, nos permitimos aclarar que el documento resalta la importancia de este punto, no solo se definirán los mecanismos de coordinación adecuados a través de las acciones A1.1 y A 2.1 si no que el documento resalta la necesidad de promover la creación de nuevos Equipos de Respuestas ante Incidencias de Seguridad (CSIRT) sectoriales y propone la acción A4.6. Promover la creación de Equipos de Respuesta Ante Incidentes de Seguridad (CSIRT) sectoriales que permita la adecuada gestión de incidentes digitales en las infraestructuras críticas cibernéticas nacionales.De igual forma, creará una agenda nacional de seguridad digital, con el fin de priorizar los intereses nacionales en torno al tema, involucrando a las múltiples partes interesadas, e identificando variables de impacto nacional (por ejemplo, pérdidas económicas, afectación de personas, consecuencias medioambientales o correlación de la afectación con otras partes), bajo el marco de los principios fundamentales de la política nacional de seguridad digital. El coordinador nacional de seguridad digital debe asegurar la vinculación de las múltiples partes para gestionar los riesgos de seguridad digital en un escenario de posconflicto. PAS - A1.1, A2.1, A4.6

- 4. 12 Como se articula el nuevo papel del estado en materia del posconflicto con esta política? Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 La articulación de esta política se realizara a través de la agenda de seguridad digital, esta agenda tendrá un capitulo especifico de vinculación de las múltiples partes interesadas en un escenario de posconflicto E2.1 13 Es necesario que el documento establezca claros organismos y mecanismos de control y supervisión al cumplimiento de la política y compromiso con los derechos humanos que ella establece. Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 El seguimiento a la ejecución de este documento se describe en la segunda sección del PAS (Anexo A), esta a cargo del departamento nacional de planeacion. El cronograma de seguimiento se detalla en la Tabla 9. NO 14 Es necesario que el principio de protección a los derechos humanos que rige al documento CONPES sea desarrollado en el resto del documento, especialmente en las acciones concretas. Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 Es importante reiterar que todas los objetivos metas y acciones propuestas están basadas en los principios fundamentales enunciados y que dichos principios se consideran inquebrantables, incluyendo el (PF1) correspondiendo a la salvaguarda de los derechos humanos y los valores fundamentales. 15 Dar una competencia a las instituciones como la Delegatura de Protección de Datos de la SIC, para que pueda realizar mayores controles a las empresas que almacenan,gestionan, datos personales fuera de Colombia Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 Acogemos el comentario y en el numeral 7 de las recomendaciones se establen las siguientes acciones a seguir:7. Solicitar al Ministerio de Justicia y del Derecho:a. Conceptuar sobre la coherencia constitucional y legal de las propuestas que presenten el Ministerio de Defensa Nacional, el Ministerio de Tecnologías de la Información y las Comunicaciones, la Superintendencia de Industria y Comercio, el Departamento Administrativo Dirección Nacional de Inteligencia y la Unidad de Información y Análisis Financiero para modificar el marco legal y regulatorio de la seguridad digital en Colombia, con el fin de adecuar la normativa nacional de acuerdo con los principios fundamentales de la política nacional de seguridad digital (diciembre de 2019). A2.5 17 El documento CONPES de 2011 y el actual carecen totalmente de un análisis de género (… ), Propuesta: Generar una nueva acción que recoja el compromiso del Estado en adelantar la equidad de género en sus políticas, en este caso, en la de seguridad digital. Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 La población objetivo es el total de habitantes de Colombia, no se considera pertinente adelantar un análisis de género. NO

- 5. 18 Para el sector de las TIC se encuentran vigentes normas jurídicas que consagran las reglas y obligaciones en materia de protección de los usuarios y sus datos personales (…) Sugieren que el análisis y la consolidación del documento CONPES así como de la normatividad que se expida en el marco de esta política pública cuente con la participación de la totalidad de los actores de interés COMCEL / TELMEX - 05/02/2016 Uno de los principios fundamentales (PF2) sobre los cuales se construyó esta propuesta establece que se debe adoptar un enfoque incluyente y colaborativo que involucre activamente a las múltiples partes interesadas, y que permita establecer condiciones para el desarrollo eficiente de alianzas, con el fin de promover la seguridad digital del país y sus habitantes, y aumentar la capacidad de resiliencia nacional frente a eventos no deseados en el entorno digital. Así mismo este documento se realizo con el aporte de múltiples partes interesadas que no solo aportaron sus comentarios e impresiones en los comentarios presentes en este documento si no que fueron invitados a participar en múltiples mesas de trabajo donde se recibieron importantes aportes que se ven reflejados en este documento. 19 El documento no establece roles y alcances de las múltiples partes interesadas:Se propone adoptar cuanto descrito en el documento de la UIT: “National Cyber Security Strategy” – definiciones de rol y alcance de: COMCEL / TELMEX - 05/02/2016 Agradecemos el aporte que ha sido incluido como parte de la bibliografía del documento y que sirvió de insumo para complementar la definición incluida en el documento de - Múltiples partes interesadas: El Gobierno nacional y los territoriales, las organizaciones públicas y privadas, la Fuerza Pública, los propietarios / operadores de las infraestructuras críticas cibernéticas nacionales, la academia y la sociedad civil, quienes dependen del entorno digital para todas o algunas de sus actividades, económicas y sociales, y quienes pueden ejercer distintos roles y tener distintas responsabilidades. Glosario - Gobierno Nacional - Propietarios y operadores de Infraestructura - Agencias de Inteligencia - Fabricantes y proveedores de infraestructura de seguridad - Academia - Socios Internacionales - Ciudadanos 20 (…) Como punto de partida es necesario entrar a definir si quiera a titulo enunciativo los intereses de orden nacional (…) una vez se tena una definición y/0 identificación de los intereses nacionales es necesario entrar a establecer prioridades y sectores económicos y de gobierno involucrados. COMCEL / TELMEX - 05/02/2016 Concordamos con esta posición y por eso se propone en la estrategia E2.1, "El coordinador nacional de seguridad digital del DAPRE creará una agenda nacional de seguridad digital durante el año 2017, con el fin de priorizar los intereses nacionales en torno al tema, involucrando a las múltiples partes interesadas, e identificando variables de impacto nacional (por ejemplo, pérdidas económicas, afectación de personas, consecuencias medioambientales o correlación de la afectación con otras partes), bajo el marco de los principios fundamentales de la política nacional de seguridad digital ", esta propuesta se concreta en la acción A5,1 NO

- 6. 21 Proponen tabla con 4 variables para Infraestructuras críticas: COMCEL / TELMEX - 05/02/2016 Si bien los criterios de clasificación para infraestructuras criticas no se encuentran explícitamente enunciados en esta política pues exceden el alcance de este documento, es importante mencionar que el CCOC publico recientemente la guía para la identificación de infraestructuras criticas cibernéticas (ICC) donde las variables para la identificación coinciden con las propuestas en este comentario. - Perdidas económicas - Afectación a personas - Consecuencias medioambientales - Correlación con otros sectores 24 ¿Qué se entiende por seguridad digital? Pareciese que fuese algo distinto que la seguridad de la información y de la ciber seguridad. ¿El concepto de ciber defensa queda incluido o se trata por aparte? GECTI - 05/02/2016 De acuerdo con lo solicitado la definición de seguridad digital, se precisa en SEGURIDAD DIGITAL: es la situación de normalidad y de tranquilidad en el Entorno Digital / Ciberespacio, derivada de la realización de los fines esenciales del Estado mediante i) la gestión del riesgo de seguridad digital, ii) la implementación efectiva de medidas de ciberseguridad y iii) el uso efectivo de las capacidades de ciberdefensa;; que demanda la voluntad social y política de todas las múltiples partes interesadas y de los ciudadanos del país. Glosario 25 ¿Por qué se cambia a Política Nacional de Seguridad Digital? GECTI - 05/02/2016 El cambio de enfoque se realiza en liena con recomendaciones de organismos multilaterales y despues de identificar que el enfoque teconologico que primo en el desarrollo del CONPES 3701, debe migrar hacia un enfoque holístico que abarque aspectos economicos, sociales, tecnicos, legales educacionales, dipllomaticos, militares y relacionados con inteligencia. Sección 2.3 Para el desarrollo de la Política Nacional de Seguridad Digital se establecen unos principios fundamentales, que deben ser inquebrantables (…) – ¿No se pueden cambiar o modificar si es del caso? GECTI - 05/02/2016 Para garantizar el cumplimiento de los objetivos propuestos en la politica, se han planteado quatro principios fundamentales que estan al centro de todas las estrategias propuestas, en particular para el caso del PF1, se incluyo en caso de limitación del principio "En caso de limitación a estos derechos, debe ser bajo medidas excepcionales y estar conforme con la Constitución Política y los estándares internacionales aplicables. Estas medidas, deben ser proporcionales, necesarias y en un marco de legalidad." Sección 3.2

- 7. Al hacer revisión de diferentes políticas o estrategias nacionales en torno al tema, se puede concluir que las estrategias nacionales de ciberseguridad y ciberdefensa han evolucionado hacia estrategias nacionales de seguridad digital.¿Basado en qué argumento? GECTI - 05/02/2016 Al revisar diferentes políticas o estrategias nacionales de ciberseguridad y ciberdefensa, se concluye que estas han evolucionado o migrado hacia estrategias nacionales de seguridad digital. Se pasó del diseño de estrategias de ciberseguridad y ciberdefensa, que se centran principalmente en objetivos de defensa y seguridad nacional en el entorno digital, hacia el diseño de estrategias integrales con un conjunto de principios que se enmarca en la gestión de riesgos de seguridad digital. Lo anterior, se hace distinguiendo los objetivos de prosperidad económica y social de los objetivos de defensa del país, y de lucha contra el crimen y la delincuencia en este entorno. El Anexo B del documento presenta un análisis comparativo de algunas estrategias / políticas nacionales de seguridad digital expedidas en 2015 (Francia, República Checa, Malta, Irlanda y Portugal). Sección 2.3 , Anexo B queda sin armonizar los elementos de ciber defensa y las labores de monitoreo proactivo de los observatorios de ciber seguridad y ciber delincuencia, los cuales se han venido consolidando en el país. GECTI - 05/02/2016 No consideramos que las labores de Ciberdefensa no se encuentren armonizadas, no solo hace parte de los pilares contenidos en la definicion de ciberseguridad, sino que todo el objetivo estrategico 4 esta desarrollado alrededor de fortalecer y armonizar las actividades de ciberdefensa y las instituciones responsables en el pais: 5.2.4. Fortalecer la defensa y soberanía nacional en el entorno digital con un enfoque de gestión de riesgos E4.1. Fortalecer las instancias y entidades responsables de la defensa nacional en el entorno digital (DE1) E4.2. Generar una estrategia de protección y defensa de la infraestructura crítica cibernética nacional (DE1) E4.3. Adecuar el marco jurídico para abordar la protección y defensa de las infraestructuras críticas cibernéticas nacionales (DE2) E4.4. Fortalecer el esquema de identificación, prevención y gestión de incidentes digitales, con la participación activa de las múltiples partes interesadas (DE4) E4.5. Fortalecer las capacidades de los responsables de garantizar la defensa nacional en el entorno digital (DE5) Sección 5.2.4 figura 3.3 Lo que ilustra es un sistema de gestión y no de gobierno de la seguridad digital. GECTI - 05/02/2016 La figura en cuestionn no hace parte de las ultimas versiones del documento. -

- 8. 26 No se habla de la rendición de cuentas del avance del programa a nivel general. GECTI 05/02/2016 La politica propuesta cuenta con un documento de acompañamiento dedicado al seguimiento de los objetivos propuestos, el PAS, el cronograma de seguimiento a cargo del departamento nacional de planeación tambien se detalla en la Tabla 9. Tabla 9, PAS 27 Establecer un control y normatividad para que ninguna entidad, organización o persona que capta datos personales no pueda traficar con ellos, ej: las entidades se apropian de los datos por defecto, cuando se realiza un trámite aprovechando la letra menuda y la firma de la solicitud, Eso debe ser eliminado de los formularios por los riesgos que esto genera. Algunas compañías de vigilancia para ingresar a conjuntos toman hasta datos biométricos para permitir el ingreso, quien autorizo eso y peor quien responde. Presidencia - 05/02/2016 Concordamos con la propuesta en el comentario, sin embargo consideramos que estas consideraciones pueden analizarse por las entidades competentes desde la normativa de protección de datos personales vigente. - 28 Crear un mecanismo de formación o carrera en ciberseguridad más formal para los funcionarios de las entidades públicas y su debida estructura en la organización con recursos. Actualmente, en algunas entidades no pasa de ser una buena intención u otra tarea de algún todero. Presidencia - 05/02/2016 Concordamos parcialmente con la propuesta en el comentario, por esta razon en la estrategia E2.4 se propone: "El ministerio de defensa fortalecerá las capacidades de gestión de riesgos de seguridad digital en las entidades del Estado, de forma tal que en sus políticas, procesos y procedimientos se adopte la gestión de riesgos de seguridad. Para esto se diseñará, programará y ponderará una estrategia de fortalecimiento a varias entidades en diversos sectores, posteriormente se capacitará a los líderes y directivos de dichas entidades en asuntos relacionados con la seguridad digital y finalmente se llevará a cabo un acompañamiento y visitas a las entidades de cada sector" Sección 5.3.2 - E2.4 29 Establecer los estándares mínimos de seguridad y ciberseguridad que debe implementar cualquier Entidad de Gobierno (roadmap), que conduzca por ejemplo a tareas, como mínimo para proteger la infraestructura, los servicios y los datos. Pensemos en un municipio. Presidencia - 05/02/2016 Concordamos con el comentario, y consideramos que esta actividad debe ser parte de el modelo de gestion de riesgos de seguridad digital propuesto en la politica a implementar en todas las entidades de gobierno.

- 9. 30 Establecer un mecanismo de comunicación y colaboración más eficiente entre entidades y especialmente entre los equipos de seguridad, algunas cosas se están tratando superficialmente y no se ve un plan articulado en algunos momentos no vamos más allá de una presentación. Presidencia - 05/02/2016 Es clara la necesidad de mojorar los mecanismos de coordinación, por esta razon se propone en la estrategia E2.1. "Establecer mecanismos de participación activa y permanente de las múltiples partes interesadas en la gestión del riesgo de seguridad digital (bajo la Dimensión Estratégica DE1). El Gobierno nacional diseñará un mecanismo dinámico de coordinación que defina roles, responsabilidades y funciones, así como una matriz de comunicación y seguimiento entre el coordinador nacional de seguridad digital, la instancia de máximo nivel del Gobierno y las múltiples partes interesadas, con el fin de abordar los temas de seguridad digital en Colombia. " Sección 5.3.2 - E2.1 31 Hay que definir políticas de ciberseguridad para compra y contratación de tecnología y desarrollo de software, como criterios de selección y calificación. Las entidades estamos comprando si este tipo de criterios. Presidencia - 05/02/2016 Concordamos con el comentario, consideramos la propuesta un insumo valioso para el desarrollo del modelo de gestion de riesgos de seguridad digital propuesto en la politica a implementar en todas las entidades de gobierno. - 32 Revisar la política del monitoreo para infraestructura a través de sistemas SCADA Presidencia 05/02/2016 Concordamos con el comentario, consideramos la propuesta un insumo valioso para el desarrollo del modelo de gestion de riesgos de seguridad digital propuesto en la politica a implementar en todas las entidades de gobierno. - PARTE: MARCO INSTITUCIONAL

- 10. 34 ¿Cuáles son las funciones de las instancias que se pretenden crear o modificar? ACDTIC - 05/02/2016 La estrategia E1.1. donde se propone la creacion de la figura del coordinador nacional de seguridad digital detalla las funciones que tedrá:el cual tendrá como mínimo las siguientes funciones:•" Dirigir la implementación de la política nacional de seguridad digital y hacer seguimiento continuo de la misma.• Llevar a cabo la coordinación interinstitucional e intersectorial en temas de seguridad digital.• Garantizar que el alcance de la seguridad digital en el país incluya los objetivos: (i) de prosperidad económica y social;; (ii) de ciberseguridad, para enfrentar nuevos tipos de crimen, delincuencia, y otros fenómenos que afecten la seguridad nacional;; y (iii) de ciberdefensa.• Recomendar nuevas acciones, en colaboración con las múltiples partes interesadas, en vista de la rápida tasa de desarrollo de la tecnología y los escenarios de ataques cibernéticos, que van un paso más adelante de las medidas de seguridad.• Rendir cuenta ante (i) la Comisión Nacional Digital y de Información Estatal, respecto del cumplimiento de los lineamientos de orientación superior establecidos;; y (ii) las múltiples partes interesadas, respecto de la implementación de la política nacional de seguridad digital en el marco de los principios fundamentales de la política nacional de seguridad digital.El coordinador nacional de seguridad digital tendrá a su cargo un equipo de apoyo operativo intersectorial, el cual estará conformado por representantes de, al menos, las siguientes entidades: Ministerio de Tecnologías de la Información y las Comunicaciones, Ministerio de Defensa Nacional y la Dirección Nacional de Inteligencia." Sección 5.3.1 35 M1.1 Es necesario determinar con claridad las diferentes funciones de los organismos que pueden hacer de una u otra forma vigilancia de las comunicaciones. En este sentido, debe establecerse la prohibición de usar herramientas tecnológicas que afecten la privacidad de comunicaciones por parte de organismos no facultados para hacerlo. Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 Consideramos que esta problemática puede analizarse a la luz de la normatividad vigente sin necesidad de establecer medidas distintas a las ya presentes en la ley inteligencia. -

- 11. 36 A.1.1.1 Consejero Presidencial - ¿Se necesita un nuevo cargo? ¿Qué funciones tendrá? La figura de Consejero no es viable sin antes no darle un marco jurídico para que pueda integrar las distintas entidades. Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 La estrategia E1.1. donde se propone la creacion de la figura del coordinador nacional de seguridad digital detalla las funciones que tedrá:el cual tendrá como mínimo las siguientes funciones:•" Dirigir la implementación de la política nacional de seguridad digital y hacer seguimiento continuo de la misma.• Llevar a cabo la coordinación interinstitucional e intersectorial en temas de seguridad digital.• Garantizar que el alcance de la seguridad digital en el país incluya los objetivos: (i) de prosperidad económica y social;; (ii) de ciberseguridad, para enfrentar nuevos tipos de crimen, delincuencia, y otros fenómenos que afecten la seguridad nacional;; y (iii) de ciberdefensa.• Recomendar nuevas acciones, en colaboración con las múltiples partes interesadas, en vista de la rápida tasa de desarrollo de la tecnología y los escenarios de ataques cibernéticos, que van un paso más adelante de las medidas de seguridad.• Rendir cuenta ante (i) la Comisión Nacional Digital y de Información Estatal, respecto del cumplimiento de los lineamientos de orientación superior establecidos;; y (ii) las múltiples partes interesadas, respecto de la implementación de la política nacional de seguridad digital en el marco de los principios fundamentales de la política nacional de seguridad digital.El coordinador nacional de seguridad digital tendrá a su cargo un equipo de apoyo operativo intersectorial, el cual estará conformado por representantes de, al menos, las siguientes entidades: Ministerio de Tecnologías de la Información y las Comunicaciones, Ministerio de Defensa Nacional y la Dirección Nacional de Inteligencia." Sección 5.3.1 - E1.1 37 A.1.1.4 Para la creación de esta figura, se requiere la participación del Departamento Administrativo de la Función Pública, quien es el ente competente para estos casos. Por lo tanto, se sugiere que se incorpore al DAFP en este proceso. Por otro lado, para no aumentar más la burocracia, se sugiere que se incorpore que esta figura, la puede desempeñar el Director de TI de las entidades públicas, debido que actualmente son ellos quien están a cargo de estos temas Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 En efecto la actividad de creación estara a cardo del Departamento Administrativo de la Presidencia de la República PAS - A.1.1

- 12. 38 A1.1.5. Centro Criptológico Nacional¿Qué hará este nuevo organismo? Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 El centro así como otras entidades orientadas a fortalecer la institucionalidad responsable de la seguridad digital en el país, en particular se estudiara la creación de este centro para darle independencia en tecnologias de cifrado a las entidades de gobierno, se proponen inicialmente como estudios de viabilidad.Al menos, se analizara la viabilidad de la creación de las siguientes instancias:• Centro Criptológico Nacional• Centro de Excelencia de seguridad digital• Centro de Fusión para Investigación de Crímenes Económicos y Financieros• Centro de Comunicaciones, Cómputo, Control y Comando para la seguridad digital• Observatorio de crímenes y delitos en el entorno digital.• Laboratorio de informática forense. Sección 5.3.3 - E3.1 39 A 1.2.5 Fortalecer COLCERT – El enfoque social de la nueva política debería considerar independizar colCERT del Ministerio de Defensa para que pueda responder mejor a las tareas de corte civil que tiene a su cargo. Esto no debe verse como un detrimento del aspecto defensivo de la seguridad digital pues aún se cuenta con el Comando Conjunto Cibernético. En la actualidad no existe una correcta integración del Colcert con otras entidades es el caso de la policía, la Delegatura de Protección de Datos, la rama judicial, entre otras. Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 Concordamos con el comentario, por esta razon se propone. "El colCERT continuará como una dependencia del Ministerio de Defensa Nacional, no obstante implementará un esquema de gobernabilidad participativa de múltiples partes interesadas y definirá los niveles de escalamiento para el reporte de incidentes digitales." Sección 5.3.1 - E1.1 PARTE: MECANISMO/ INSTANCIA DE COORDINACIÓN 44 ¿Si se realiza el proceso de creación de estas, como es el mecanismo de coordinación? ACDTIC - 05/02/2016 Los mecanismos de coordinación seran los mismos propuestos en la estrategia E2.1 sección 5.3.2 "El coordinador nacional de seguridad digital del DAPRE diseñará a más tardar el 30 de junio de e2017 un mecanismo dinámico de coordinación que defina roles, responsabilidades y funciones, así como una matriz de comunicación y seguimiento entre el coordinador nacional de seguridad digital, la instancia de máximo nivel del Gobierno y las múltiples partes interesadas, con el fin de abordar los temas de seguridad digital en Colombia." Sección 5.3.2 - E2.1 - Comisión Nacional Digital y de la Información Pública - Grupo de Respuestas Cibernéticas de Colombia - Figura de enlace sectorial en cada ministerio - Centro Criptográfico Nacional - Centro de Excelencia Nacional de Seguridad Digital - Con el fin de fortalecer la capacidad institucional a nivel territorial, se debe crear un mecanismo de articulación con el fin de coadyuvar en las acciones emitidas a nivel nacional en ACDTIC - 05/02/2016 Concordamos con el comentario, siendo los entes territoriales una parte interesada, se contemplaran los mecanismos necesarios durante el desarrollo de la estrategia E2.1 Sección 5.3.2 - E2.1

- 13. torno al tema de seguridad digital. 45 - Se debe evaluar la coordinación con un ente territorial (Ej. Alta Consejería Distrital de TIC para Bogotá), el cual sea un agente dinamizador de la política de seguridad digital y sea encargado de armonizar lo definido por el Gobierno Nacional respecto a la misma. ACDTIC - 05/02/2016 Concordamos con el comentario, siendo los entes territoriales una parte interesada, se contemplaran los mecanismos necesarios durante el desarrollo de la estrategia E2.1 Sección 5.3.2 - E2.1 46 En el modelo dinámico a crear por el Gobierno Nacional, como se evidenciaría la articulación con los Gobiernos Territoriales, cuál sería el mecanismo de coordinación? ACDTIC - 05/02/2016 E5.2. Fortalecer la cooperación, colaboración y asistencia a nivel nacional, entre las múltiples partes interesadas en temas de seguridad digital (bajo la Dimensión Estratégica DE5) El Gobierno nacional definirá una agenda estratégica de cooperación, colaboración y asistencia nacional en temas de seguridad digital, la cual debe estar relacionada con la agenda nacional de seguridad digital y fomentará el intercambio y transferencia del conocimiento a las múltiples partes interesadas a nivel nacional y territorial con expertos internacionales respecto de los temas de seguridad digital. ¿Cómo se integraría el ColCert con el CCP? ASOBANCARIA 05/02/2016 Los mecanismos de coordinación seran los mismos propuestos en la estrategia E2.1 sección 5.3.2 Sección 5.3.2 - E2.1 ¿Cómo se integraría la fiscalía con el CCP? ASOBANCARIA 05/02/2016 os mecanismos de coordinación seran los mismos propuestos en la estrategia E2.1 sección 5.3.2 PARTE: METODOLOGÍA DE GESTIÓN DE RIESGOS . 47 Consideran necesario que la metodología haga parte de un estándar , que tenga componentes adicionales, deben existir exigencias mínimas de seguridad en un estándar aplicado por sector y del cual haga parte la metodología de riesgos ASOBANCARIA 05/02/2016 Concordamos con el comentario, consideramos la propuesta un insumo valioso para el desarrollo del modelo de gestion de riesgos de seguridad digital propuesto en la politica a implementar en todas las entidades de gobierno. - 48 Sugieren incluir tiempos de aplicación específicos para la aplicación de la metodología, y criterios para el seguimiento de la implementación ASOBANCARIA 05/02/2016 Acogemos el comentario, el cronograma de seguimiento a cargo del departamento nacional de planeación tambien se detalla en la Tabla 9, asi como en el plan de acción y seguimiento de la politica. Tabla 9, PAS

- 14. M1.3 Sobre este aspecto la metodología de riesgo debería partir sobre el enfoque dado en la norma ISO 31000, de acuerdo a riesgos estratégicos y operativos. La metodología ISO 31000, permite en la práctica establecer objetivos, riesgos y controles que pueden ser de mayor aplicación en los distintos actores del gobierno nacional. Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 Concordamos con el comentario, consideramos la propuesta un insumo valioso para el desarrollo del modelo de gestion de riesgos de seguridad digital propuesto en la politica a implementar en todas las entidades de gobierno. - La propuesta metodológica consiste en que a los sectores que cuenten con infraestructura critica se apliquen una misma metodología de riegos que definirá el Gobierno Nacional ( por ejemplo Octave) (…) COMCEL / TELMEX - 05/02/2016 Acogemos el comentario al respeco se propone "E4.2. Generar una estrategia de protección y defensa de la infraestructura crítica cibernética nacional (DE1) El Ministerio de Defensa Nacional llevará a cabo la actualización periódica del catálogo de infraestructuras críticas cibernéticas nacionales. De igual manera, establecerá los contenidos de los planes de protección de la infraestructura crítica cibernética nacional, y los socializará en el marco de la agenda nacional de seguridad digital" Sección 5.3.4 - E4.2 PARTE: PROGRAMAS Y PROYECTOS DE EDUCACIÓN 49 Se deberían unificar las Metas 1.4 y 1.5 ACDTIC - 05/02/2016 Acogemos el comentario. Las metas se han unificado bajo la estrategía E2.4 Sección 5.3.2 - E2.4 50 Como es la articulación o mediante que mecanismo se coordina el gobierno nacional con los territoriales en estos programas (…) ACDTIC - 05/02/2016 A traves de la agenda estrategíca de cooperación propuesta en E5.2. Fortalecer la cooperación, colaboración y asistencia a nivel nacional, entre las múltiples partes interesadas en temas de seguridad digital (bajo la Dimensión Estratégica DE5) El Gobierno nacional definirá una agenda estratégica de cooperación, colaboración y asistencia nacional en temas de seguridad digital, la cual debe estar relacionada con la agenda nacional de seguridad digital y fomentará el intercambio y transferencia del conocimiento a las múltiples partes interesadas a nivel nacional y territorial con expertos internacionales respecto de los temas de seguridad digital. Sección 5.3.5 - E5.2 PARTE: MARCO REGULATORIO / NORMATIVO 50 Para los territorios: Teniendo en cuenta que a los Gobiernos Territoriales lo norma lo expedido por el ente Nacional, se deben formalizar estos en decretos distritales? ACDTIC - 05/02/2016 Una vez que se implemente un modelo de gestión de riesgos de seguridad digital, todas las partes interesadas

- 15. 51 Proponen redacción para M2.1 “(..) y actualizar la ley de inteligencia con aspectos relacionados con la seguridad digital, así como la definición de estándares obligatorios para que sean cumplidos por los actores de interés y ajuste a las leyes existentes o promulgación de nuevas para combatir efectivamente el delito informático” ASOBANCARIA 05/02/2016 52 M 2.1 Es preocupante que en este punto se proponga considerar “el cibercrimen Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 El documento CONPES no desconoce la separación de poderes mencionada. La estrategia 3.4 pretende fortalecer las capacidades de los responsables de seguridad nacional en el ciberespacio y de la judicialización de delitos cibernéticos y cibercrímenes, diseñando contenido educativo especializado para capacitar en entidades públicas, a responsables de seguridad nacional en el ciberespacio y de la judicialización de delitos cibernéticos y cibercrímenes a los funcionarios responsables de ciberseguridad y a aquellos encargados de la judicialización de delitos cibernéticos, de cibercrímenes, y de delitos y crímenes que utilicen el entorno digital como medio. Esta actividad, así comotodas las acciones establecidas debe estar enmacad bajo los princiios fundamentales establecidos, incluyendoel PF1. Nuemral 4.3 53 como una amenaza contra la estabilidad del Estado”, ya que de este modo se estaría desconociendo el principio básico de separación de poderes. En efecto, la propuesta atentaría contra la división funcional entre la Policía Nacional y las autoridades judiciales, de un lado, y los organismos de inteligencia y seguridad y las fuerzas armadas (dependientes del Ejecutivo), de otro. La declaración citada autorizaría el tratamiento del crimen y las amenazas a la seguridad nacional como una misma cosa. Por tanto, ese aparte debe desaparecer. Así mismo, debe incluirse la mención al principio fundamental Nº 1 del CONPES. Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 El documento CONPES no desconoce la separación de poderes mencionada. La estrategia 3.4 pretende fortalecer las capacidades de los responsables de seguridad nacional en el ciberespacio y de la judicialización de delitos cibernéticos y cibercrímenes, diseñando contenido educativo especializado para capacitar en entidades públicas, a responsables de seguridad nacional en el ciberespacio y de la judicialización de delitos cibernéticos y cibercrímenes a los funcionarios responsables de ciberseguridad y a aquellos encargados de la judicialización de delitos cibernéticos, de cibercrímenes, y de delitos y crímenes que utilicen el entorno digital como medio. Esta actividad, así comotodas las acciones establecidas debe estar enmacad bajo los princiios fundamentales establecidos, incluyendoel PF1. Página 60 del Doc CONPES

- 16. 53 Propuesta Texto M 2.1 -“El Gobierno nacional, en todo caso cumpliendo con el principio fundamental n° 1 (PF1), consistente en “salvaguardar los derechos humanos y los valores fundamentales de los individuos, incluyendo la libertad de expresión, el libre flujo de información, la confidencialidad de la información y las comunicaciones, la protección de los datos personales y la privacidad, así como los principios fundamentales consagrados en la Constitución Política de Colombia” y la ley 1581 de 2012, debe compilar y actualizar la regulación en el sector de TIC teniendo en cuenta aspectos necesarios para la gestión de riesgos de seguridad digital, armonizar la normatividad que permita realizar eficientemente el almacenamiento, la retención y los procedimientos del suministro de información por parte de los proveedores de servicio de Internet en Colombia, y actualizar la ley de inteligencia con aspectos relacionados con la seguridad digital, incluyendo la participación de la comunidad de inteligencia y contrainteligencia.” Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 El documento CONPES establece en su estrategia E2.2 adecuar el marco legal y regulatorio en torno a la dinámica de la economía digital y sus incertidumbres inherentes, en particular que la Comisión de Regulación de Comunicaciones ajustará en 2017 el marco regulatorio del sector TIC. Lo anterior, lo hará teniendo en cuenta asuntos necesarios para la gestión de riesgos de seguridad digital, como la protección de usuarios de comunicaciones o el régimen de calidad de las redes de telecomunicaciones. Esto se hará aplicando la metodología de Análisis de Impacto Normativo, establecida en el Documento CONPES 3816. Página 54 del Doc CONPES

- 17. 54 Propuesta de texto A2.1.2. “Armonizar con los estándares nacionales e internacionales de protección de Derechos Humanos la normatividad que permite realizar el almacenamiento, la retención y los procedimientos del suministro de información por parte de los proveedores de servicio de comunicación en Colombia.” Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 El documento CONPES establece en su estrategia E2.2 adecuar el marco legal y regulatorio en torno a la dinámica de la economía digital y sus incertidumbres inherentes, así: El Ministerio de Justicia y del Derecho conceptuará sobre la coherencia constitucional y legal de las propuestas, que presenten el Ministerio de Defensa Nacional, el Ministerio de Tecnologías de la Información y las Comunicaciones, la Superintendencia de Industria y Comercio, el Departamento Administrativo Dirección Nacional de Inteligencia (DNI) y la Unidad de Información y Análisis Financiero (UIAF), para adecuar el marco legal y regulatorio relacionado con temas de seguridad digital, en torno a la dinámica de la economía digital y sus incertidumbres inherentes. Esta adecuación se llevará a cabo bajo el marco de los principios fundamentales de la política nacional de seguridad digital. Por su parte, la Comisión de Regulación de Comunicaciones ajustará en 2017 el marco regulatorio del sector TIC. Lo anterior, lo hará teniendo en cuenta asuntos necesarios para la gestión de riesgos de seguridad digital, como la protección de usuarios de comunicaciones o el régimen de calidad de las redes de telecomunicaciones. Esto se hará aplicando la metodología de Análisis de Impacto Normativo, establecida en el Documento CONPES 3816 Página 54 del Doc CONPESplan de acción 3.3 Propuestas para los textos de las acciones A 2.1.3, A 2.1.4, A 2.1.5 - sería recomendable tener en cuenta que no basta con hacer los estudios. Debe ser claro que ellos deben informar las decisiones de reforma de los marcos institucionales y legales para que efectivamente éstos sean compatibles con las exigencias de la protección de la privacidad y de los datos personales así como con los derechos fundamentales Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 Enel ejercio de planeación presupuestal eficiente y responsable, el Doc CONPES establece en sus estrategias E3.1 y E4.1 que para garantizar la pertinencia de la creación de las nuevas instancias, el Ministerio de Defensa Nacional efectuará los estudios de viabilidad de las instancias que sean necesarioa para fortalecer la seguridad de los individuos y del Estado en el entorno digital, a nivel nacional y trasnacional, con un enfoque de gestión de riesgos así como para fortalecer la defensa y soberanía nacional en el entorno digital con un enfoque de gestión de riesgos, y creará las que resulten viables. Páginas 58 y 60 del Doc CONPES 55 A2.1 y A 4.1 – Sobre el marco legal y regulatorio, se recomienda aplicar la metodología de Análisis de Impacto Normativo AIN o RIA CLARO / TELMEX - 02/02/2016 El documento CONPES establece en su estrategia E2.2 adecuar el marco legal y regulatorio en torno a la dinámica de la economía digital y sus incertidumbres inherentes, en particular que la Comisión de Regulación de Comunicaciones ajustará en 2017 el marco regulatorio del sector TIC. Lo anterior, lo hará teniendo en cuenta asuntos necesarios para la gestión de riesgos de seguridad digital, como la protección de usuarios de comunicaciones o el régimen de calidad de las redes de telecomunicaciones. Esto se hará aplicando la metodología de Página 54 del Doc CONPES

- 18. Análisis de Impacto Normativo, establecida en el Documento CONPES 3816. 56 Respecto al punto A 2.1.4 Sugieren no adelantar esta actividad por que ya existe normatividad vigente en esta materia. CLARO / TELMEX - 02/02/2016 El documento CONPES establece en su estrategia E2.2 adecuar el marco legal y regulatorio en torno a la dinámica de la economía digital y sus incertidumbres inherentes, en particular que la Comisión de Regulación de Comunicaciones ajustará en 2017 el marco regulatorio del sector TIC. Lo anterior, lo hará teniendo en cuenta asuntos necesarios para la gestión de riesgos de seguridad digital, como la protección de usuarios de comunicaciones o el régimen de calidad de las redes de telecomunicaciones. Esto se hará aplicando la metodología de Análisis de Impacto Normativo, establecida en el Documento CONPES 3816. Página 54 del Doc CONPES PARTE: Concientización y Socialización 59 M3.4 - La seguridad nacional como un valor deseable para toda la ciudadanía no puede limitarse a la seguridad nacional, debe ser redactado nuevamente esto Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 La Política Nacional de Seguridad Digital fortalecerá la defensa y seguridad nacional en el entorno digital, a nivel nacional y trasnacional, con un enfoque de gestión de riesgos. Lasw estrategias y aciones para esto se establcen en las objetivos 5.3.3. 5.3.4 del Doc CONPES. Pagínas 57 a 63 del Doc CONPES 60 Propuesta Texto M3.4 – “Mecanismos de socialización y concientización tanto de tipologías comunes que afecten la seguridad digital y gestión de riesgos, como del análisis y cumplimiento integral de la política de seguridad digital por parte de las múltiples partes interesadas” Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 Con el fin de adoptar un enfoque multidimensional, que garantice la seguridad digital y atienda las necesidades y expectativas de todas las partes interesadas, en la Política Nacional de Seguridad Digital se definen cinco dimensiones estratégicas que determinan los campos de acción de la política. Frente al tema se destacan la DE4. Cultura ciudadana para la seguridad digital: sensibilización de las múltiples partes interesadas, para crear y fomentar una cultura ciudadana responsable en la seguridad digital, y la DE5. Capacidades para la gestión del riesgo de seguridad digital: fortalecimiento y construcción de capacidades humanas, técnicas, tecnológicas, operacionales y administrativas en las múltiples partes interesadas, para adelantar la gestión de riesgos de la seguridad digital. Página 29 del Doc CONPES

- 19. 61 Se valora la decisión plasmada en el documento con respecto a fortalecer el conocimiento (…) consideramos pertinente que se formalicen Alianzas Público – Privadas que tengan por objeto la sensibilización y capacitación a la comunidad (…) las entidades privadas que cumplen funciones públicas deberían estar más involucradas en cuanto a la seguridad de la información. CERTICAMARA – 05/02/2016 La estrategia E5.2 establece que el Gobierno nacional definirá una agenda estratégica de cooperación, colaboración y asistencia nacional en temas de seguridad digital, en donde se debe facilitar una colaboración efectiva entre actores, cumplir metas comunes e incentivar una participación activa e incluyente. Mediante dicha herramienta se pueden consdierar la formalizacion de alianzas público privadas. Págna 64 del Doc CONPES PARTE: Diagnostico 62 Necesario mencionar las vulnerabilidades que el ciudadano y las amenazas a las que se enfrenta. ASOBANCARIA 05/02/2016 La Política Nacional de Seguridad Digital reconoce el incremento en el uso del entorno digital también se incrementan las amenazas cibernéticas, las vulnerabilidades y los incidentes digitales21. Situación que afecta la seguridad de los ciudadanos, de las organizaciones públicas y privadas, e incluso de infraestructuras que hacen parte de los intereses de la nación. Durante los últimos años, Colombia ha sido foco de interés para distintos ataques cibernéticos, los cuales se han sofisticado trayendo consigo el incremento de la efectividad de los mismos y una mayor dificultad para su oportuna detección. Págna 31 del Doc CONPES 63 Es necesario integrar la forma de investigación de los delitos informáticos en fiscalía y Dijin/Sijin, mediante la creación de grupos especiales que aborden estos casos. ASOBANCARIA 05/02/2016 La estrategia 3.4 pretende fortalecer las capacidades de los responsables de seguridad nacional en el ciberespacio y de la judicialización de delitos cibernéticos y cibercrímenes, diseñando contenido educativo especializado para capacitar en entidades públicas, a responsables de seguridad nacional en el ciberespacio y de la judicialización de delitos cibernéticos y cibercrímenes a los funcionarios responsables de ciberseguridad y a aquellos encargados de la judicialización de delitos cibernéticos, de cibercrímenes, y de delitos y crímenes que utilicen el entorno digital como medio. Esta actividad, así comotodas las acciones establecidas debe estar enmacad bajo los princiios fundamentales establecidos, incluyendoel PF1. Página 60 del Doc CONPES

- 20. 64 PROPUESTA DE TEXTO: “Las revelaciones de posibles abusos de las facultades de vigilancia que se habrían realizado contra negociadores del proceso de paz en la Habana (tanto del gobierno como de la guerrilla de las FARC, periodistas y opositores políticos) en una operación fachada de inteligencia militar llamada “Andrómeda” y la filtración de correos personales del Presidente Juan Manuel Santos, fruto de una intrusión abusiva en su cuenta de correo, fueron el detonante y confirmaron el incremento en incidentes de seguridad digital. Es por eso que, en el mes de febrero de 2014, el Presidente Juan Manuel Santos solicitara la creación de una Comisión de Expertos nacionales de alto nivel liderada por los ministerios de Defensa Nacional, de Justicia y de Tecnologías de la Información y las Comunicaciones, que fueran apoyados por una comisión internacional, con el fin de trabajar en el fortalecimiento de las políticas de Ciberseguridad y Ciberdefensa para el país.” Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 El Doc CONPES menciona que en febrero de 2014, el Presidente Juan Manuel Santos, consciente del incremento de incidentes digitales, solicitó la creación de una comisión de alto nivel con el fin de trabajar en el fortalecimiento de las políticas de ciberseguridad y ciberdefensa para el país. Fortalecimiento que busca fomentar el uso de un entorno digital seguro para el ciudadano y para el propio Estado, a fin de promover y robustecer el desarrollo político, económico y social (i) respetando los derechos constitucionales;; (ii) evaluando las vulnerabilidades a las que se encuentra expuesta Colombia en este campo;; y (iii) valorando la necesidad de adecuarse a los retos impuestos por los avances tecnológicos y las amenazas cibernéticas. La comisión es liderada por los ministros de Defensa Nacional, de Justicia y del Derecho, y de Tecnologías de la Información y las Comunicaciones, apoyados por una comisión internacional Página 17 del Doc CONPES 65 Se propone agregar tres problemas en el diagnóstico: Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 El Diagnóstico se elaboró en conjunto con las partes interesadas Páginas 30 a 47 del Doc CONPES 66 1. Colombia necesita balancear los poderes excepcionales de las diferentes autoridades con controles democráticos adecuados a dichas capacidades (…) Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 El Doc CONPES reconece plenamnete las funciones de todas las autoridads encargadas de la defensa y seguridad nacional en el entrobno diital así como aquellas en cargadas de la investigación y judicialización de crimenes y delitos en dicho entorno, quienes debeerán adelantar las acciones correspondientes en el marco de los principios fundamentales de la política.

- 21. 67 2. La realidad del posconflicto impone el reconocimiento de sujetos y sectores particularmente vulnerables. Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 En el marco de la Agenda Nacional de Seguridad Digital, el coordinador nacional de seguridad digital debe incluir un capítulo específico de vinculación de las múltiples partes interesadas para gestionar los riesgos de seguridad digital en un escenario de posconflicto. 68 3. (…) Plantear una figura asimilable a la de infraestructura crítica para pensar en la protección de estructuras comunicacionales de sectores como el de medios y defensores/as de derechos humanos. Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 Se creará una agenda nacional de seguridad digital con el fin de priorizar los intereses nacionales en torno al tema, involucrando a las múltiples partes interesadas, e identificando variables de impacto nacional (por ejemplo, pérdidas económicas, afectación de personas, consecuencias medioambientales o correlación de la afectación con otras partes), bajo el marco de los principios fundamentales de la política nacional de seguridad digital. 69 () incentivar el uso de la red de internet e incrementar la confianza en la misma, necesita además de los servicios que prestan las instituciones públicas especializadas en este campo, como el CAI VIRTUAL, CCOC, CCP, entre otras, los de las entidades privadas que desarrollan productos y servicios que mitigan los riesgos en los medios electrónicos, como es el caso de las Entidades Certificadoras Abiertas, que claramente no pertenecen a las instituciones de seguridad (…) CERTICAMARA – 05/02/2016 Un ode los objetivos estratégicso de la Política Nacional de Seguridad Digital es crear las condiciones para que las múltiples partes interesadas gestionen el riesgo de seguridad digital en sus actividades socioeconómicas y se genere confianza en el uso del entorno digital. En particular, la estrategias E2.1. Establecer mecanismos de participación activa y permanente de las múltiples partes interesadas en la gestión del riesgo de seguridad digital, permitirá involucrar a todas las múltiples partes intersadas de manera coordinada. Página 53 del Doc CONPES 70 3 Respecto al punto 4.3.1., en el cual se pone en evidencia el marco legal y regulatorio de los diversos temas de seguridad digital, se identifican tres errores (…) estos son: CERTICAMARA – 05/02/2016 En el Doc CONPES se identifica y resalta el Marco Normativo asociado a la Seguridad digital en Colombia. Se tuvo en cuenta los comentarios de las múltiples partes interesadas en torno a dicha identificación, así como la necsidadad de adapatarlo a las nuevas necesidades. Páginas 20 y 21 y Anexo C del Doc CONPES. • Ley 1453 de 2011 • Decreto 2364 de 2012 • Decreto 333 de 2014 71 Tabla 4.1. Marco Normativo Nacional: resulta necesario incluir otras normas que no fueron enunciadas y que son determinantes a la hora de garantizar la CERTICAMARA – 05/02/2016 En el Doc CONPES se identifica y resalta el Marco Normativo asociado a la Seguridad digital en Colombia. Se tuvo en cuenta los comentarios de las múltiples partes interesadas en torno a dicha identificación, así como la necsidadad de adapatarlo a las nuevas necesidades. Páginas 20 y 21 y Anexo C del Doc CONPES.

- 22. seguridad digital en el entorno del país SE SUGIEREN ADICIONES A LA TABLA - Ley 594 de 2000 Ley 962 de 2005 Ley 1437 de 2011 Ley 1474 de 2011 Ley 1564 de 2011 Ley 1712 de 2014 Ley 527 de 1999 Decreto 2364 de 2012 Decreto 333 de 2014 Decreto 1074 de 2015 Decreto ley 019 de 2012 72 Punto 3.4.4 – Infraestructuras críticas: Se recomienda trazar la hoja de ruta de esta actividad identificando las fases. Consideran necesario que CLARO / TELMEX - 05/02/2016 La estrategia E4.3. de la Política Nacional de Seguridad Digital establece que se debe generar una estrategia de protección y defensa de la infraestructura crítica cibernética nacional con el fin de identificar, priorizar y definir el grado de criticidad de cada sector y entidad (catálogo de infraestructuras críticas cibernéticas nacionales). Página 61 del Doc CONPES 73 En tabla 4.1 haría falta la Ley 1712 de 2014 Sobre transparencia y acceso a la información que impacta las directrices de seguridad de la información y que contrasta con los estándares reconocidos de seguridad de la información, esto es: GECTI Enel Anexo C del Doc CONPES se incluye la Ley 1712 de 2012 que regula el derecho de acceso a la información pública, los procedimientos para el ejercicio y garantías del derecho y las excepciones a la publicidad de la información. Página 75 del Doc CONPES 74 Para la 1712 – El principio fundamental es la publicidad y mientras para el 27001 es la confidencialidad. 05/02/2016 Enel Anexo C del Doc CONPES se incluye la Ley 1712 de 2012 que regula el derecho de acceso a la información pública, los procedimientos para el ejercicio y garantías del derecho y las excepciones a la publicidad de la información. Página 75 del Doc CONPES

- 23. 75 En el diagnostico no queda claro por qué es necesaria una modificación al marco normativo actual, consideran que la protección del derecho fundamental de privacidad de datos personales se encuentra suficientemente enmarcado. LEVEL 3 - 05/02/2016 En los antecedentes de la política, en particular la revisión del marco normativo, se evidenció que Colombia dispone de un marco normativo nacional disperso en torno a la seguridad digital que comprende leyes, decretos y otros actos expedidos bajo condiciones diferentes a las actuales. Adicionalemnte, Colombia dispone de un marco normativo, y otros actos, expedido bajo lineamientos exclusivos a la ciberseguridad y ciberdefensa. Por tanto, no incorporaba aspectos como la gestión de riesgos de seguridad digital, el establecimiento de principios generales mencionados en el Marco conceptual, y la diferenciación entre los objetivos de prosperidad económica y social, y los relacionados con la lucha contra el cibercrímen y la ciberdelincuencia. Páginas 22 y 39 del Doc CONPES 76 En el diagnostico no queda claro por qué es necesaria una modificación al marco normativo actual, consideran que la protección del derecho fundamental de privacidad de datos personales se encuentra suficientemente enmarcado. CCIT - 05/02/2016 En los antecedentes de la política, en particular la revisión del marco normativo, se evidenció que Colombia dispone de un marco normativo nacional disperso en torno a la seguridad digital que comprende leyes, decretos y otros actos expedidos bajo condiciones diferentes a las actuales. Adicionalemnte, Colombia dispone de un marco normativo, y otros actos, expedido bajo lineamientos exclusivos a la ciberseguridad y ciberdefensa. Por tanto, no incorporaba aspectos como la gestión de riesgos de seguridad digital, el establecimiento de principios generales mencionados en el Marco conceptual, y la diferenciación entre los objetivos de prosperidad económica y social, y los relacionados con la lucha contra el cibercrímen y la ciberdelincuencia. Páginas 22 y 39 del Doc CONPES PARTE: FORTALECIMIENTO DE CAPACIDADES 79 Proponen incluir al sector privado que hace parte de la infraestructura critica como responsables de garantizar la seguridad nacional en el entorno digital y por tanto su debida capacitación ASOBANCARIA 05/02/2016 El sector privado se considera como una de las múltiples partes interesadas de la política nacional de segurdiad digital y está incluido tanto en la generación de la estrategia de protección y defensa de la infraestructura crítica cibernética nacional como en la construcción de la Agenda Nacional de Seguridad Digital. Página 61 del Doc CONPES

- 24. 80 A 3.2.1. – A 4.2.1. - El fortalecimiento de las capacidades de organismos de seguridad e inteligencia necesariamente tiene que venir acompañado del fortalecimiento de los controles a esas entidades para prevenir los abusos cuya ausencia fue notada en la parte de Antecedentes y con la obligación de que las facultades o acciones con que se fortalezcan se acompañen de un análisis de riesgo que permita establecer las posibles afectaciones a derechos humanos con el fin de mitigarlas apropiadamente (mediante disposiciones equivalentes como controles) Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 La estrategia E3.1 busca fortalecer las capacidades operativas, administrativas, humanas, científicas, de infraestructura física y tecnológica del CCP de la Policía Nacional y de los organismos de Inteligencia del Estado, incluyendo la UIAF. Para esto, el Ministerio de Defensa Nacional (en el caso del CCP) y la Dirección Nacional de Inteligencia (en el caso del sector Inteligencia) elaborarán, durante los años 2016 y 2017, respectivamente, un plan de fortalecimiento en el que se definirán y ponderarán las actividades puntuales que se ejecutarán para robustecer las capacidades mencionadas. Este fortalecimiento de capacidades debe realizarse en el marco de los principios fundamentales del a polític, especialmente el PF1. Página 57 del Doc CONPES PARTE: INTRODUCCIÓN 81 Propuesta de Texto para el resumen ejecutivo: “El crecimiento del uso masivo de las Tecnologías de la Información y las Comunicaciones (TIC) en Colombia, así como el incremento de los servicios disponibles en línea y la creciente participación de la sociedad en actividades económicas y sociales en el entorno digital han transformado la vida de todos y cada uno de los Colombianos, sin embargo el uso del entorno digital acarrea riesgos inherentes de seguridad digital que deben ser gestionados. En tan sólo un mes (con corte al 5 de Febrero de 2016), la unidad de servicios de consultoría para la respuesta a incidentes de Intel Security conocida como Foundstone monitoreó un total de 47 incidentes críticos de seguridad digital en Colombia, ubicándose en el cuarto lugar entre los países de Latinoamérica durante este periodo de tiempo” INTEL - 05/02/2016 En la Introducción del Doc CONPES se establece que el crecimiento en el uso masivo de las Tecnologías de la Información y las Comunicaciones (TIC) en Colombia, reflejado en la masificación de las redes de telecomunicaciones como base para cualquier actividad socioeconómica y el incremento en la oferta de servicios disponibles en línea, evidencian un aumento significativo en la participación digital de los ciudadanos. Lo que a su vez se traduce en una economía digital con cada vez más participantes en el país. Página 9 del Doc CONPES

- 25. 82 Actualizar el texto que acompaña la figura 2.20 asi:“ a partir de información provista por Foundstone, unidad de servicios de consultoría agnóstica en seguridad de Intel Security, y con base en sus servicios de Ciber Inteligencia, indica que desde la puesta en operación de los mismos en el año 2000 y hasta el día 5 de Febrero de 2016 en los Estados Unidos se han detectado un total de 604.608 incidentes y en Brasil 77.522, mientras que en Colombia se detectaron 8.136 incidentes de seguridad.” INTEL- 05/02/2015 En el diagnóstico se procuró utilizar cifras oficiales de las entidades encargadas de temas asociadas a la cibersegruidad y ciberdefensa en Colombia. Página3 30 a 47 del Doc CONPES 83 Sugieren incluir más documentación de referencia: PROPUESTA DE REFERENCIAS A INCLUIR: ● Relator Especial para la Libertad de Expresión de la Comisión Interamericana de Derechos Humanos de la OEA. Comunicado de prensa sobre la adquisición e implementación de programas de vigilancia por parte de Estados del hemisferio (21 de julio de 2015). Fundación Karisma, Fundación para la Libertad de Prensa , Comisión Colombiana de Juristas - 05/02/2016 En el Doc CONPES se señalan las referencias utilizadas para su elaboración asi como el marco normativo analizado. Páginas 89 a 91 del Doc CONPES ● Declaración conjunta de las relatorías para Libertad de Expresión de la ONU y la OEA sobre programas de vigilancia y su impacto en la libertad de expresión. En el Doc CONPES se señalan las referencias utilizadas para su elaboración asi como el marco normativo analizado. ● CIDH. Informe sobre Terrorismo y Derechos Humanos de la Comisión Interamericana de Derechos Humanos. OEA/Ser.L/V/ll.116 Doc. 5 rev. 1 corr. 22 de octubre de 2002. En el Doc CONPES se señalan las referencias utilizadas para su elaboración asi como el marco normativo analizado. ● Naciones Unidas. Asamblea General. Informe del Relator Especial sobre la promoción y protección del derecho a la libertad de opinión y expresión, Frank La Rue. A/HRC/23/40. 17 de abril de 2013. En el Doc CONPES se señalan las referencias utilizadas para su elaboración asi como el marco normativo analizado.

- 26. ● CIDH. Informe Anual 2013. Informe de la Relatoría Especial para la Libertad de Expresión. Capítulo IV (Libertad de Expresión e Internet). OEA/Ser.L/V/II.149. Doc. 50. 31 de diciembre de 2013 En el Doc CONPES se señalan las referencias utilizadas para su elaboración asi como el marco normativo analizado. ● Declaración conjunta sobre libertad de expresión e internet de las relatorías para la En el Doc CONPES se señalan las referencias utilizadas para su elaboración asi como el marco normativo analizado. libertad de expresión de la ONU, OSCE, OEA y CADHP. Ver. En el Doc CONPES se señalan las referencias utilizadas para su elaboración asi como el marco normativo analizado. ● Naciones Unidas. Informe del Alto Comisionado de las Naciones Unidas para los En el Doc CONPES se señalan las referencias utilizadas para su elaboración asi como el marco normativo analizado. Derechos Humanos El Derecho a la Privacidad en la Era Digital. A/HRC/27/37. 30 de junio de 2014. En el Doc CONPES se señalan las referencias utilizadas para su elaboración asi como el marco normativo analizado. ● Naciones Unidas, Consejo de Derechos Humanos. Principios Rectores Sobre las En el Doc CONPES se señalan las referencias utilizadas para su elaboración asi como el marco normativo analizado. Empresas y los Derechos Humanos. 2011. En el Doc CONPES se señalan las referencias utilizadas para su elaboración asi como el marco normativo analizado. ● European Union Agency for Network and En el Doc CONPES se señalan las referencias utilizadas para su elaboración asi como el marco normativo analizado. Information Security (ENISA). (2014, 27 de noviembre). An evaluation framework for En el Doc CONPES se señalan las referencias utilizadas para su elaboración asi como el marco normativo analizado. cybersecurity strategies4. En el Doc CONPES se señalan las referencias utilizadas para su elaboración asi como el marco normativo analizado. PARTE: INFRAESTRUCTURAS CRITICAS 84 Modificar A4.2.2: Crear el Centro Nacional de Protección y Defensa de Infraestructura Critica Nacional liderado por el CCOC y los Centros de Operaciones cibernéticas de las Fuerzas Militares, quienes en ejercicio de sus funciones ejecutarán acciones con base en las recomendaciones de los comités sectoriales para infraestructura crítica. INTEL Enel ejercio de planeación presupuestal eficiente y responsable, el Doc CONPES establece en sus estrategias E3.1 y E4.1 que para garantizar la pertinencia de la creación de las nuevas instancias, el Ministerio de Defensa Nacional efectuará los estudios de viabilidad de las instancias que sean necesarioa para fortalecer la seguridad de los individuos y del Estado en el entorno digital, a nivel nacional y trasnacional, con un enfoque de gestión de riesgos así como para fortalecer la defensa y soberanía nacional en el entorno digital con un enfoque de gestión de riesgos, y creará las que resulten viables. Págnas 58 y 60 del Doc CONPES

- 27. 85 Modificar A4.2.3 así: Conformar comités sectoriales con representantes de gobierno y sector privado, para identificar, revisar y realizar recomendaciones sobre la Infraestructura Crítica Nacional con un enfoque de gestión de riesgos de seguridad digital y actualizarlo periódicamente. Por lo menos, los sectores que deben trabajarse son: Acueducto, Defensa, Energía, Financiero, Transporte y Telecomunicaciones. INTEL La estrategia E4.3. de la Política Nacional de Seguridad Digital establece que se debe generar una estrategia de protección y defensa de la infraestructura crítica cibernética nacional con el fin de identificar, priorizar y definir el grado de criticidad de cada sector y entidad (catálogo de infraestructuras críticas cibernéticas nacionales). El catálogo de infraestructura crítica se construye de forma conjunta entre el Ministerio de Defensa Nacional y las múltiples partes interesadas. Para esto, en una primera instancia, cada sector levantará su información con base en los siguientes criterios transversales: identificación de la infraestructura crítica digital, interdependencia con otras infraestructuras, y evaluación de la continuidad de negocio dependiendo de las amenazas latentes de sus servicios esenciales. Los avances en el levantamiento de la información se verificarán mensualmente por medio de reuniones convocadas por el CCOC. En una segunda instancia, las múltiples partes interesadas entregarán la información mencionada al Ministerio de Defensa Nacional para identificar, priorizar y definir el grado de criticidad de cada sector y entidad (catálogo de infraestructuras críticas cibernéticas nacionales). Págna 61 del Doc CONPES