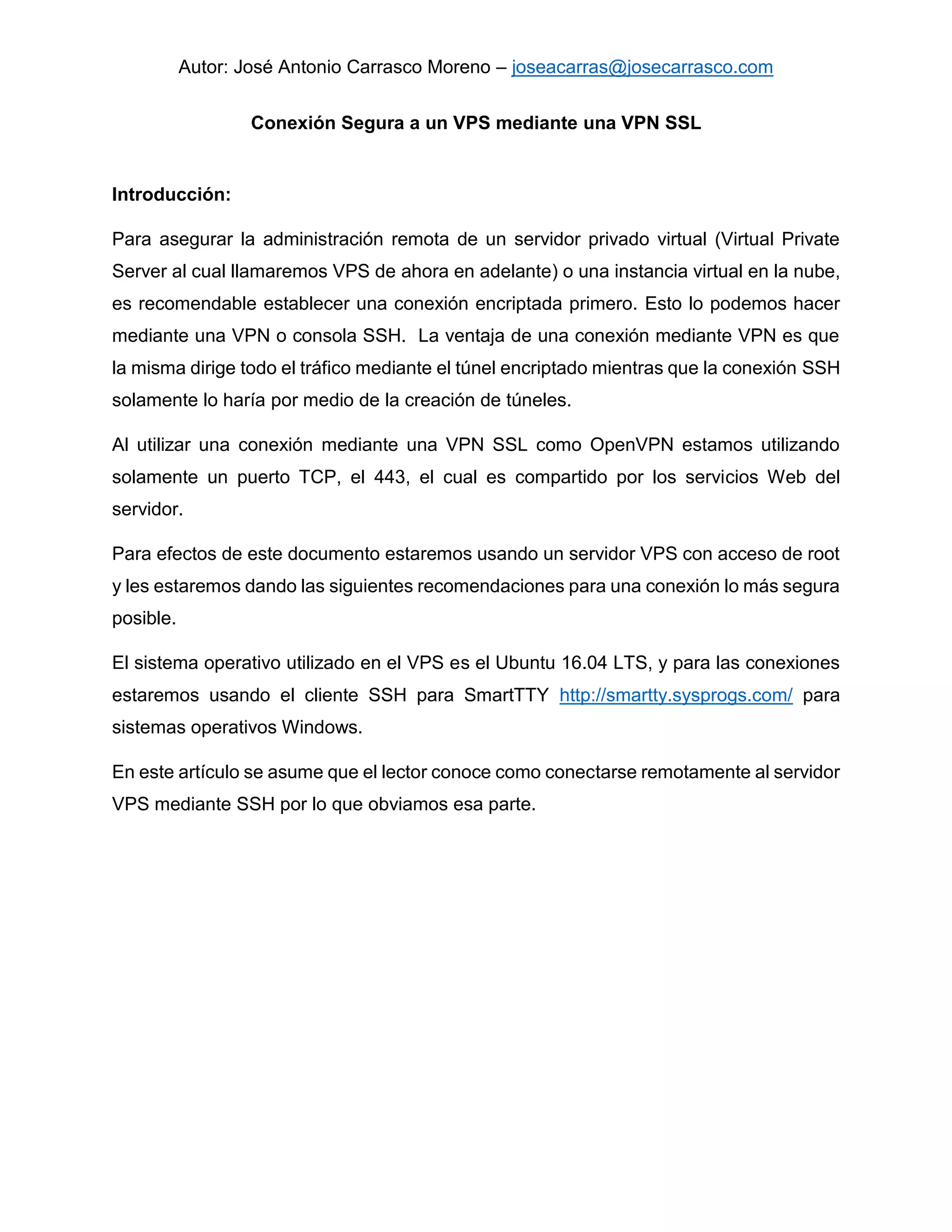

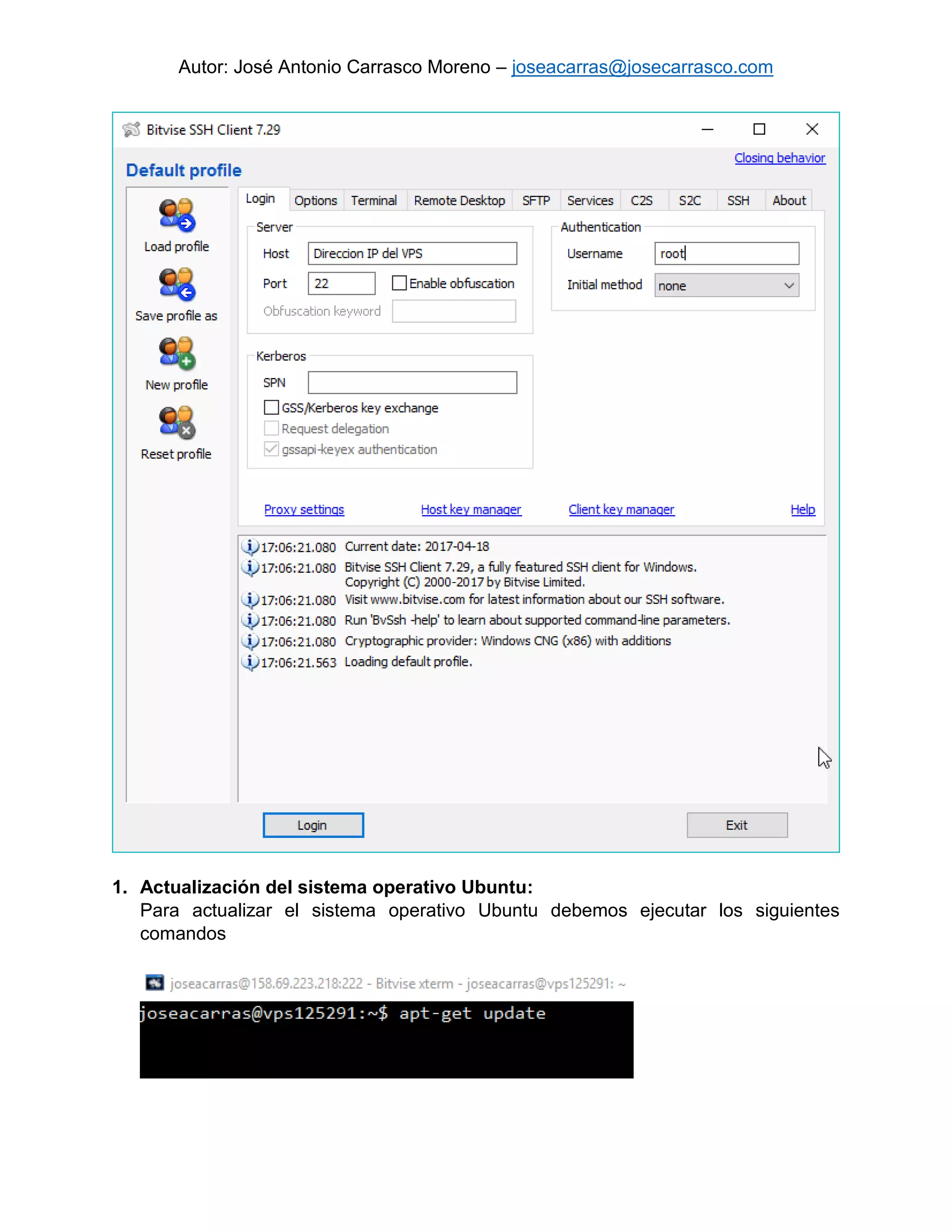

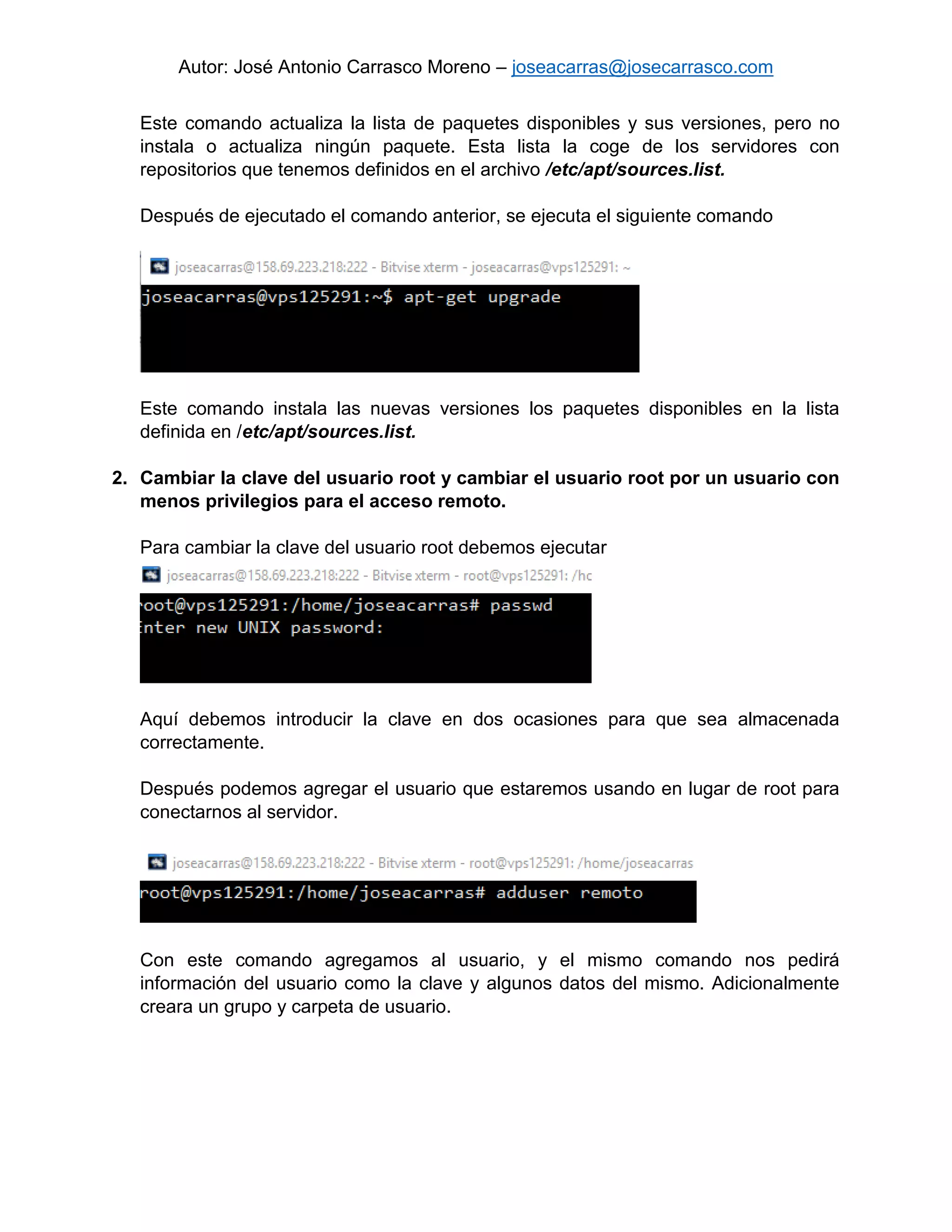

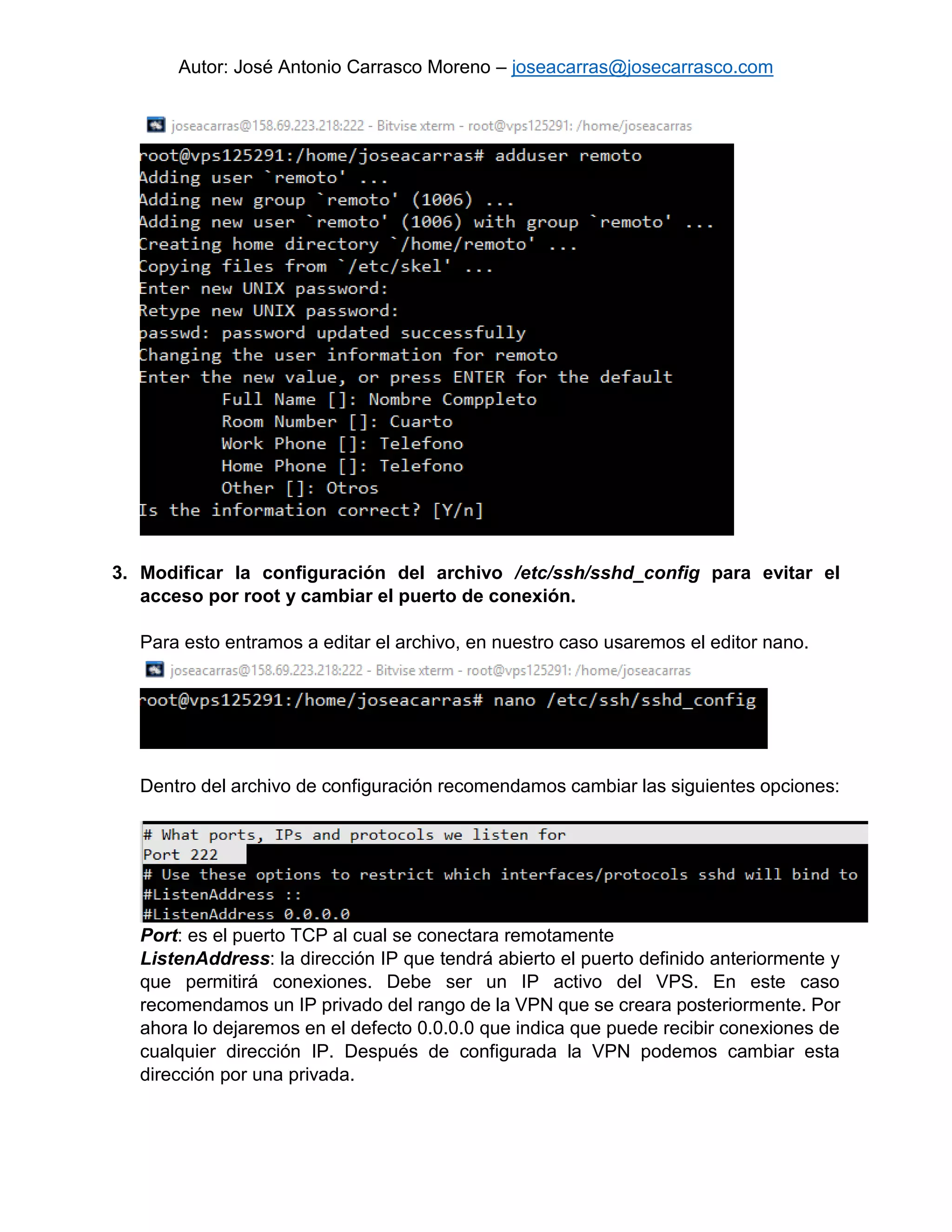

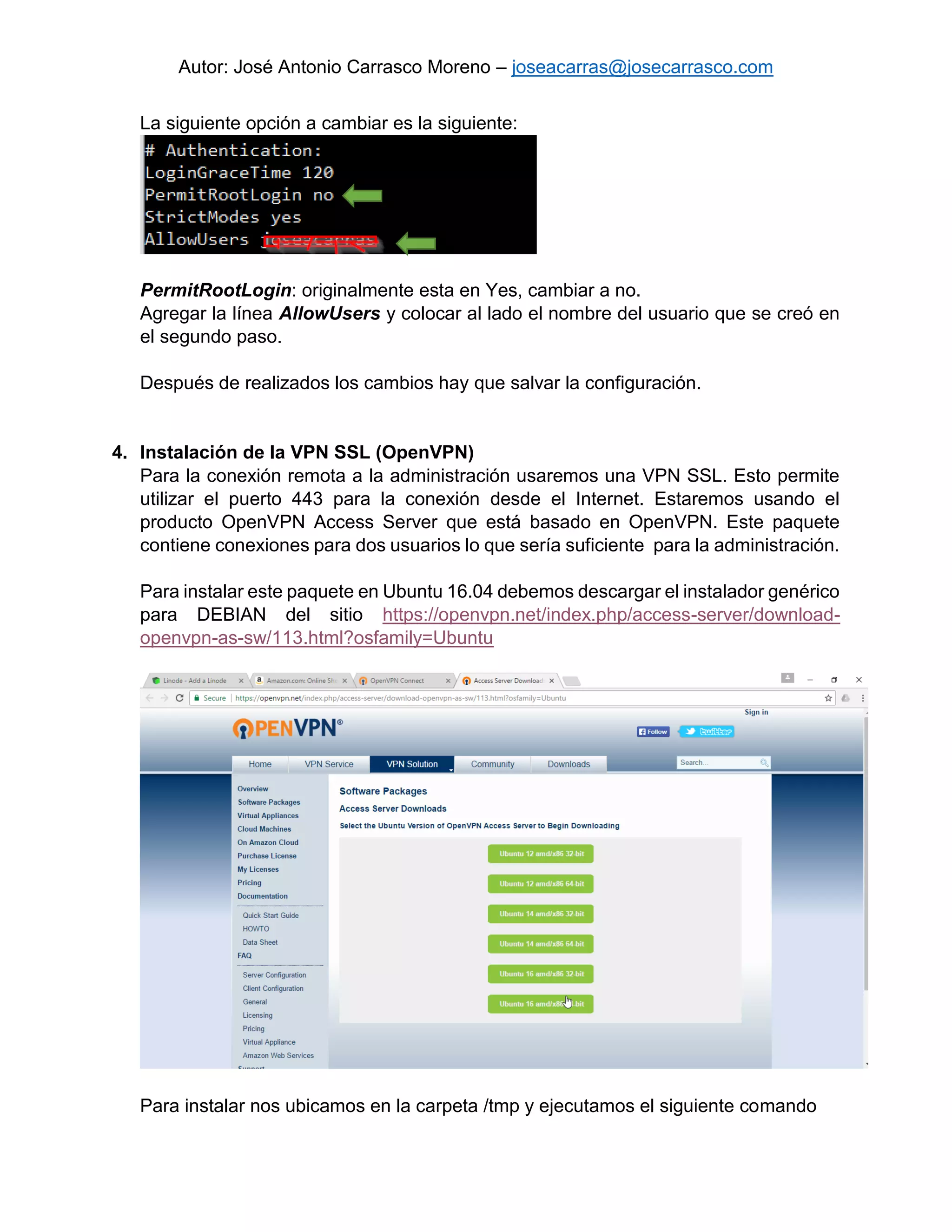

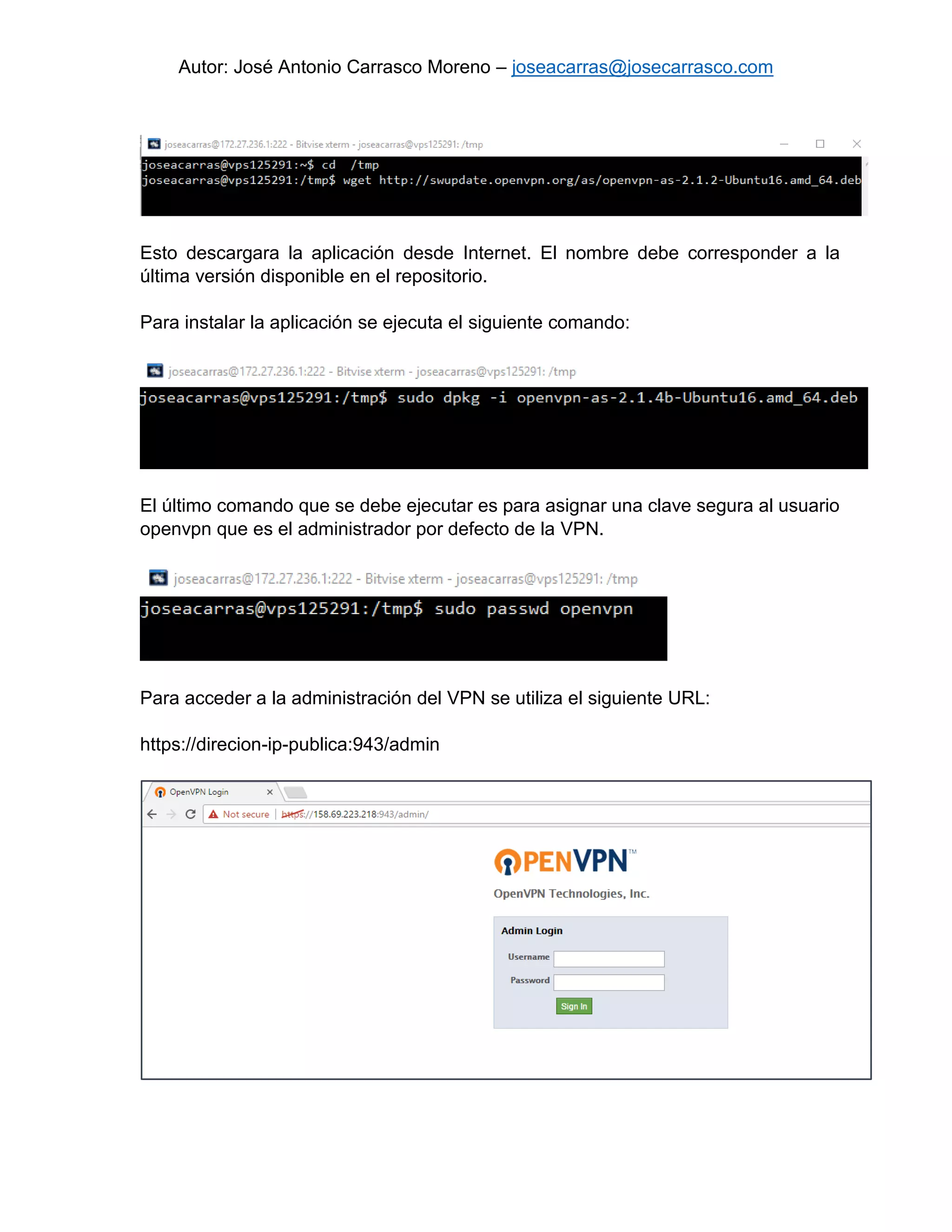

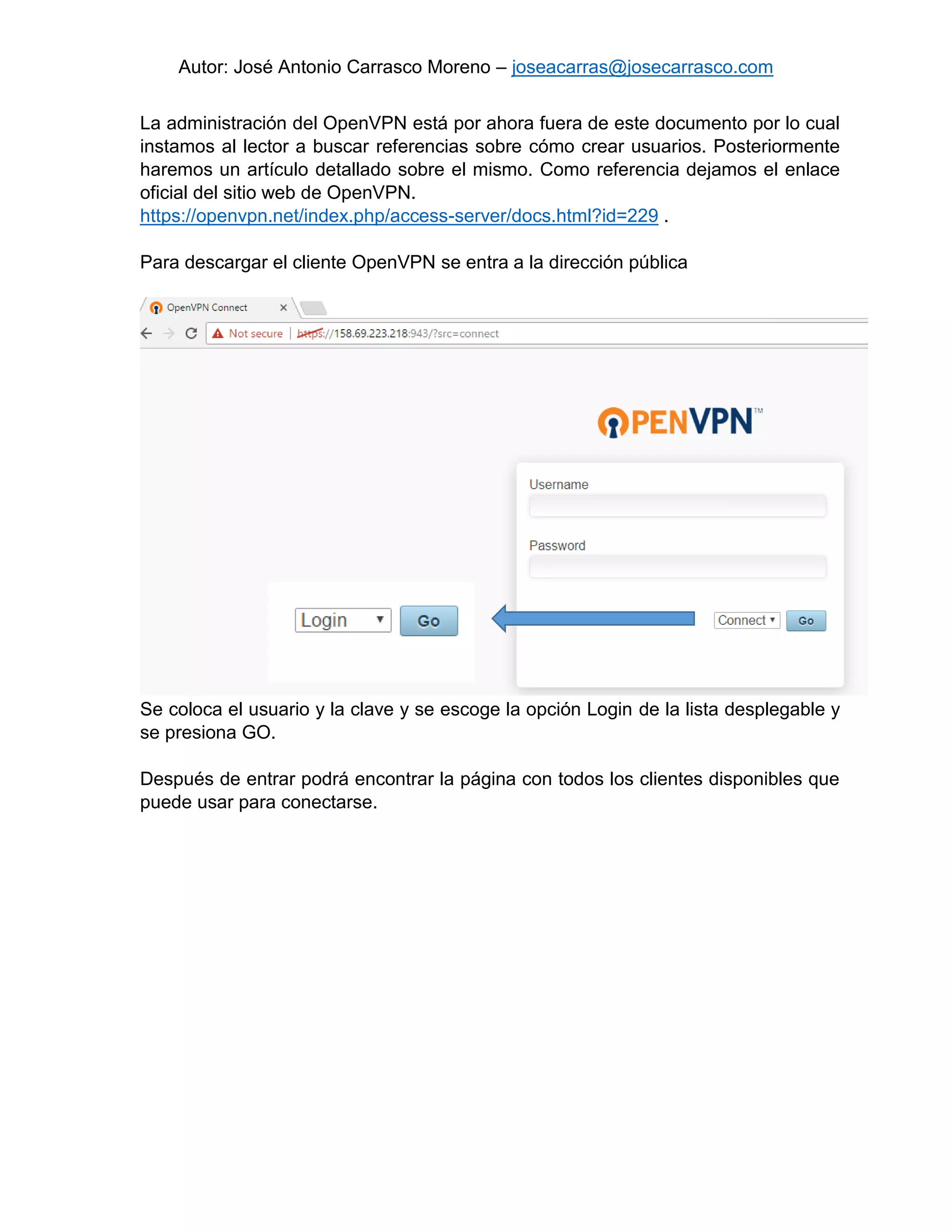

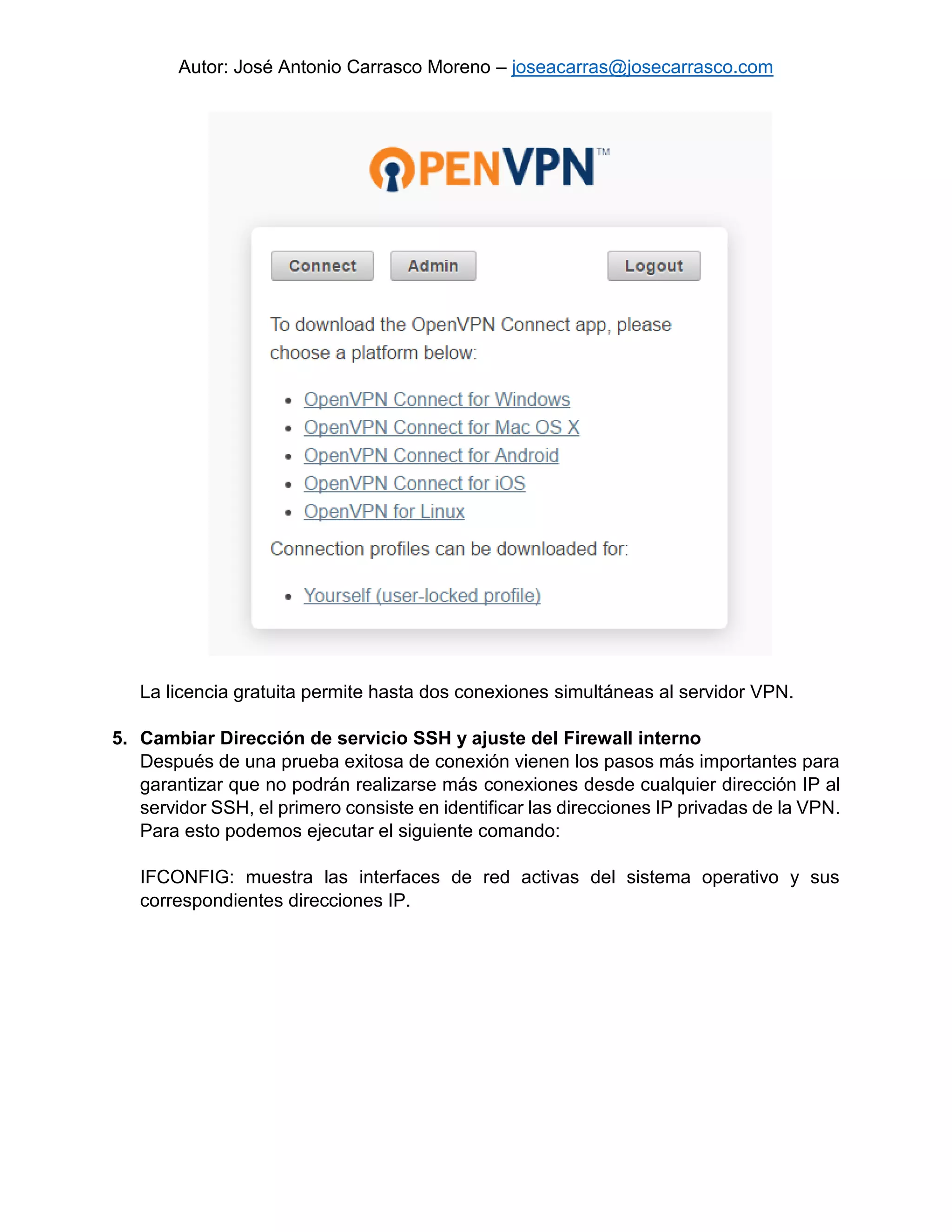

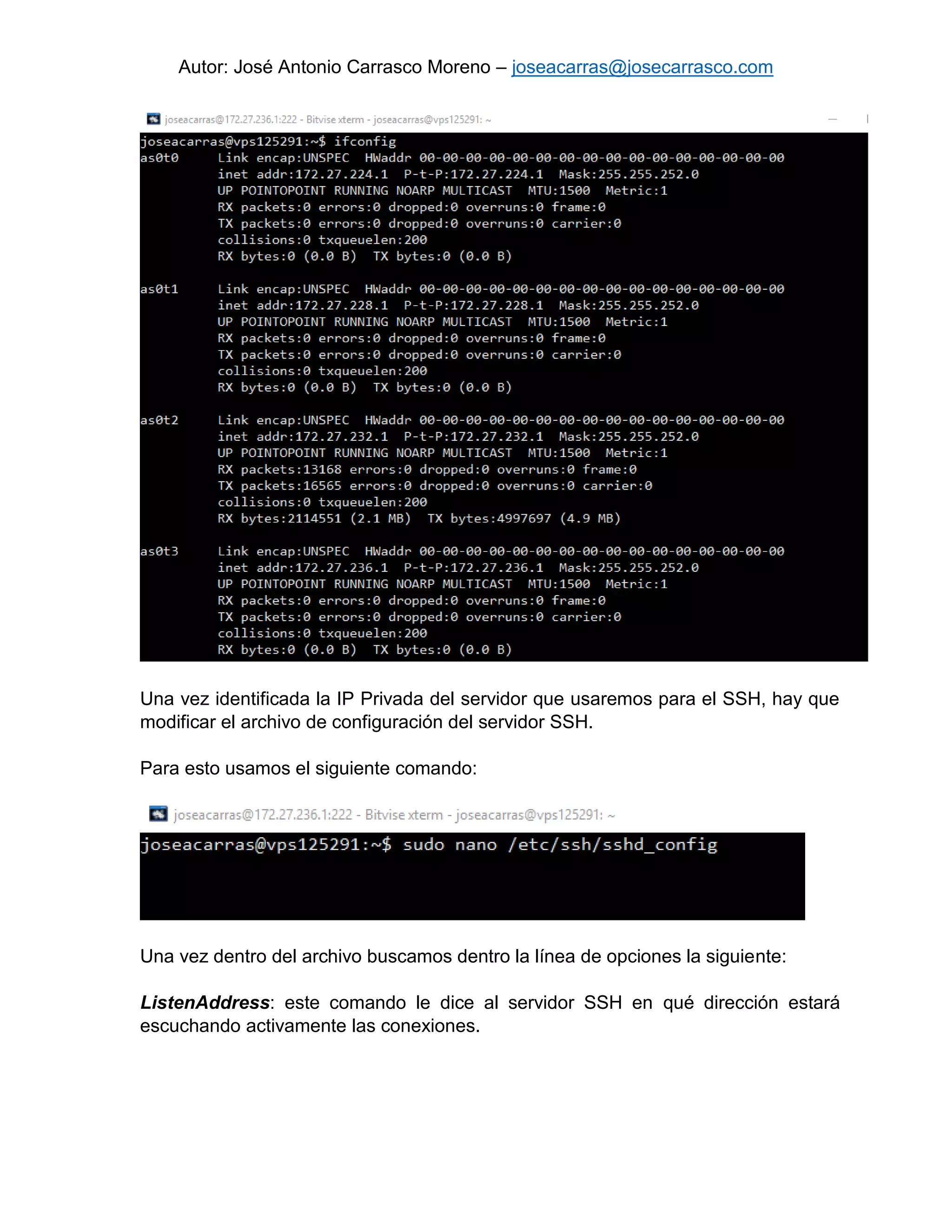

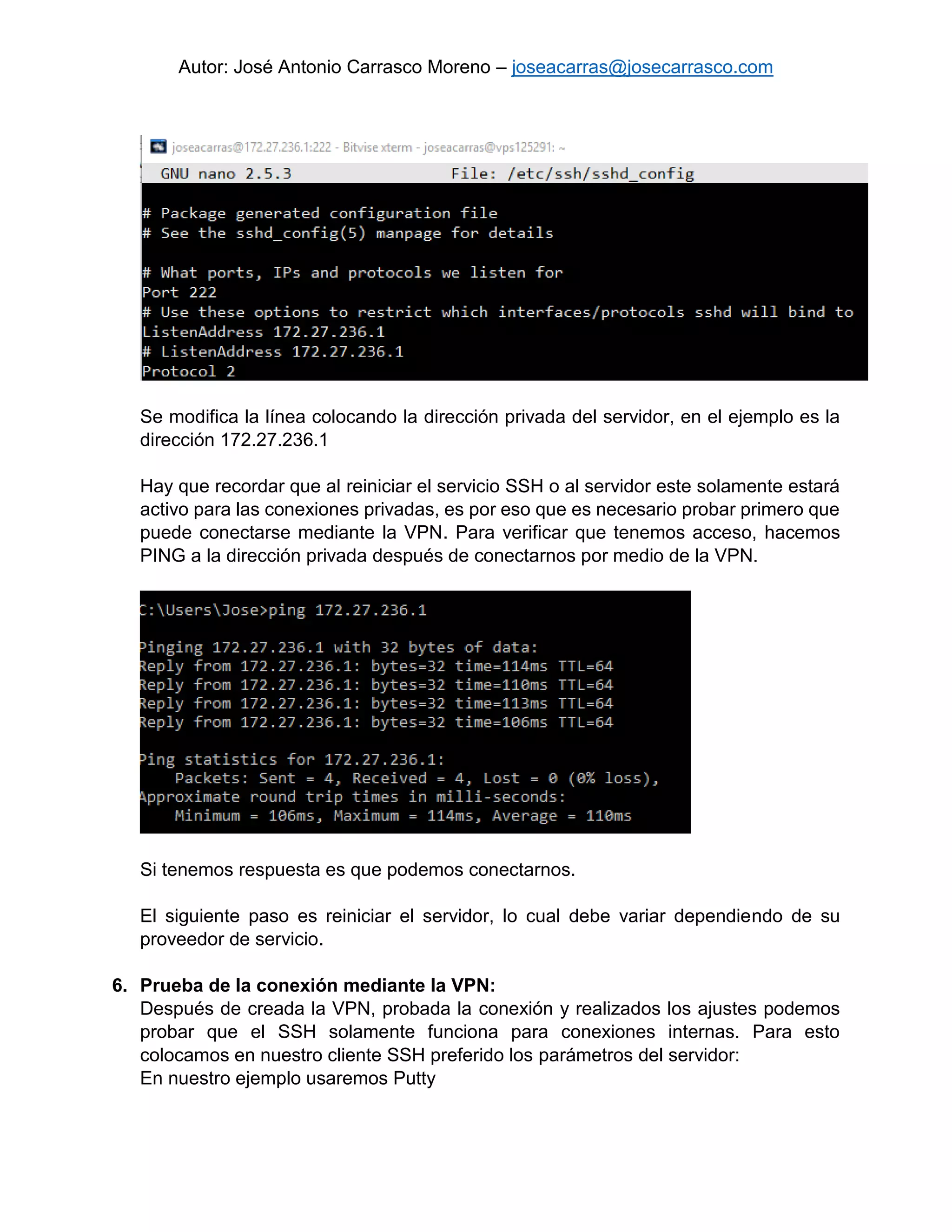

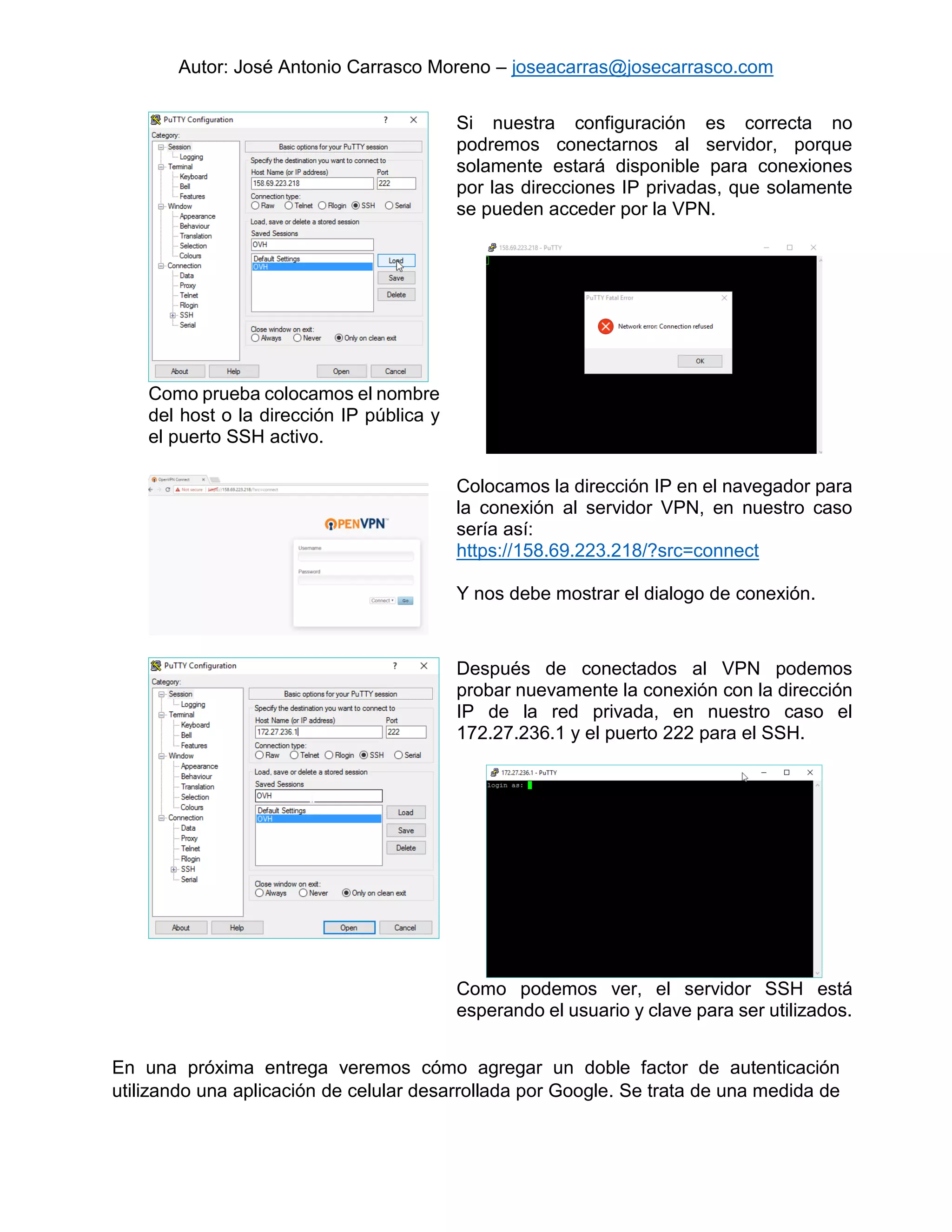

El documento detalla los pasos para establecer una conexión segura a un servidor VPS utilizando una VPN SSL, destacando la importancia de encriptar el tráfico y la configuración recomendada. Incluye instrucciones para actualizar el sistema operativo Ubuntu, cambiar la contraseña del usuario root, modificar la configuración de SSH, e instalar OpenVPN. Además, se abordan aspectos de seguridad adicionales como cambiar la dirección del servicio SSH y ajustar el firewall interno para limitar el acceso a direcciones IP privadas mediante la VPN.