Criptografía máquina enigma ejemplo 10 - Hojas Zygalski

•Descargar como PPTX, PDF•

0 recomendaciones•940 vistas

El documento describe el método de las hojas de Zygalski para descifrar mensajes cifrados con la máquina Enigma. Se muestra un ejemplo con 9 mensajes interceptados y los pasos seguidos para descifrarlos usando hojas de papel con letras impresas y determinar la configuración de la máquina Enigma (orden de rotores e inicialización de anillos) usada para cifrarlos.

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Guia practica de derivada

1) La guía presenta la definición formal de derivada como un límite y proporciona reglas para derivar funciones elementales como polinomios, exponenciales, logaritmos y funciones compuestas.

2) Se explican las propiedades de derivación para sumas, productos y cocientes, así como notaciones alternativas para derivadas.

3) El documento concluye proporcionando numerosos ejercicios para practicar el cálculo de derivadas de funciones más complejas aplicando las reglas presentadas.

Tarea2

1. Se pide calcular derivadas y integrales de funciones.

2. Se pide demostrar que valores de funciones son constantes y que el valor absoluto de una función es menor o igual a la integral del valor absoluto de su derivada.

3. Se pide determinar la convergencia de integrales impropias y calcular límites.

4. Se pide calcular áreas de regiones delimitadas por funciones.

5. Se plantea un problema de caída libre y se pide hallar la posición y velocidad de un paracaidista en función del tiempo.

Concepto de derivada

La derivada de una función f(x) se define como el límite de la pendiente de la secante a medida que el cambio h tiende a cero. Muestra que la derivada representa la pendiente de la tangente en el punto x. El ejemplo calcula la derivada de la función f(x)=x^2 como f'(x)=2x.

Tp7 e-digital

Este documento presenta una guía de ejercicios sobre circuitos secuenciales digitales como latches, flip-flops y monostables. Incluye preguntas sobre el funcionamiento y análisis de latches RS y latches con compuertas de habilitación, flip-flops D, T, JK, AB y CD, monostables 555 y 74121, y osciladores basados en estos circuitos. Se pide determinar tablas de estado, ecuaciones características, diagramas de tiempos y formas de onda, y diseñar circuitos para aplicaciones especí

Criptoanalisis clasico

El documento presenta una introducción a la criptografía clásica, describiendo varios métodos de cifrado como la clave de César, sustitución monoalfabética, Vigenère, Hill y Vernam. Luego explica otros métodos como Autokey, Beaufort, Playfair y diferentes máquinas cifradoras como los rotores Jefferson, Hebern-Koch, Enigma y Hagelin M-209. Finalmente, hace referencia a los ataques criptoanalíticos clásicos y la terminología básica relacionada.

Strpbrk

Este documento describe la función strpbrk de C, la cual localiza la primera aparición de cualquier carácter de una cadena (s1) en otra cadena (s2), retornando un puntero a ese carácter. Se provee un ejemplo que encuentra el primer carácter de la cadena "onm" en la cadena "abcdefghijklmnñopqrstuvwxyz".

Guía No. 2 logaritmos 271014

Este documento presenta una guía de aplicación de propiedades de logaritmos con 10 ejercicios. El documento incluye ejercicios para hallar logaritmos de expresiones aplicando propiedades, hallar valores numéricos de expresiones con logaritmos y operaciones con logaritmos dados, y hallar cologaritmos de valores dados. La guía es para la asignatura de matemáticas del cuarto año de colegio y fue preparada por la profesora Norka Méndez.

Descargable el juego_con_las_torres

El documento habla sobre la importancia de las torres y cómo sacarles el máximo provecho posicionándolas estratégicamente. Explica que las torres deben entrar en juego a través de columnas abiertas y semiabiertas, y que la séptima y octava fila son posiciones ideales para las torres. También destaca la táctica de doblar torres en una columna para controlarla.

Recomendados

Guia practica de derivada

1) La guía presenta la definición formal de derivada como un límite y proporciona reglas para derivar funciones elementales como polinomios, exponenciales, logaritmos y funciones compuestas.

2) Se explican las propiedades de derivación para sumas, productos y cocientes, así como notaciones alternativas para derivadas.

3) El documento concluye proporcionando numerosos ejercicios para practicar el cálculo de derivadas de funciones más complejas aplicando las reglas presentadas.

Tarea2

1. Se pide calcular derivadas y integrales de funciones.

2. Se pide demostrar que valores de funciones son constantes y que el valor absoluto de una función es menor o igual a la integral del valor absoluto de su derivada.

3. Se pide determinar la convergencia de integrales impropias y calcular límites.

4. Se pide calcular áreas de regiones delimitadas por funciones.

5. Se plantea un problema de caída libre y se pide hallar la posición y velocidad de un paracaidista en función del tiempo.

Concepto de derivada

La derivada de una función f(x) se define como el límite de la pendiente de la secante a medida que el cambio h tiende a cero. Muestra que la derivada representa la pendiente de la tangente en el punto x. El ejemplo calcula la derivada de la función f(x)=x^2 como f'(x)=2x.

Tp7 e-digital

Este documento presenta una guía de ejercicios sobre circuitos secuenciales digitales como latches, flip-flops y monostables. Incluye preguntas sobre el funcionamiento y análisis de latches RS y latches con compuertas de habilitación, flip-flops D, T, JK, AB y CD, monostables 555 y 74121, y osciladores basados en estos circuitos. Se pide determinar tablas de estado, ecuaciones características, diagramas de tiempos y formas de onda, y diseñar circuitos para aplicaciones especí

Criptoanalisis clasico

El documento presenta una introducción a la criptografía clásica, describiendo varios métodos de cifrado como la clave de César, sustitución monoalfabética, Vigenère, Hill y Vernam. Luego explica otros métodos como Autokey, Beaufort, Playfair y diferentes máquinas cifradoras como los rotores Jefferson, Hebern-Koch, Enigma y Hagelin M-209. Finalmente, hace referencia a los ataques criptoanalíticos clásicos y la terminología básica relacionada.

Strpbrk

Este documento describe la función strpbrk de C, la cual localiza la primera aparición de cualquier carácter de una cadena (s1) en otra cadena (s2), retornando un puntero a ese carácter. Se provee un ejemplo que encuentra el primer carácter de la cadena "onm" en la cadena "abcdefghijklmnñopqrstuvwxyz".

Guía No. 2 logaritmos 271014

Este documento presenta una guía de aplicación de propiedades de logaritmos con 10 ejercicios. El documento incluye ejercicios para hallar logaritmos de expresiones aplicando propiedades, hallar valores numéricos de expresiones con logaritmos y operaciones con logaritmos dados, y hallar cologaritmos de valores dados. La guía es para la asignatura de matemáticas del cuarto año de colegio y fue preparada por la profesora Norka Méndez.

Descargable el juego_con_las_torres

El documento habla sobre la importancia de las torres y cómo sacarles el máximo provecho posicionándolas estratégicamente. Explica que las torres deben entrar en juego a través de columnas abiertas y semiabiertas, y que la séptima y octava fila son posiciones ideales para las torres. También destaca la táctica de doblar torres en una columna para controlarla.

Fotografías de la máquina enigma

La máquina Enigma fue una máquina cifradora eléctrica utilizada por Alemania para enviar mensajes secretos durante la Segunda Guerra Mundial. Consistía en un teclado y paneles rotatorios que generaban códigos cifrados casi imposibles de descifrar. Los aliados lograron descifrar los códigos Enigma mediante esfuerzos de inteligencia que ayudaron a acortar la guerra.

Criptografía máquina enigma: cronología (I)

El documento describe la cronología del desarrollo y uso de la máquina Enigma desde su patente en 1918 hasta el inicio de la Segunda Guerra Mundial en 1939. Destaca hitos como la adopción de Enigma por las fuerzas armadas alemanas en 1928, el descifrado parcial del código por matemáticos polacos en 1932, y las continuas modificaciones alemanas para dificultar el criptoanálisis hasta el estallido de la guerra.

Criptografía máquina enigma ejemplo 3

Este documento muestra el proceso de cifrado de la palabra "ROTOR" usando un cifrado por rotación con una clave "A". Se muestra cómo cada letra de la palabra en claro es reemplazada por la letra que se encuentra una posición más adelante en el alfabeto, resultando en el mensaje cifrado "TMBQZ" en 3 oraciones.

Criptografía máquina enigma ejemplo 2

El documento describe el proceso de cifrado de un mensaje ("GZSWDC") utilizando una máquina Enigma. Muestra cómo cada letra del mensaje en claro ("PRUEBA") es reemplazada una a una por el cifrado correspondiente a medida que las ruedas internas de la máquina se mueven. El proceso termina con el mensaje cifrado completo ("GZSWDC").

Espionaje nazi!

Este documento resume información sobre espionaje e inteligencia durante la Segunda Guerra Mundial. Incluye detalles sobre espías como Elyeza Bazna, quien trabajó para los alemanes como valet del embajador británico, y sobre agencias de inteligencia como el FBI y el KGB soviético. También describe máquinas y equipos utilizados para el espionaje como cámaras espía, equipos de comunicación y la máquina encriptadora Enigma. Por último, menciona operaciones secretas como sabotajes de alemanes en Estados Un

Explicando a máquina Enigma

O documento explica a máquina Enigma usada pelos alemães na Segunda Guerra Mundial para criptografar mensagens. A máquina Enigma usava rotores mecânicos que alteravam a substituição do alfabeto a cada letra digitada, gerando um enorme número de possibilidades criptográficas. Apesar disso, criptanalistas poloneses e britânicos conseguiram quebrar os códigos Enigma, o que foi crucial para os Aliados na guerra.

Alinea technologies: presentación corporativa (resumen)

Alinea Technologies ofrece una variedad de soluciones y servicios de tecnologías de la información y comunicación (TIC), incluyendo outsourcing de infraestructura, servicios gestionados en la nube, consultoría y seguridad. La compañía busca alinear las soluciones TIC con los objetivos del negocio del cliente para lograr eficiencias, continuidad operativa y seguridad de la información.

Criptografía máquina enigma cronología (ii)

El documento proporciona una cronología detallada del desarrollo e historia de la máquina Enigma desde su patente en 1918 hasta la actualidad. Se describe cómo la máquina Enigma fue adoptada por las fuerzas armadas alemanas y cómo los matemáticos polacos lograron descifrar versiones iniciales de la máquina. También se explica cómo los británicos, incluyendo a Alan Turing, continuaron los esfuerzos de criptoanálisis durante la Segunda Guerra Mundial.

Criptografía máquina enigma ejemplo 8

The document describes the components and functioning of an encryption machine. It includes a keyboard, light panel, rotors, reflector, and connection board. A coded message "JCFWOY" is given along with an encryption key and partial plaintext. Through multiple rounds, the machine encrypts more of the plaintext "PRUE" into the ongoing coded message "JCFW".

Criptografía máquina enigma ejemplo 7

The document describes the components and process of an encryption machine. It includes a keyboard, light panel, rotors, reflector, and connection board. A message ("PRUEBA") is being encrypted using the machine with the key ("I-II-III A-A-A A/B, P/S"). Each letter of the clear text is being converted one by one to the encrypted ciphertext ("JCFW").

Criptografía máquina enigma ejemplo 6

The document describes the components and functioning of an encryption machine. It includes a keyboard, light panel, rotors, and reflector. Text is encrypted using a cipher and key, with the encrypted message and decrypted text shown for several rounds of encryption and decryption.

Criptografía máquina enigma ejemplo 5

The document describes the encryption of the message "PRUEBA" using a rotor encryption machine. It shows the encryption process step-by-step, with the plaintext being encrypted one letter at a time. The ciphertext generated is "LCFW".

Criptografía máquina enigma ejemplo 4

El documento describe el proceso de descifrar un mensaje cifrado ("TMBQZ") utilizando una clave ("A"). Se muestra cómo cada letra del texto en claro ("ROTOR") se traduce en una letra del mensaje cifrado a través de la clave, hasta que el mensaje cifrado completo se descifra.

Criptografía máquina enigma ejemplo 1

El documento describe el proceso de cifrado de un mensaje ("PRUEBA") usando un rotor de cifrado Enigma. Se muestra el mensaje en claro introducido letra a letra, el rotor girando, y la letra cifrada resultante en cada paso, hasta completar el cifrado del mensaje completo ("GZSWDC").

Charla "Uso NN.TT. y RR.SS. por nuestros hijos"

Charla para padres sobre el uso de las Nuevas Tecnologías y Redes Sociales por parte de nuestros hijos.

La ley de cookies

Este documento trata sobre las cookies y la normativa que las regula. Explica que las cookies son archivos que almacenan datos sobre los hábitos de navegación de los usuarios y que pueden afectar su privacidad. La normativa establece que se pueden utilizar cookies siempre que los usuarios hayan dado su consentimiento informado previo sobre su uso y los fines del tratamiento de datos. La normativa afecta a cualquier página web que utilice cookies propias o de terceros.

I jornada PRIBATUA: La firma biométrica (iurismatica)

Este documento discute si las firmas biométricas en tabletas pueden ser consideradas firmas electrónicas reconocidas de acuerdo a la ley. Explica que actualmente las firmas biométricas en tabletas no cumplen con los requisitos para ser firmas electrónicas reconocidas, pero podrían ser consideradas firmas electrónicas avanzadas dependiendo del sistema y su nivel tecnológico. Concluye que aunque estas firmas biométricas no son actualmente firmas electrónicas reconocidas, la normativa debería actualizarse

I jornada PRIBATUA: La firma biométrica (validatedid)

Este documento presenta la firma biométrica y sus características. Explica que la firma biométrica captura datos únicos de la firma manuscrita de una persona para propósitos de identificación. Discute las diferencias entre firma electrónica simple, avanzada y reconocida según la ley española. Finalmente, destaca la importancia de elementos como dispositivos de captura confiables, software seguro, terceros de confianza y evidencias adicionales para garantizar la validez jurídica de las firmas biométric

I jornada PRIBATUA: La firma biométrica (lantik)

Este documento resume las características y la historia de la firma biométrica. Explica que la firma biométrica usa rasgos naturales como las huellas dactilares, la iris o la voz para identificar a usuarios de una manera más segura, cómoda y eficiente que las firmas tradicionales. También discute algunas preocupaciones sobre la fiabilidad y privacidad de los sistemas biométricos y concluye anticipando el futuro de esta tecnología.

Ciberseguridad (deloitte)

Este documento resume las principales ideas de una presentación sobre ciberseguridad. Advierte que la reputación de una empresa puede arruinarse en cinco minutos y que la tecnología no puede solucionar problemas de seguridad por sí sola. Explica que las amenazas cibernéticas han aumentado en frecuencia y sofisticación, poniendo en riesgo activos e información de las empresas. Finalmente, recomienda que las organizaciones adopten un enfoque proactivo para prepararse, conocer las amenazas y responder efectivamente a los ataques ciberné

La seguridad jurídica (global factory, icasv)

El documento presenta una ponencia sobre la seguridad jurídica. Define la seguridad jurídica como tener una ley aplicable, clara y vigente, y una administración de justicia eficaz. También requiere la certeza en la aplicación de la ley y coherencia con la doctrina. Históricamente, ha habido un incremento normativo que ha creado complejidad e incertidumbre en el ordenamiento. La jurisprudencia reconoce la necesidad de conocer las consecuencias jurídicas de los actos, pero también de que el orden

La privacidad en el ens (avpd, upm, nextel, izfe)

Este documento presenta un resumen de la "Hoja de Ruta" del ENS (Esquema Nacional de Seguridad) de la Dirección de Función Pública de Bizkaia. Explica el calendario de adecuación del ENS desde 2009 a 2013 e incluye un inventario de activos, sistemas y aplicaciones. También describe una auditoría inicial para detectar incumplimientos y concluye que se planificarán proyectos de mejora para solucionarlos, potenciando soluciones horizontales e incorporando a todos los departamentos y entidades de la DFG.

Más contenido relacionado

Destacado

Fotografías de la máquina enigma

La máquina Enigma fue una máquina cifradora eléctrica utilizada por Alemania para enviar mensajes secretos durante la Segunda Guerra Mundial. Consistía en un teclado y paneles rotatorios que generaban códigos cifrados casi imposibles de descifrar. Los aliados lograron descifrar los códigos Enigma mediante esfuerzos de inteligencia que ayudaron a acortar la guerra.

Criptografía máquina enigma: cronología (I)

El documento describe la cronología del desarrollo y uso de la máquina Enigma desde su patente en 1918 hasta el inicio de la Segunda Guerra Mundial en 1939. Destaca hitos como la adopción de Enigma por las fuerzas armadas alemanas en 1928, el descifrado parcial del código por matemáticos polacos en 1932, y las continuas modificaciones alemanas para dificultar el criptoanálisis hasta el estallido de la guerra.

Criptografía máquina enigma ejemplo 3

Este documento muestra el proceso de cifrado de la palabra "ROTOR" usando un cifrado por rotación con una clave "A". Se muestra cómo cada letra de la palabra en claro es reemplazada por la letra que se encuentra una posición más adelante en el alfabeto, resultando en el mensaje cifrado "TMBQZ" en 3 oraciones.

Criptografía máquina enigma ejemplo 2

El documento describe el proceso de cifrado de un mensaje ("GZSWDC") utilizando una máquina Enigma. Muestra cómo cada letra del mensaje en claro ("PRUEBA") es reemplazada una a una por el cifrado correspondiente a medida que las ruedas internas de la máquina se mueven. El proceso termina con el mensaje cifrado completo ("GZSWDC").

Espionaje nazi!

Este documento resume información sobre espionaje e inteligencia durante la Segunda Guerra Mundial. Incluye detalles sobre espías como Elyeza Bazna, quien trabajó para los alemanes como valet del embajador británico, y sobre agencias de inteligencia como el FBI y el KGB soviético. También describe máquinas y equipos utilizados para el espionaje como cámaras espía, equipos de comunicación y la máquina encriptadora Enigma. Por último, menciona operaciones secretas como sabotajes de alemanes en Estados Un

Explicando a máquina Enigma

O documento explica a máquina Enigma usada pelos alemães na Segunda Guerra Mundial para criptografar mensagens. A máquina Enigma usava rotores mecânicos que alteravam a substituição do alfabeto a cada letra digitada, gerando um enorme número de possibilidades criptográficas. Apesar disso, criptanalistas poloneses e britânicos conseguiram quebrar os códigos Enigma, o que foi crucial para os Aliados na guerra.

Destacado (6)

Más de Mikel García Larragan

Alinea technologies: presentación corporativa (resumen)

Alinea Technologies ofrece una variedad de soluciones y servicios de tecnologías de la información y comunicación (TIC), incluyendo outsourcing de infraestructura, servicios gestionados en la nube, consultoría y seguridad. La compañía busca alinear las soluciones TIC con los objetivos del negocio del cliente para lograr eficiencias, continuidad operativa y seguridad de la información.

Criptografía máquina enigma cronología (ii)

El documento proporciona una cronología detallada del desarrollo e historia de la máquina Enigma desde su patente en 1918 hasta la actualidad. Se describe cómo la máquina Enigma fue adoptada por las fuerzas armadas alemanas y cómo los matemáticos polacos lograron descifrar versiones iniciales de la máquina. También se explica cómo los británicos, incluyendo a Alan Turing, continuaron los esfuerzos de criptoanálisis durante la Segunda Guerra Mundial.

Criptografía máquina enigma ejemplo 8

The document describes the components and functioning of an encryption machine. It includes a keyboard, light panel, rotors, reflector, and connection board. A coded message "JCFWOY" is given along with an encryption key and partial plaintext. Through multiple rounds, the machine encrypts more of the plaintext "PRUE" into the ongoing coded message "JCFW".

Criptografía máquina enigma ejemplo 7

The document describes the components and process of an encryption machine. It includes a keyboard, light panel, rotors, reflector, and connection board. A message ("PRUEBA") is being encrypted using the machine with the key ("I-II-III A-A-A A/B, P/S"). Each letter of the clear text is being converted one by one to the encrypted ciphertext ("JCFW").

Criptografía máquina enigma ejemplo 6

The document describes the components and functioning of an encryption machine. It includes a keyboard, light panel, rotors, and reflector. Text is encrypted using a cipher and key, with the encrypted message and decrypted text shown for several rounds of encryption and decryption.

Criptografía máquina enigma ejemplo 5

The document describes the encryption of the message "PRUEBA" using a rotor encryption machine. It shows the encryption process step-by-step, with the plaintext being encrypted one letter at a time. The ciphertext generated is "LCFW".

Criptografía máquina enigma ejemplo 4

El documento describe el proceso de descifrar un mensaje cifrado ("TMBQZ") utilizando una clave ("A"). Se muestra cómo cada letra del texto en claro ("ROTOR") se traduce en una letra del mensaje cifrado a través de la clave, hasta que el mensaje cifrado completo se descifra.

Criptografía máquina enigma ejemplo 1

El documento describe el proceso de cifrado de un mensaje ("PRUEBA") usando un rotor de cifrado Enigma. Se muestra el mensaje en claro introducido letra a letra, el rotor girando, y la letra cifrada resultante en cada paso, hasta completar el cifrado del mensaje completo ("GZSWDC").

Charla "Uso NN.TT. y RR.SS. por nuestros hijos"

Charla para padres sobre el uso de las Nuevas Tecnologías y Redes Sociales por parte de nuestros hijos.

La ley de cookies

Este documento trata sobre las cookies y la normativa que las regula. Explica que las cookies son archivos que almacenan datos sobre los hábitos de navegación de los usuarios y que pueden afectar su privacidad. La normativa establece que se pueden utilizar cookies siempre que los usuarios hayan dado su consentimiento informado previo sobre su uso y los fines del tratamiento de datos. La normativa afecta a cualquier página web que utilice cookies propias o de terceros.

I jornada PRIBATUA: La firma biométrica (iurismatica)

Este documento discute si las firmas biométricas en tabletas pueden ser consideradas firmas electrónicas reconocidas de acuerdo a la ley. Explica que actualmente las firmas biométricas en tabletas no cumplen con los requisitos para ser firmas electrónicas reconocidas, pero podrían ser consideradas firmas electrónicas avanzadas dependiendo del sistema y su nivel tecnológico. Concluye que aunque estas firmas biométricas no son actualmente firmas electrónicas reconocidas, la normativa debería actualizarse

I jornada PRIBATUA: La firma biométrica (validatedid)

Este documento presenta la firma biométrica y sus características. Explica que la firma biométrica captura datos únicos de la firma manuscrita de una persona para propósitos de identificación. Discute las diferencias entre firma electrónica simple, avanzada y reconocida según la ley española. Finalmente, destaca la importancia de elementos como dispositivos de captura confiables, software seguro, terceros de confianza y evidencias adicionales para garantizar la validez jurídica de las firmas biométric

I jornada PRIBATUA: La firma biométrica (lantik)

Este documento resume las características y la historia de la firma biométrica. Explica que la firma biométrica usa rasgos naturales como las huellas dactilares, la iris o la voz para identificar a usuarios de una manera más segura, cómoda y eficiente que las firmas tradicionales. También discute algunas preocupaciones sobre la fiabilidad y privacidad de los sistemas biométricos y concluye anticipando el futuro de esta tecnología.

Ciberseguridad (deloitte)

Este documento resume las principales ideas de una presentación sobre ciberseguridad. Advierte que la reputación de una empresa puede arruinarse en cinco minutos y que la tecnología no puede solucionar problemas de seguridad por sí sola. Explica que las amenazas cibernéticas han aumentado en frecuencia y sofisticación, poniendo en riesgo activos e información de las empresas. Finalmente, recomienda que las organizaciones adopten un enfoque proactivo para prepararse, conocer las amenazas y responder efectivamente a los ataques ciberné

La seguridad jurídica (global factory, icasv)

El documento presenta una ponencia sobre la seguridad jurídica. Define la seguridad jurídica como tener una ley aplicable, clara y vigente, y una administración de justicia eficaz. También requiere la certeza en la aplicación de la ley y coherencia con la doctrina. Históricamente, ha habido un incremento normativo que ha creado complejidad e incertidumbre en el ordenamiento. La jurisprudencia reconoce la necesidad de conocer las consecuencias jurídicas de los actos, pero también de que el orden

La privacidad en el ens (avpd, upm, nextel, izfe)

Este documento presenta un resumen de la "Hoja de Ruta" del ENS (Esquema Nacional de Seguridad) de la Dirección de Función Pública de Bizkaia. Explica el calendario de adecuación del ENS desde 2009 a 2013 e incluye un inventario de activos, sistemas y aplicaciones. También describe una auditoría inicial para detectar incumplimientos y concluye que se planificarán proyectos de mejora para solucionarlos, potenciando soluciones horizontales e incorporando a todos los departamentos y entidades de la DFG.

Retos de seguridad en los dispositivos móviles (euskaltel s21 sec - mu - sy...

El documento discute los retos de seguridad en los dispositivos móviles. Señala el crecimiento exponencial de la movilidad y el uso intensivo de los teléfonos inteligentes. Las principales amenazas incluyen fraude, robo de identidad y pérdida de dispositivos. También se discuten los botnets móviles y la falta de medidas de protección. El documento concluye que todos los actores involucrados deben colaborar para proporcionar soluciones de seguridad completas.

Servicios LOPD ManQiT

Los servicios que MANQIT ofrece con relación a la normativa legal y reglamentaria vigente en materia de protección de datos de carácter personal son los siguientes:

- Adecuación a la LOPD.

- Auditoría reglamentaria de la LOPD.

- Mantenimiento LOPD.

- Formación LOPD.

Todos ellos avalados por la importante experiencia acumulada en servicios de esta naturaleza prestados a clientes significativos, tanto del sector público como privado.

Solución SIM - SIEM MANQIT

La solución SIM - SIEM (Security Information and Event Management) de MANQIT es el resultado de la integración de distintas herramientas software Open Source consideradas estándares de facto por el mercado.

Está concebida con una clara visión integradora para dar solución a las siguientes áreas de la gestión de infraestructuras TI:

- La gestión y resolución de incidencias.

- El inventario.

- La monitorización.

- La gestión del conocimiento.

- La administración remota de los equipos.

euskal securiTiConference 2011 - Ponencia EiTB

El documento describe cómo ETA colocó una bomba en el edificio que ocupaba EiTB en Bilbao el 31 de diciembre de 2008, lo que provocó la evacuación del edificio de unos 400 empleados. Se detalla cómo se puso en marcha el protocolo de emergencia para la evacuación ordenada del personal y la activación de los sistemas de contingencia de EiTB para continuar las emisiones y servicios desde otros lugares, así como los pasos seguidos para la recuperación posterior de las instalaciones y la vuelta a la normalidad.

Más de Mikel García Larragan (20)

Alinea technologies: presentación corporativa (resumen)

Alinea technologies: presentación corporativa (resumen)

I jornada PRIBATUA: La firma biométrica (iurismatica)

I jornada PRIBATUA: La firma biométrica (iurismatica)

I jornada PRIBATUA: La firma biométrica (validatedid)

I jornada PRIBATUA: La firma biométrica (validatedid)

Retos de seguridad en los dispositivos móviles (euskaltel s21 sec - mu - sy...

Retos de seguridad en los dispositivos móviles (euskaltel s21 sec - mu - sy...

Último

Inteligencia Artificial

La inteligencia artificial sigue evolucionando rápidamente, prometiendo transformar múltiples aspectos de la sociedad mientras plantea importantes cuestiones que requieren una cuidadosa consideración y regulación.

Catalogo Cajas Fuertes BTV Amado Salvador Distribuidor Oficial

Explora el catálogo completo de cajas fuertes BTV, disponible a través de Amado Salvador, distribuidor oficial de BTV. Este catálogo presenta una amplia variedad de cajas fuertes, cada una diseñada con la más alta calidad para ofrecer la máxima seguridad y satisfacer las diversas necesidades de protección de nuestros clientes.

En Amado Salvador, como distribuidor oficial de BTV, ofrecemos productos que destacan por su innovación, durabilidad y robustez. Las cajas fuertes BTV son reconocidas por su eficiencia en la protección contra robos, incendios y otros riesgos, lo que las convierte en una opción ideal tanto para uso doméstico como comercial.

Amado Salvador, distribuidor oficial BTV, asegura que cada producto cumpla con los más estrictos estándares de calidad y seguridad. Al adquirir una caja fuerte a través de Amado Salvador, distribuidor oficial BTV, los clientes pueden tener la tranquilidad de que están obteniendo una solución confiable y duradera para la protección de sus pertenencias.

Este catálogo incluye detalles técnicos, características y opciones de personalización de cada modelo de caja fuerte BTV. Desde cajas fuertes empotrables hasta modelos de alta seguridad, Amado Salvador, como distribuidor oficial de BTV, tiene la solución perfecta para cualquier necesidad de seguridad. No pierdas la oportunidad de conocer todos los beneficios y características de las cajas fuertes BTV y protege lo que más valoras con la calidad y seguridad que solo BTV y Amado Salvador, distribuidor oficial BTV, pueden ofrecerte.

Refrigeradores Samsung Modo Test y Forzado

Reparación de refrigeradores Samsung, forzado de deshielo.

IA en entornos rurales aplicada a la viticultura

Inteligencia artificial para smart areas rurales. Retos y resultados del proyecto COSASS, de UPV-USAL-URJC

Manual de soporte y mantenimiento de equipo de cómputo

En este manual se encontrará información para desarrollar estrategias de mantenimientos exitosas.

mantenimiento de chasis y carroceria1.pptx

Describe el mantenimiento del chasis y carrocería del automóvil

Catalogo general tarifas 2024 Vaillant. Amado Salvador Distribuidor Oficial e...

Descarga el Catálogo General de Tarifas 2024 de Vaillant, líder en tecnología para calefacción, ventilación y energía solar térmica y fotovoltaica. En Amado Salvador, como distribuidor oficial de Vaillant, te ofrecemos una amplia gama de productos de alta calidad y diseño innovador para tus proyectos de climatización y energía.

Descubre nuestra selección de productos Vaillant, incluyendo bombas de calor altamente eficientes, fancoils de última generación, sistemas de ventilación de alto rendimiento y soluciones de energía solar fotovoltaica y térmica para un rendimiento óptimo y sostenible. El catálogo de Vaillant 2024 presenta una variedad de opciones en calderas de condensación que garantizan eficiencia energética y durabilidad.

Con Vaillant, obtienes más que productos de climatización: control avanzado y conectividad para una gestión inteligente del sistema, acumuladores de agua caliente de gran capacidad y sistemas de aire acondicionado para un confort total. Confía en la fiabilidad de Amado Salvador como distribuidor oficial de Vaillant, y en la resistencia de los productos Vaillant, respaldados por años de experiencia e innovación en el sector.

En Amado Salvador, distribuidor oficial de Vaillant en Valencia, no solo proporcionamos productos de calidad, sino también servicios especializados para profesionales, asegurando que tus proyectos cuenten con el mejor soporte técnico y asesoramiento. Descarga nuestro catálogo y descubre por qué Vaillant es la elección preferida para proyectos de climatización y energía en Amado Salvador.

Informació Projecte Iniciativa TIC SOPRA STERIA.pdf

Projecte Iniciativa TIC 2024 SOPRA STERIA. inCV.pdf

TECLADO ERGONÓMICO Y PANTALLAS TACTILES - GESTIÓN INTEGRAL EDUCATIVA

TECLADO ERGONÓMICO Y PANTALLAS TACTILES

Catalogo Buzones BTV Amado Salvador Distribuidor Oficial Valencia

Descubra el catálogo completo de buzones BTV, una marca líder en la fabricación de buzones y cajas fuertes para los sectores de ferretería, bricolaje y seguridad. Como distribuidor oficial de BTV, Amado Salvador se enorgullece de presentar esta amplia selección de productos diseñados para satisfacer las necesidades de seguridad y funcionalidad en cualquier entorno.

Descubra una variedad de buzones residenciales, comerciales y corporativos, cada uno construido con los más altos estándares de calidad y durabilidad. Desde modelos clásicos hasta diseños modernos, los buzones BTV ofrecen una combinación perfecta de estilo y resistencia, garantizando la protección de su correspondencia en todo momento.

Amado Salvador, se compromete a ofrecer productos de primera clase respaldados por un servicio excepcional al cliente. Como distribuidor oficial de BTV, entendemos la importancia de la seguridad y la tranquilidad para nuestros clientes. Por eso, trabajamos en colaboración con BTV para brindarle acceso a los mejores productos del mercado.

Explore el catálogo de buzones ahora y encuentre la solución perfecta para sus necesidades de correo y seguridad. Confíe en Amado Salvador y BTV para proporcionarle buzones de calidad excepcional que cumplan y superen sus expectativas.

Gabinete, puertos y dispositivos que se conectan al case

Conoce más sobre el gabinete y los puertos en los cuales se conectan los dispositivos

Projecte Iniciativa TIC 2024 HPE. inCV.pdf

HPE presenta una competició destinada a estudiants, que busca fomentar habilitats tecnològiques i promoure la innovació en un entorn STEAM (Ciència, Tecnologia, Enginyeria, Arts i Matemàtiques). A través de diverses fases, els equips han de resoldre reptes mensuals basats en àrees com algorísmica, desenvolupament de programari, infraestructures tecnològiques, intel·ligència artificial i altres tecnologies. Els millors equips tenen l'oportunitat de desenvolupar un projecte més gran en una fase presencial final, on han de crear una solució concreta per a un conflicte real relacionat amb la sostenibilitat. Aquesta competició promou la inclusió, la sostenibilitat i l'accessibilitat tecnològica, alineant-se amb els Objectius de Desenvolupament Sostenible de l'ONU.

Último (20)

Catalogo Cajas Fuertes BTV Amado Salvador Distribuidor Oficial

Catalogo Cajas Fuertes BTV Amado Salvador Distribuidor Oficial

Manual de soporte y mantenimiento de equipo de cómputo

Manual de soporte y mantenimiento de equipo de cómputo

Catalogo general tarifas 2024 Vaillant. Amado Salvador Distribuidor Oficial e...

Catalogo general tarifas 2024 Vaillant. Amado Salvador Distribuidor Oficial e...

Manual Web soporte y mantenimiento de equipo de computo

Manual Web soporte y mantenimiento de equipo de computo

Informació Projecte Iniciativa TIC SOPRA STERIA.pdf

Informació Projecte Iniciativa TIC SOPRA STERIA.pdf

TECLADO ERGONÓMICO Y PANTALLAS TACTILES - GESTIÓN INTEGRAL EDUCATIVA

TECLADO ERGONÓMICO Y PANTALLAS TACTILES - GESTIÓN INTEGRAL EDUCATIVA

Catalogo Buzones BTV Amado Salvador Distribuidor Oficial Valencia

Catalogo Buzones BTV Amado Salvador Distribuidor Oficial Valencia

Gabinete, puertos y dispositivos que se conectan al case

Gabinete, puertos y dispositivos que se conectan al case

Second Life, informe de actividad del maestro Tapia

Second Life, informe de actividad del maestro Tapia

Criptografía máquina enigma ejemplo 10 - Hojas Zygalski

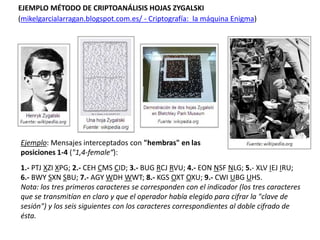

- 1. EJEMPLO MÉTODO DE CRIPTOANÁLISIS HOJAS ZYGALSKI (mikelgarcialarragan.blogspot.com.es/ - Criptografía: la máquina Enigma) Ejemplo: Mensajes interceptados con "hembras" en las posiciones 1-4 ("1,4-female“): 1.- PTJ XZI XPG; 2.- CEH CMS CID; 3.- BUG RCJ RVU; 4.- EON NSF NLG; 5.- XLV IEJ IRU; 6.- BWY SXN SBU; 7.- AGY WDH WWT; 8.- KGS OXT OXU; 9.- CWI UBG UHS. Nota: los tres primeros caracteres se corresponden con el indicador (los tres caracteres que se transmitían en claro y que el operador había elegido para cifrar la "clave de sesión") y los seis siguientes con los caracteres correspondientes al doble cifrado de ésta.

- 2. EJEMPLO MÉTODO DE CRIPTOANÁLISIS HOJAS ZYGALSKI (mikelgarcialarragan.blogspot.com.es/ - Criptografía: la máquina Enigma) • Hipótesis de partida : orden de rotores (“I-III-II”) y fijar un carácter para el ajuste del anillo del rotor lento (”Q”). • Primer indicador: “PTJ”. • Primera hoja: la rotulada con la letra "B" (“Q” - “P”). • Nº de cuadrados perforados iluminados: 326.

- 3. EJEMPLO MÉTODO DE CRIPTOANÁLISIS HOJAS ZYGALSKI (mikelgarcialarragan.blogspot.com.es/ - Criptografía: la máquina Enigma) • Hipótesis de partida : orden de rotores (“I-III-II”) y fijar un carácter para el ajuste del anillo del rotor lento (”Q”). • Primer indicador: “PTJ”. • Segundo indicador: “CEH”. • Segunda hoja: la rotulada con la letra “O" (“Q” - “C”). • Apilar posición “AA” sobre posición “PC” (“T” - “E”, “J” - “H”) primera hoja. • Nº de cuadrados perforados iluminados: 148.

- 4. EJEMPLO MÉTODO DE CRIPTOANÁLISIS HOJAS ZYGALSKI (mikelgarcialarragan.blogspot.com.es/ - Criptografía: la máquina Enigma) • Hipótesis de partida : orden de rotores (“I-III-II”) y fijar un carácter para el ajuste del anillo del rotor lento (”Q”). • Primer indicador: “PTJ”. • Tercer indicador: “BUG”. • Tercera hoja: la rotulada con la letra “P" (“Q” - “B”). • Apilar posición “AA” sobre posición “ZD” (“T” - “U”, “J” - “G”) primera hoja. • Nº de cuadrados perforados iluminados: 56.

- 5. EJEMPLO MÉTODO DE CRIPTOANÁLISIS HOJAS ZYGALSKI (mikelgarcialarragan.blogspot.com.es/ - Criptografía: la máquina Enigma) • Hipótesis de partida : orden de rotores (“I-III-II”) y fijar un carácter para el ajuste del anillo del rotor lento (”Q”). • Primer indicador: “PTJ”. • Cuarto indicador: “EON”. • Cuarta hoja: la rotulada con la letra “M" (“Q” - “E”). • Apilar posición “AA” sobre posición “FW” (“T” - “O”, “J” - “N”) primera hoja. • Nº de cuadrados perforados iluminados: 26.

- 6. EJEMPLO MÉTODO DE CRIPTOANÁLISIS HOJAS ZYGALSKI (mikelgarcialarragan.blogspot.com.es/ - Criptografía: la máquina Enigma) • Hipótesis de partida : orden de rotores (“I-III-II”) y fijar un carácter para el ajuste del anillo del rotor lento (”Q”). • Primer indicador: “PTJ”. • Quinto indicador: “XLV”. • Quinta hoja: la rotulada con la letra “T" (“Q” - “X”). • Apilar posición “AA” sobre posición “IO” (“T” - “L”, “J” - “V”) primera hoja. • Nº de cuadrados perforados iluminados: 14.

- 7. EJEMPLO MÉTODO DE CRIPTOANÁLISIS HOJAS ZYGALSKI (mikelgarcialarragan.blogspot.com.es/ - Criptografía: la máquina Enigma) • Hipótesis de partida : orden de rotores (“I-III-II”) y fijar un carácter para el ajuste del anillo del rotor lento (”Q”). • Primer indicador: “PTJ”. • Sexto indicador: “BWY”. • Sexta hoja: la rotulada con la letra “P" (“Q” - “B”). • Apilar posición “AA” sobre posición “XL” (“T” - “W”, “J” - “Y”) primera hoja. • Nº de cuadrados perforados iluminados: 6.

- 8. EJEMPLO MÉTODO DE CRIPTOANÁLISIS HOJAS ZYGALSKI (mikelgarcialarragan.blogspot.com.es/ - Criptografía: la máquina Enigma) • Hipótesis de partida : orden de rotores (“I-III-II”) y fijar un carácter para el ajuste del anillo del rotor lento (”Q”). • Primer indicador: “PTJ”. • Séptimo indicador: “AGY”. • Séptima hoja: la rotulada con la letra “Q" (“Q” - “A”). • Apilar posición “AA” sobre posición “NL” (“T” - “G”, “J” - “Y”) primera hoja. • Nº de cuadrados perforados iluminados: 4.

- 9. EJEMPLO MÉTODO DE CRIPTOANÁLISIS HOJAS ZYGALSKI (mikelgarcialarragan.blogspot.com.es/ - Criptografía: la máquina Enigma) • Hipótesis de partida : orden de rotores (“I-III-II”) y fijar un carácter para el ajuste del anillo del rotor lento (”Q”). • Primer indicador: “PTJ”. • Octavo indicador: “KGS”. • Octava hoja: la rotulada con la letra “G" (“Q” - “K”). • Apilar posición “AA” sobre posición “NR” (“T” - “G”, “J” - “S”) primera hoja. • Nº de cuadrados perforados iluminados: 2.

- 10. EJEMPLO MÉTODO DE CRIPTOANÁLISIS HOJAS ZYGALSKI (mikelgarcialarragan.blogspot.com.es/ - Criptografía: la máquina Enigma) • Hipótesis de partida : orden de rotores (“I-III-II”) y fijar un carácter para el ajuste del anillo del rotor lento (”Q”). • Primer indicador: “PTJ”. • Noveno indicador: “CWI”. • Novena hoja: la rotulada con la letra “O" (“Q” - “C”). • Apilar posición “AA” sobre posición “XB” (“T” - “W”, “J” - “I”) primera hoja. • Nº de cuadrados perforados iluminados: 1.

- 11. EJEMPLO MÉTODO DE CRIPTOANÁLISIS HOJAS ZYGALSKI (mikelgarcialarragan.blogspot.com.es/ - Criptografía: la máquina Enigma) • Hipótesis de partida : orden de rotores (“I-III-II”) y fijar un carácter para el ajuste del anillo del rotor lento (”Q”). • Primer indicador: “PTJ”. • Coordenada del rotor central del cuadrado perforado "J“ y coordenada del rotor rápido del cuadrado perforado “D”. Orden de los rotores: "I-III-II". Ajuste de los anillos: "Q-J-F". Solución: