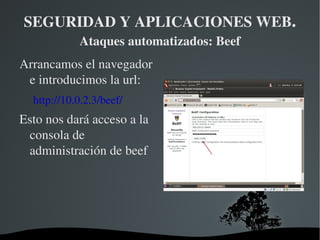

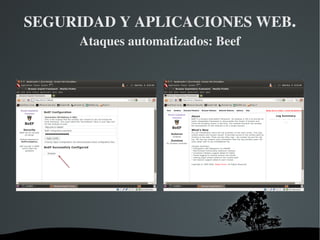

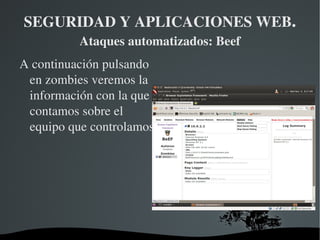

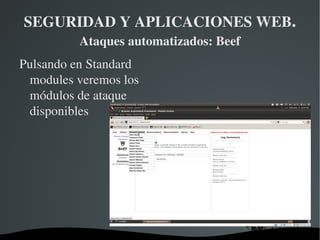

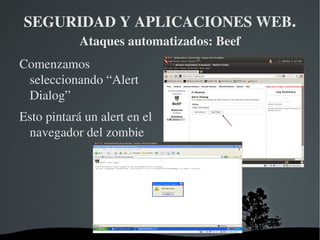

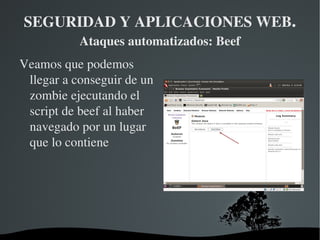

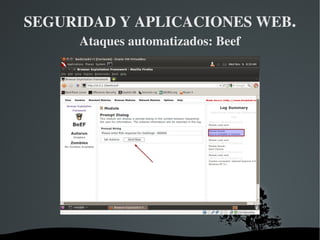

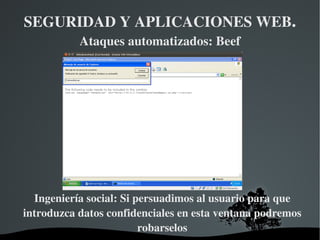

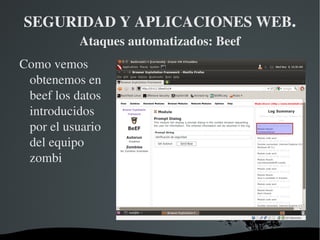

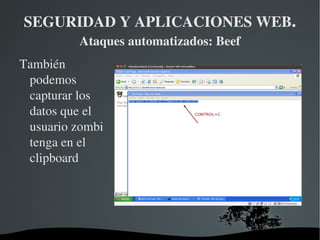

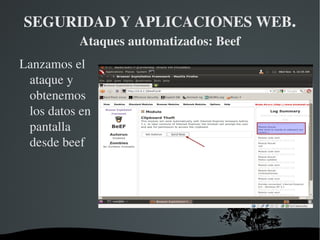

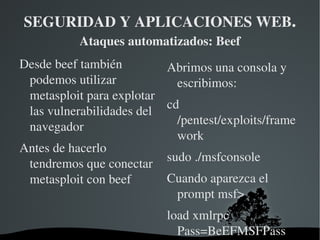

El documento describe el uso de la herramienta Beef (Browser Exploitation Framework) para realizar ataques automatizados a navegadores web. Se explica cómo configurar Beef y una máquina virtual de Windows para demostrar cómo la navegación por sitios inseguros puede conducir al control remoto del equipo. El documento muestra varios módulos de ataque de Beef como robar datos del portapapeles o mostrar alertas, e integración con Metasploit para explotar vulnerabilidades de navegadores.