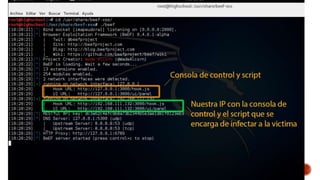

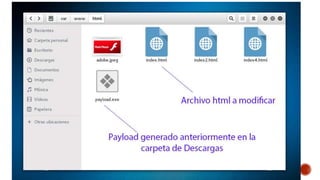

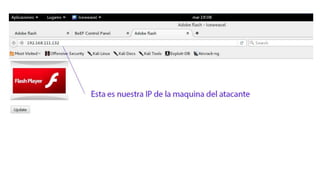

BeEF es una herramienta de pruebas de penetración que se centra en el navegador web y permite a los auditores de seguridad evaluar vulnerabilidades más allá del perímetro de la red a través del navegador. Se describe cómo instalar y ejecutar BeEF en Kali para generar un payload que se inyecta en la máquina de la víctima a través de un archivo HTML malicioso, dando al atacante acceso de control remoto a través del navegador de la víctima.