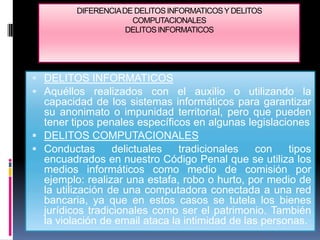

El documento habla sobre el cibercrimen en Perú. Define cibercrimen y explica que se refiere a delitos cometidos a través de la tecnología. Describe algunas formas comunes de cibercrimen como phishing y redes de bots. También discute la legislación peruana sobre delitos informáticos en el Código Penal y la diferencia entre delitos informáticos y computacionales.