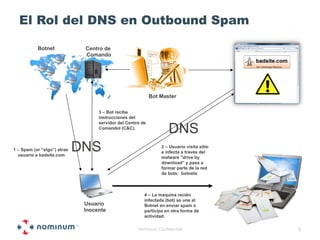

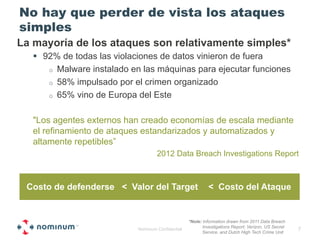

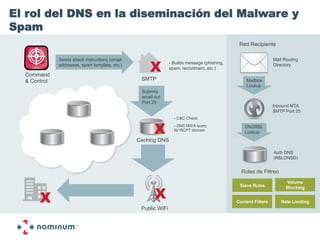

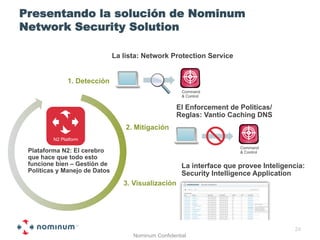

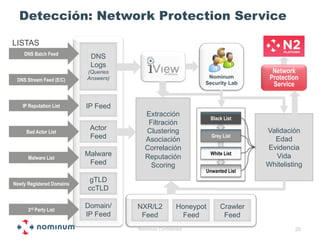

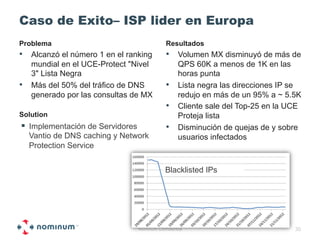

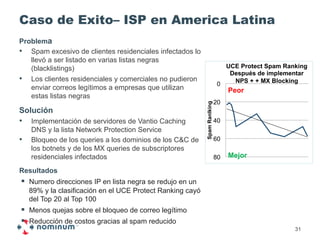

Este documento describe las amenazas de malware y spam saliente y las estrategias para combatirlas. El malware se propaga a través de bots que se comunican con servidores de comando y control a través de DNS. Esto causa problemas como spam, robo de datos, y experiencias negativas para los usuarios. La solución de Nominum usa detección de dominios maliciosos, mitigación bloqueando consultas DNS, y visualización de informes para ayudar a los proveedores de servicios a lidiar con estas amenazas.