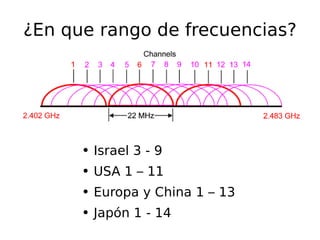

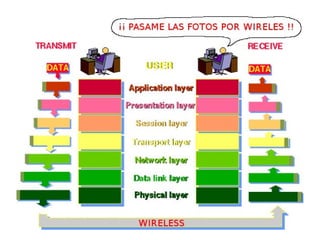

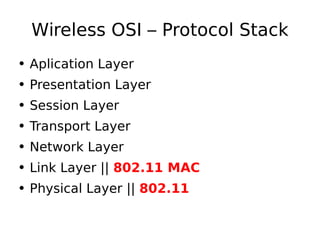

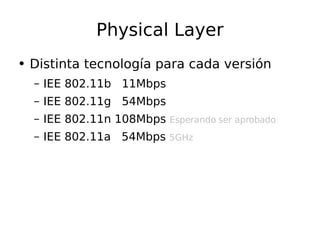

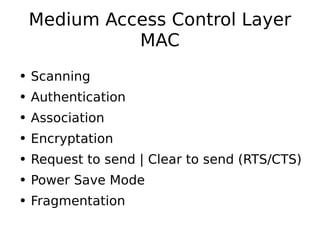

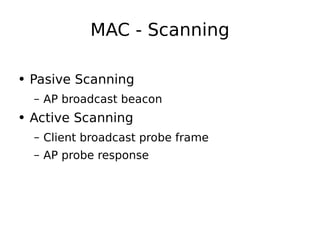

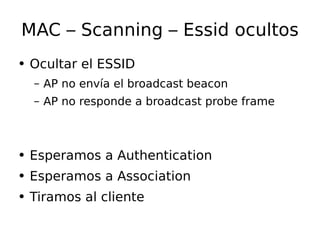

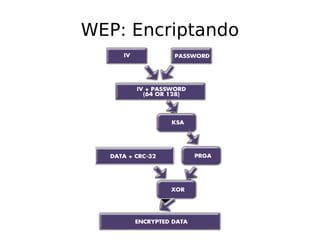

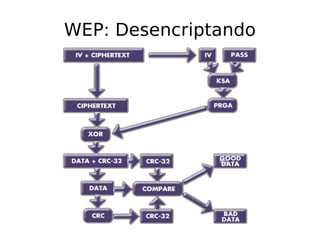

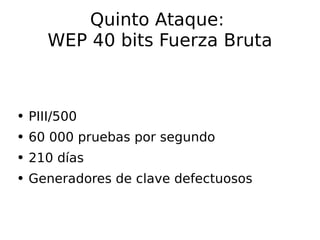

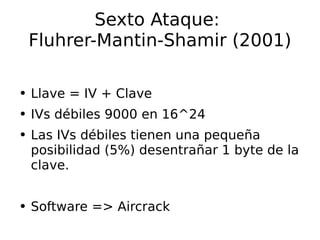

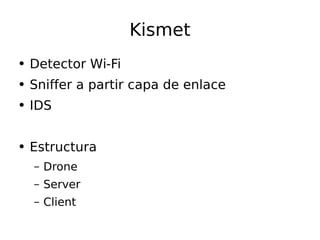

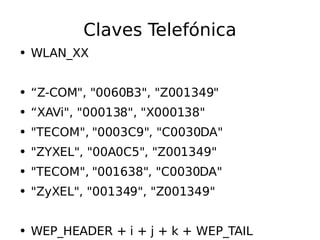

El documento detalla las características de las redes Wi-Fi basadas en el estándar IEEE 802.11, incluyendo frecuencias, métodos de autenticación y encriptación, así como vulnerabilidades y ataques asociados, como el jamming y la fuerza bruta a WEP. Se explican los diferentes tipos de ataques tales como el de-deauthentication y el fake power saving polling, además de mejoras introducidas en WPA y WPA2. También se menciona el uso de software como aircrack-ng para explotar estas vulnerabilidades.