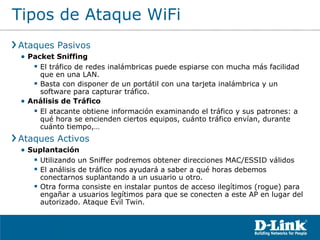

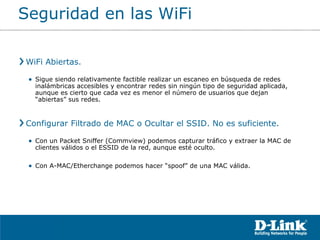

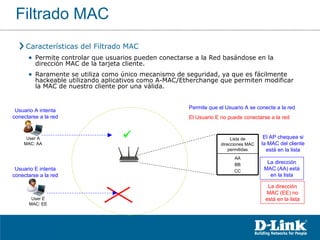

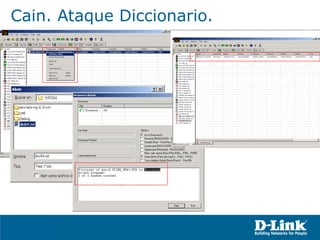

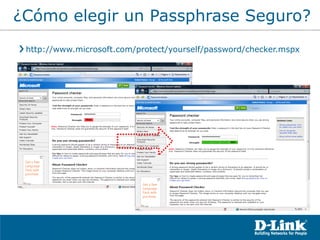

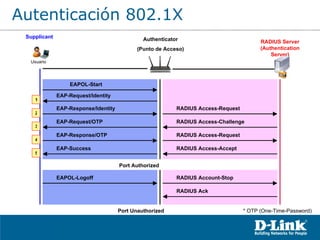

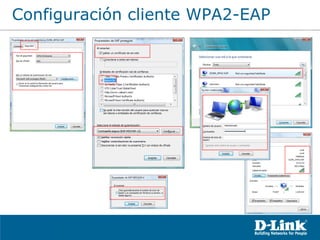

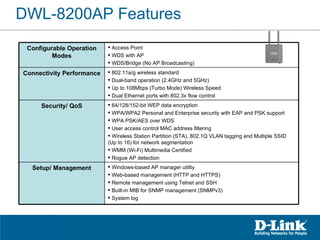

El documento habla sobre la seguridad de las redes WiFi, los problemas comunes y soluciones. Explica los tipos de ataques WiFi como sniffing de paquetes y falsificación. También cubre métodos de seguridad como WEP, WPA, WPA2 y 802.1X. Finalmente, presenta varios puntos de acceso inalámbricos de D-Link y sus características de seguridad y administración.

![Technet & Security Up to Secure D-Link: Redes WiFi. Problemas y Soluciones. Xavier Campos Product Manager Spain & Portugal [email_address] Barcelona. 13 Enero 2009.](https://image.slidesharecdn.com/RoadShowTechnetSecurityDLINK-090224005131-phpapp02/85/D-Link-Seguridad-Wifi-1-320.jpg)