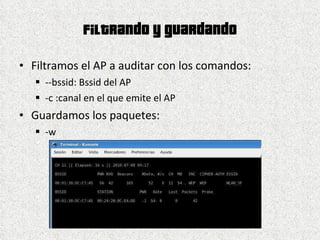

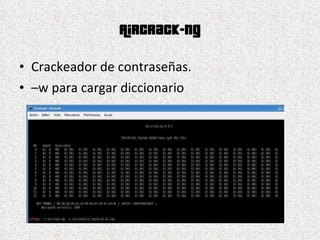

Este documento resume los diferentes tipos de cifrado de redes WiFi (WEP, WPA, WPA2) y métodos para crackear su seguridad, incluyendo capturar paquetes, utilizar herramientas como Aircrack-ng y optimizar el tiempo mediante ataques como chop-chop y fragmentación.