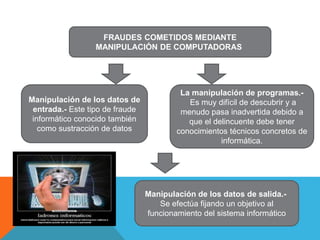

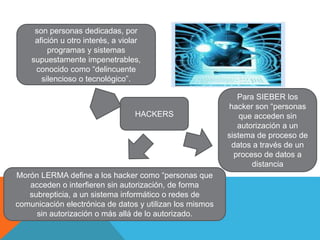

Este documento discute varios tipos de delitos informáticos, incluyendo sabotaje, gusanos, bombas lógicas, fraudes mediante manipulación de datos y falsificaciones informáticas. También define hackers como personas que acceden sin autorización a sistemas informáticos o redes de comunicación electrónica de datos.