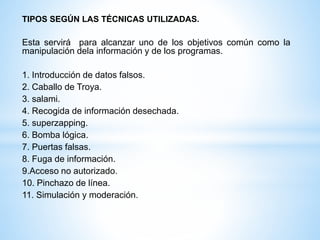

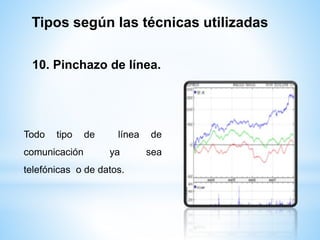

Este documento describe los tipos y características del fraude informático. Explica que el fraude informático se realiza con intención de engañar o perjudicar a una persona u organización para obtener un beneficio ilegítimo. Describe varios tipos de fraude como el hacking, sabotaje y virus informáticos. También clasifica los fraudes según el objetivo como sustracción de dinero, mercancías, servicios o información, y según las técnicas utilizadas como introducción de datos falsos, caballo de Troya o acceso no autor