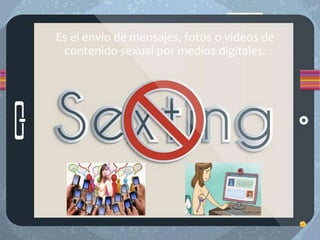

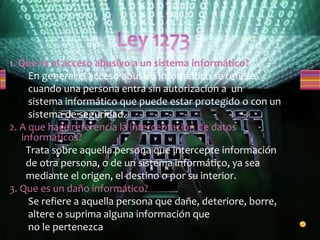

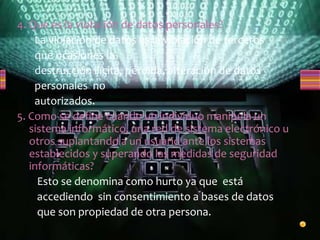

Los delitos informáticos implican la invasión de la privacidad por parte de individuos, a menudo de forma anónima, y comprenden una variedad de actividades ilícitas como sexting, phishing, grooming y ciberbullying. Estos delitos pueden tener graves consecuencias emocionales y psicológicas para las víctimas, por lo que es crucial que los padres mantengan una comunicación abierta con sus hijos sobre estos temas. La Ley 1273 de 2009 se menciona como una herramienta legal para abordar estos delitos y proteger los derechos de las víctimas.