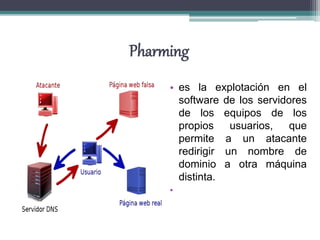

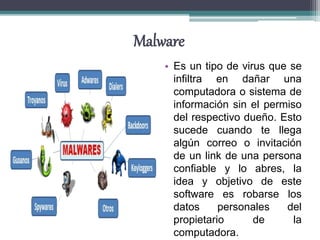

El documento describe varios delitos informáticos como el sexting, grooming, vishing, phishing, pharming, ciberacoso y malware. También explica la Ley 1273 de 2009 que regula estos delitos en Colombia y conceptos como acceso abusivo a sistemas informáticos, interceptación de datos informáticos, daño informático y violación de datos personales. Finalmente, recomienda usar las redes de forma segura y no compartir información personal públicamente para evitar fraudes.