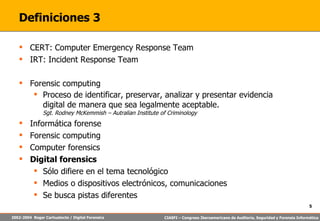

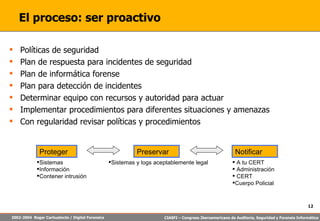

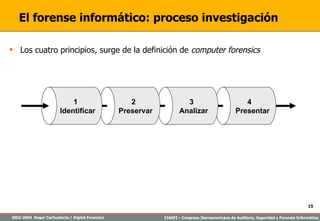

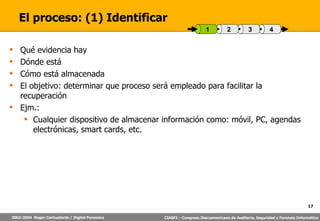

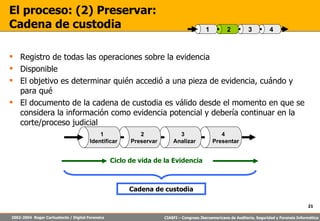

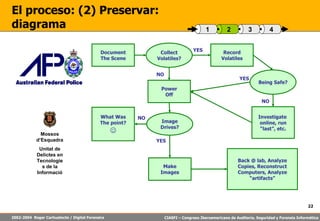

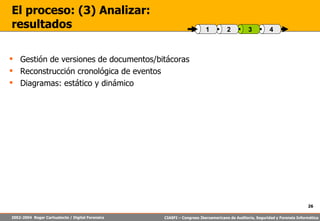

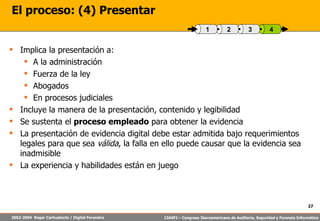

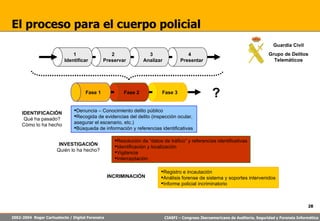

El documento proporciona una introducción al área de la forensia digital. Explica que la forensia digital involucra el proceso de identificar, preservar, analizar y presentar evidencia digital de manera legalmente aceptable para propósitos legales como investigaciones de intrusión o fraude. También describe los cuatro pasos clave del proceso de forensia digital: 1) identificar la evidencia, 2) preservar la evidencia de manera adecuada, 3) analizar la evidencia extraída, y 4) presentar los resultados de manera que sean

![Digital Forensics CIASFI Congreso Iberoamericano de Auditoría, Seguridad y Forensia Informática 22-24 Abril del 2004 Roger Carhuatocto Rcarhuatocto[at]escert.upc.es (v1.4)](https://image.slidesharecdn.com/rogercarhuatocto-digitalforensics-v14-090530112803-phpapp01/75/Digital-Forensics-1-2048.jpg)