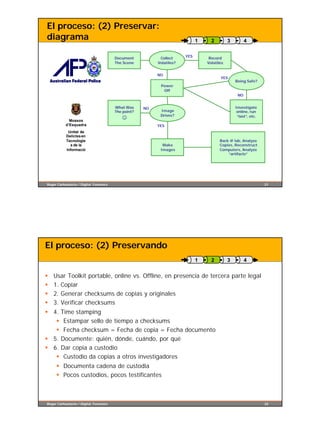

Este documento resume un taller sobre seguridad informática en Perú en diciembre de 2003. Incluye definiciones de términos como forense digital, el proceso de forense digital en 4 pasos de identificar, preservar, analizar y presentar evidencia, y los requisitos para ser un experto en forense digital incluyendo conocimientos técnicos, legales y de operaciones.