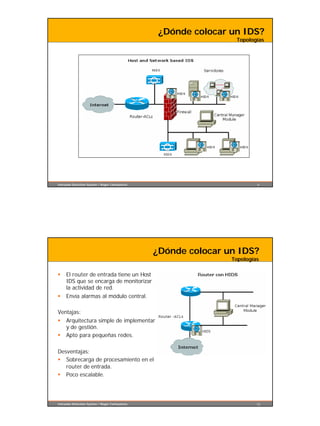

Este documento resume un taller sobre seguridad informática en Perú. Explica brevemente los sistemas de detección de intrusos, incluyendo su clasificación, funciones y dónde colocarlos en una red. También describe varios productos populares de detección de intrusos como Snort, Tripwire, Honeypot y RealSecure.