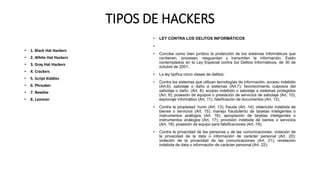

Los delitos informáticos son actividades ilícitas que (a) se cometen mediante el uso de computadoras u otros dispositivos y (b) tienen por objeto causar daños o impedir el uso de sistemas. Existen varios tipos como sabotaje, piratería, fraude, acceso indebido, espionaje, entre otros. La ley tipifica delitos contra sistemas, propiedad, privacidad y comunicaciones.