Efectos de animacion

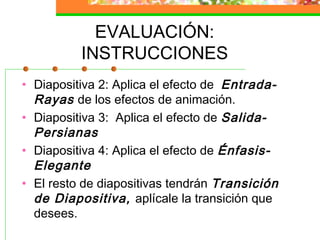

- 1. EVALUACIÓN: INSTRUCCIONES • Diapositiva 2: Aplica el efecto de Entrada- Rayas de los efectos de animación. • Diapositiva 3: Aplica el efecto de Salida- Persianas • Diapositiva 4: Aplica el efecto de Énfasis- Elegante • El resto de diapositivas tendrán Transición de Diapositiva, aplícale la transición que desees.

- 2. Los virus: Enemigos de cuidado

- 3. Los virus: Enemigos de cuidado • ¡Alerta Virus! • Aprender a reconocerlos • Con el antivirus no basta • Decálogo de prevención

- 4. ¡Alerta Virus! • Para las computadoras conectadas en red es preciso instalar un antivirus en el sistema general y luego en cada equipo. • Un virus puede ingresar al equipo por el uso de discos compactos o disquetes o por Internet, bien sea al descargar una página web o al abrir el correo electrónico, una de las principales fuentes de propagación de las grandes epidemias de virus.

- 5. Aprender a reconocerlos • Los “gusanos” (se propagan realizando copias de sí mismos. Si hace algo malicioso tiene el doble comportamiento de gusano y virus) o los “troyanos” y los “backdoors” (se introducen en el sistema para capturar contraseñas). • Un “gusano” puede tener la intención de saturar la red o el correo electrónico pero no de destruir información.

- 6. Aprender a reconocerlos • Los “troyanos” deben su nombre al emblemático Caballo de Troya: una vez allí, el usuario tiene una “sorpresa” inesperada. Puede parecer una simple broma pero al abrir el archivo, el usuario concede una vía de entrada a su computadora. • El “backdoor” o puerta trasera en su traducción al español, actúa de esa manera oculta.

- 7. Aprender a reconocerlos • El famoso “back orifice” (de hace unos tres años) permitía al creador entrar al disco duro del afectado y controlar la información. • En los últimos tiempos, y ante la proliferación de amenazas, se decidió resumirlas bajo el concepto genérico de “malware”. Son programas, documentos o mensajes de intención dañina.

- 8. Aprender a reconocerlos • Entre los más famosos se conocen los “dialer” (modifican la configuración de acceso telefónico y la persona puede llamar a un número de tarificación especial sin darse cuenta); “hoax” (mensajes de correo electrónico con advertencias sobre falsos virus”); “Spam”(correos no solicitados, generalmente de tipo publicitario) o el “Programa Espía” (recoge datos de hábitos sobre el uso de la red con el fin de remitirlos a empresas publicitarias).

- 9. Aprender a reconocerlos • Cuando un virus actúa deja “síntomas”: aumento del archivo infectado, defectos en algunas secciones o disminución de la capacidad de memoria. Obviamente, tratará de evitar la visualización del daño y por tanto la acción de los antivirus y del propio operador.

- 10. Con el Antivirus no basta • Si hay enfermedad debería existir remedio. El antivirus es un camino pero no una fórmula 100% efectiva para evitar los males informáticos. • El “Blaster” era un gusano que si bien no destruía los archivos, reiniciaba el equipo. Microsoft lo resolvió creando un “parche” (utilidad que resuelve problemas de seguridad y frena la propagación de amenazas), el cual se descargaba de su página.

- 11. Con el Antivirus no basta • Desde esta perspectiva la seguridad en el terreno informático no depende sólo del antivirus. Además de su instalación es preciso actualizarlo, atendiendo a las indicaciones de la propia marca comercializadora. La mayoría lo hace de manera automática cuando el usuario está conectado a Internet e incluso repara el sistema si un virus modifica el comportamiento.

- 12. Decálogo de prevención • Antivirus. Indispensable tener un antivirus instalado antes de comenzar a trabajar. “Este antivirus puede estar incluido en las aplicaciones propias de su PC o ser un servicio más de su proveedor de Internet”. • Sistema operativo. Es importante comprobar que el sistema instalado sea la última versión. Así tendrá incluidas todas las aplicaciones de seguridad.

- 13. Decálogo de prevención • Ventanas indeseadas. Hay ventanas publicitarias que se instalan solas desde determinados sitios de Internet. Si no lo desea, instale las aplicaciones para evitarlas. • Actualizar. Las compañías publican las actualizaciones de sus productos de forma regular. No deje de visitarlas en las páginas web. Eso sí: que sea la página oficial.

- 14. Decálogo de prevención • Software legal. El software legal es seguro mientras las copias tienen grandes riesgos. Evítelas. • Cortafuego. También conocido como "firewall" es un software destinado a garantizar la seguridad en sus comunicaciones vía Internet. Bloquea las entradas no autorizadas y evita la salida de información.

- 15. Decálogo de prevención • Correo electrónico. En este caso la duda es buena consejera. No abra un correo que le resulte desconocido y mucho menos si está en otro idioma. • Amigos escondidos. Los nuevos virus tienen la mala costumbre de “hojear” e incluso “robar” la libreta de correo de algún amigo suyo. Si ese amigo o amiga le envía un correo y en el asunto aparece un mensaje poco habitual, compruebe su origen antes de abrirlo.

- 16. Decálogo de prevención • Mensajes repetidos. Si recibe dos o más correos con remitentes diferentes y un mismo asunto, puede tratarse de un virus que disimula su origen. • Información. Conocer es la mejor vacuna. Esté al día con las últimas informaciones y actualizaciones.

- 17. Decálogo de prevención • Computadoras con Sistema Opertativo Si adquiere una computadora con S.O. incluido, deberá registrar la licencia online para acceder a servicios de ayuda y postventa. • Computadoras con ADSL. Al estar conectado las 24 horas del día a Internet, necesita estar especialmente protegido para evitar la acción de los virus. No olvide extremar medidas.