Penetración de Internet, Contraseñas y Software

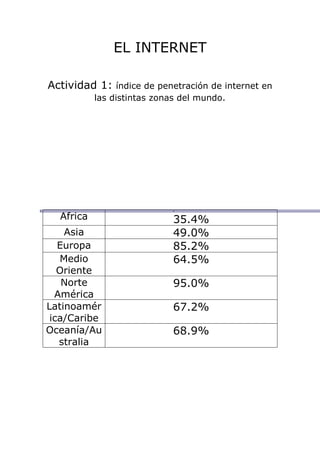

- 1. EL INTERNET Actividad 1: índice de penetración de internet en las distintas zonas del mundo. África 35.4% Asia 49.0% Europa 85.2% Medio Oriente 64.5% Norte América 95.0% Latinoamér ica/Caribe 67.2% Oceanía/Au stralia 68.9%

- 2. QUE PAIS TIENE MEJOR PENETRACION EN INTERNET Es Holanda que tiene 92.9% de penetracion QUE PAIS TIENE PEOR PENETRACION EN INTERNET Es Grecia que tiene 53.0% de pentración Actividad 2: AUDENCIA DE INTERNET DEL EGM

- 3. Actividad 3: contraseñas 01051992: Esta contraseña no es correcta porque no tiene ni letras ni mayúsculas y es difícil de recordar Juanperez: Esta contraseña no es correcta porque no tiene ningún número y tampoco tiene mayúsculas Ju@nPerez2008: Esta contraseña es correcta porque tiene números, mayúsculas y letras y es fácil de recordar. 2011: Esta contraseña no es correcta porque no tiene letras y tampoco tiene mayúsculas usuario#A4a4Tf: Esta contraseña si es correcta porque tiene números letras y mayúsculas

- 4. Actividad 4: contraseñas más utilizadas 1º 123456: Esta no es correcta por que no tiene letras ni mayúsculas 2º Password: Esta no es correcta por que no tiene números y tampoco tiene mayúsculas 3º 12345678: Esta no es correcta porque no tiene letras y tampoco tiene mayúsculas 4º Qwerty: Esta no es correcta por que no tiene números y tampoco tiene mayúsculas 5º Abc123: Esta es correcta porque tiene letras números y tiene mayúsculas 6º 123456789: Esta no es correcta porque no tiene letras y tampoco tiene mayúsculas 7º 111111: Esta no es correcta porque no tiene letras y tampoco tiene mayúsculas 8º 1234567: Esta no es correcta porque no tiene letras y tampoco tiene mayúsculas 9º iloveyou: Esta no es correcta por que no tiene números y tampoco tiene mayúsculas 10º Adobe123: Esta es correcta porque tiene letras números y tiene mayúsculas

- 5. Actividad 5: Certificado personal o de usuario Es un archivo almacenado en nuestro ordenador que identifica a la persona con dos claves principales, la pública y la privada. Ha sido creado por una entidad autorizadas Actividad 6: Certificado personal o de usuario Contiene la siguiente información: - Datos personales y de usuario. - la clave pública y privada del usuario. - los datos relativos al propio certificado: Entidad emisora, caducidad del certificado, fecha de emisión

- 6. Actividad 7: Ingeniería social Consiste en utilizar herramientas que confundan al usuario, este accede a facilitar datos confidenciales, compra gangas inexistentes, envía correos delictivos y cuando el usuario se da cuenta del engaño, puede que haya perdido su dinero. Actividad 8 : scam y mulero El scam es un término anglosajón que se emplea para designar el intento de estafa a través de a un correo electrónico frudulento

- 7. Actividad 11: diferencia entre software libre y software comercial Software libre : Es la denominación del software que respeta la libertad de los usuarios sobre su producto adquirido, es decir se refiere a la libertad de los usuarios por ejecutar, copiar, distribuir, estudiar, modificar el software o distribuirlo modificado El software comercial: Este es el que las compañías que lo producen, cobran dinero por el producto, su distribución o soporte. Actividad 12: podemos considerar los programas de freeware como software libre. Porque Los autores de estos programas tienen habilitados sistemas para que el usuario que lo desee realice donaciones económicas voluntarias y muestre así su agradecimiento por el programa.

- 8. Actividad 13 : diferencia entre software libre y semilibre Software libre: Abarca todos aquellos programas que pueden ser libremente usados, modificados (se conoce su código fuente) y copiados para ser distribuidos entre los usuarios. No quiere decir que sean gratuitos. Software semilibre: Tipo de software distribuido como libre entre usuarios particulares y entidades sinánimo de lucro. No se permite su utilización a empresas ni otras actividades comerciales.

- 9. ACTIVIDAD 14 : licencia developing nations permite por primera vez a los poseedores de materiales con copyright ser partícipe en los cambios de manejo global de información. El hecho es que la mayoría de la población del mundo no puede pagar los costos de publicación en países desarrollados. Para los autores eso equivale a una gran base de lectores no aprovechada.