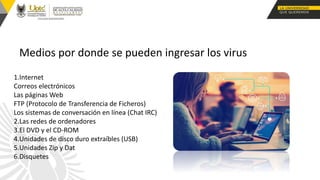

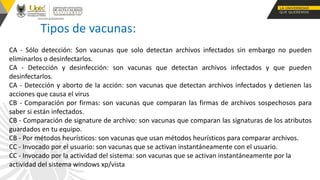

Este documento describe los diferentes tipos de riesgos de información electrónica como virus, ataques y vacunas informáticas. Explica que un virus es un programa dañino que corrompe archivos y que los medios más comunes de ingreso son internet, redes y dispositivos de almacenamiento. También describe cómo eliminar virus y los tipos de virus como gusanos, troyanos y ransomware. Finalmente, explica que las vacunas informáticas como los antivirus detectan y eliminan virus para proteger los sistemas.