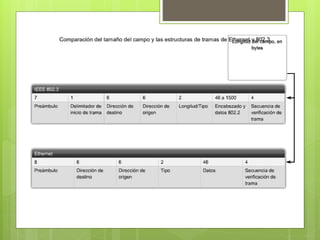

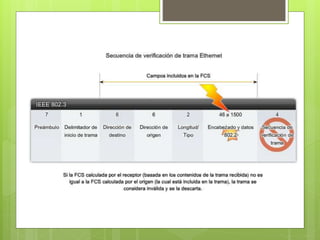

Este documento describe la estructura y funcionamiento de las tramas Ethernet. Explica que las tramas Ethernet contienen campos como la dirección MAC de origen y destino, longitud/tipo, datos y secuencia de verificación. También describe cómo los switches reducen las colisiones al aislar cada puerto y enviar las tramas solo al destino correspondiente.