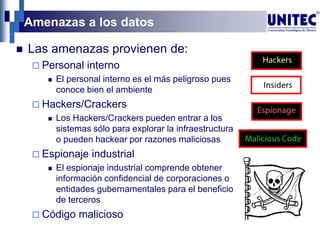

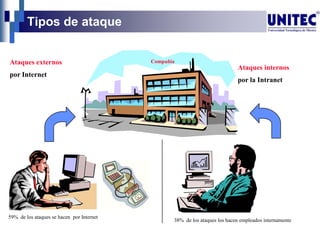

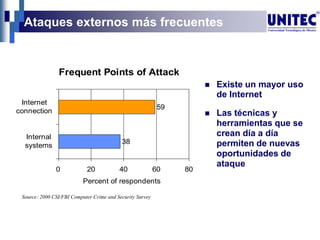

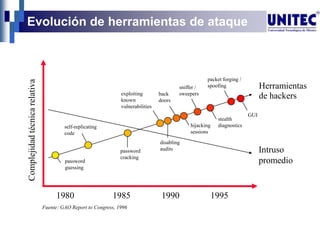

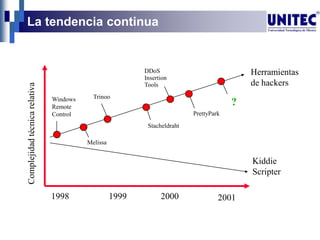

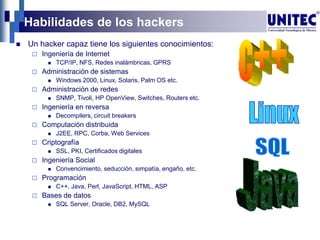

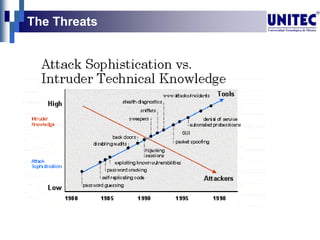

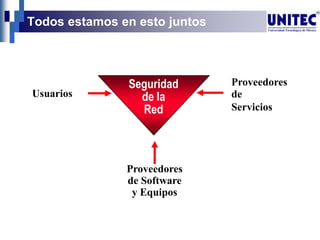

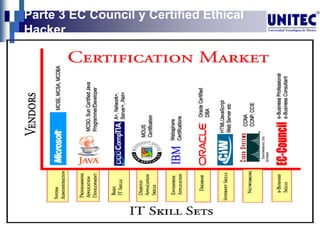

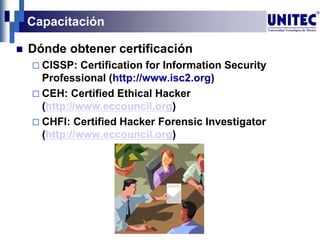

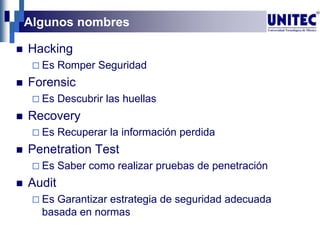

Este documento presenta una conferencia sobre hacking ético y contramedidas de seguridad. La conferencia cubre el papel de un hacker ético en la evaluación de la seguridad de redes corporativas, los riesgos actuales de seguridad de TI, y lineamientos para mejorar la seguridad. La presentación también discute las habilidades y herramientas de los hackers, las amenazas comunes como ataques internos y externos, y la certificación de hacker ético otorgada por el Consejo de Ética de Cómputo.