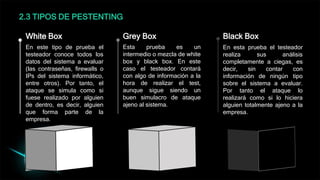

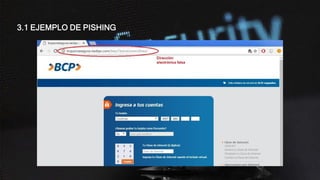

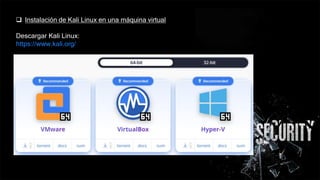

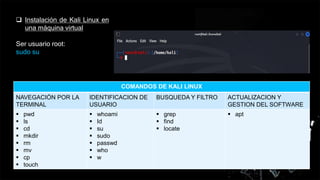

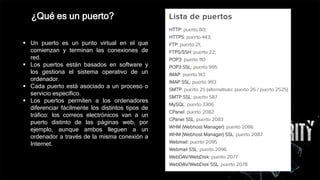

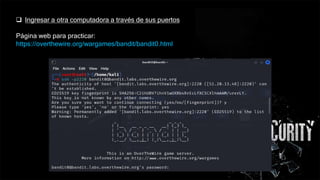

El documento presenta una guía sobre hackers, que incluye definiciones, tipos (black hat, white hat, hacking ético) y motivaciones. Describe el proceso de hacking ético y sus etapas, así como el perfil y los lugares de empleo para hackers éticos. También incluye ejemplos prácticos de phishing y procedimientos básicos de hacking utilizando Kali Linux.