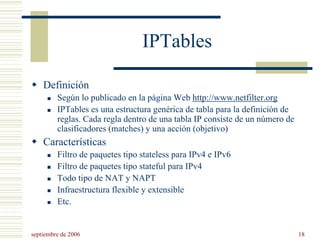

Este documento discute conceptos relacionados con firewalls y NAT. Explica cómo funcionan los firewalls mediante el análisis y filtrado de paquetes de acuerdo a reglas ACL. También describe los tipos de NAT estático, dinámico y NAPT, y cómo se usan para direccionamiento y seguridad. Por último, proporciona ejemplos de configuración de firewall y NAT usando IPTables en Linux.

![septiembre de 2006 21

IPTables

Cómo se examinan las cadenas [Tabla Filter]

Routing

Decision

Forward

Input OutputLocal Process

Incoming Outgoing](https://image.slidesharecdn.com/firewallynat-151213171257/85/Firewall-y-nat-21-320.jpg)

![septiembre de 2006 22

IPTables

Cómo se examinan las cadenas [Tabla NAT]

Routing

Decision

Prerouting

DNAT

Local

Process

Incoming Outgoing

Postrouting

SNAT](https://image.slidesharecdn.com/firewallynat-151213171257/85/Firewall-y-nat-22-320.jpg)