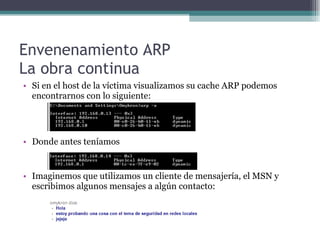

El protocolo ARP mapea direcciones IP a direcciones MAC para permitir que los paquetes lleguen a su destino en una red. Cada host almacena parejas de direcciones IP-MAC recibidas en una caché ARP para evitar tener que realizar una petición ARP cada vez. Esto puede usarse para envenenar las cachés ARP de otras máquinas y situarse entre ellas, permitiendo interceptar su tráfico de red.