Folleto de informatica

•Descargar como DOC, PDF•

0 recomendaciones•532 vistas

Este documento describe los delitos informáticos, incluyendo la manipulación de datos de entrada y salida, la manipulación de programas, y el acceso no autorizado a sistemas. Explica que la ley colombiana 1273 de 2009 castiga estos delitos con penas de prisión y multas. Finalmente, recomienda formación sobre este tema y buenas prácticas como no divulgar información personal en línea para evitar ser víctima de estos crímenes.

Denunciar

Compartir

Denunciar

Compartir

Recomendados

Recomendados

Más contenido relacionado

La actualidad más candente

La actualidad más candente (19)

Cómo resguardarte del robo de identidad en internet

Cómo resguardarte del robo de identidad en internet

Destacado

Destacado (9)

Infrastructure for Resources Model: China’s contemporary approach to the deve...

Infrastructure for Resources Model: China’s contemporary approach to the deve...

Marketing the Wider Music Industries - A Contemporary Exploration of Strategi...

Marketing the Wider Music Industries - A Contemporary Exploration of Strategi...

Similar a Folleto de informatica

Similar a Folleto de informatica (20)

Último

Último (20)

CAPACIDADES SOCIOMOTRICES LENGUAJE, INTROYECCIÓN, INTROSPECCION

CAPACIDADES SOCIOMOTRICES LENGUAJE, INTROYECCIÓN, INTROSPECCION

Tarrajeo, tipos de tarrajeos, empastados, solaqueos y otros revestimientos.

Tarrajeo, tipos de tarrajeos, empastados, solaqueos y otros revestimientos.

Asistencia Tecnica Cartilla Pedagogica DUA Ccesa007.pdf

Asistencia Tecnica Cartilla Pedagogica DUA Ccesa007.pdf

Fase 1, Lenguaje algebraico y pensamiento funcional

Fase 1, Lenguaje algebraico y pensamiento funcional

Presentación Propuesta de Proyecto Social Colorido y Juvenil Multicolor y Neg...

Presentación Propuesta de Proyecto Social Colorido y Juvenil Multicolor y Neg...

True Mother's Speech at THE PENTECOST SERVICE..pdf

True Mother's Speech at THE PENTECOST SERVICE..pdf

evalaución de reforzamiento de cuarto de secundaria de la competencia lee

evalaución de reforzamiento de cuarto de secundaria de la competencia lee

2º conclusiones descriptivas educacion fisica (1).docx

2º conclusiones descriptivas educacion fisica (1).docx

Folleto de informatica

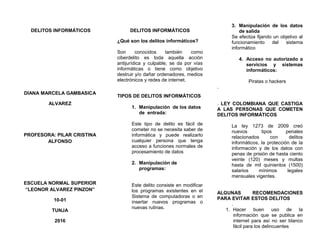

- 1. DELITOS INFORMÁTICOS DIANA MARCELA GAMBASICA ALVAREZ PROFESORA: PILAR CRISTINA ALFONSO ESCUELA NORMAL SUPERIOR “LEONOR ALVAREZ PINZON” 10-01 TUNJA 2016 DELITOS INFORMÁTICOS ¿Qué son los delitos informáticos? Son conocidos también como ciberdelito es toda aquella acción antijurídica y culpable, se da por vías informáticas o tiene como objetivo destruir y/o dañar ordenadores, medios electrónicos y redes de internet. TIPOS DE DELITOS INFORMÁTICOS 1. Manipulación de los datos de entrada: Este tipo de delito es fácil de cometer no se necesita saber de informática y puede realizarlo cualquier persona que tenga acceso a funciones normales de procesamiento de datos 2. Manipulación de programas: Este delito consiste en modificar los programas existentes en el Sistema de computadoras o en insertar nuevos programas o nuevas rutinas. 3. Manipulación de los datos de salida Se efectúa fijando un objetivo al funcionamiento del sistema informático 4. Acceso no autorizado a servicios y sistemas informáticos: Piratas o hackers . . LEY COLOMBIANA QUE CASTIGA A LAS PERSONAS QUE COMETEN DELITOS INFORMÁTICOS La ley 1273 de 2009 creó nuevos tipos penales relacionados con delitos informáticos, la protección de la información y de los datos con penas de prisión de hasta ciento veinte (120) meses y multas hasta de mil quinientos (1500) salarios mínimos legales mensuales vigentes. ALGUNAS RECOMENDACIONES PARA EVITAR ESTOS DELITOS . 1. Hacer buen uso de la información que se publica en internet para así no ser blanco fácil para los delincuentes

- 2. 2 respetar las normas para el buen uso de la tecnología 3 No creer en las ofertas ni en los premios que algunas páginas ofrecen, pues son engañosos para cometer delitos informáticos. 4 no aceptar ni divulgar los sitios virtuales que promuevan la autodestrucción, la xenofobia, la exclusión, la pornografía de menores, la trata de personas, etc. 5 Denunciar si se conoce casos de personas y /o páginas que cometan delitos informáticos. 6 No guardar contraseñas en computadores públicos para evitar las estafas y el robo de la identificación. Necesidad de formación al respecto necesitamos formarnos sobre este tema para detectar casos en los cuales se esten cometiendo estos delitos o ental caso este siendo victima , la formacion es la que nos permite tener conocimiento a fondo de todo lo relacionada con los delitos en la web Webgrafia http://www.deltaasesores.com/articulos/ autores-invitados/otros/3576-ley-de- delitos-informaticos-en-colombia http://www.delitosinformaticos.info/delit os_informaticos/tipos_delitos.html http://www.monografias.com/trabajos17 /delitos-informaticos/delitos- informaticos.shtml http://javacol.com/sales/knowledgebas e/3/Como-evitar-los-delitos- Informaticos.html http://paula- adelaida.blogspot.com.co/2011/07/10 -recomentaciones-para-prevenir- los.html http://www.academia.edu/8007948/D ELITOS_INFORM %C3%81TICOS_LA_NECESIDAD_DE _PROFESIONALES_EN_INFORM %C3%81TICA_FORENSE