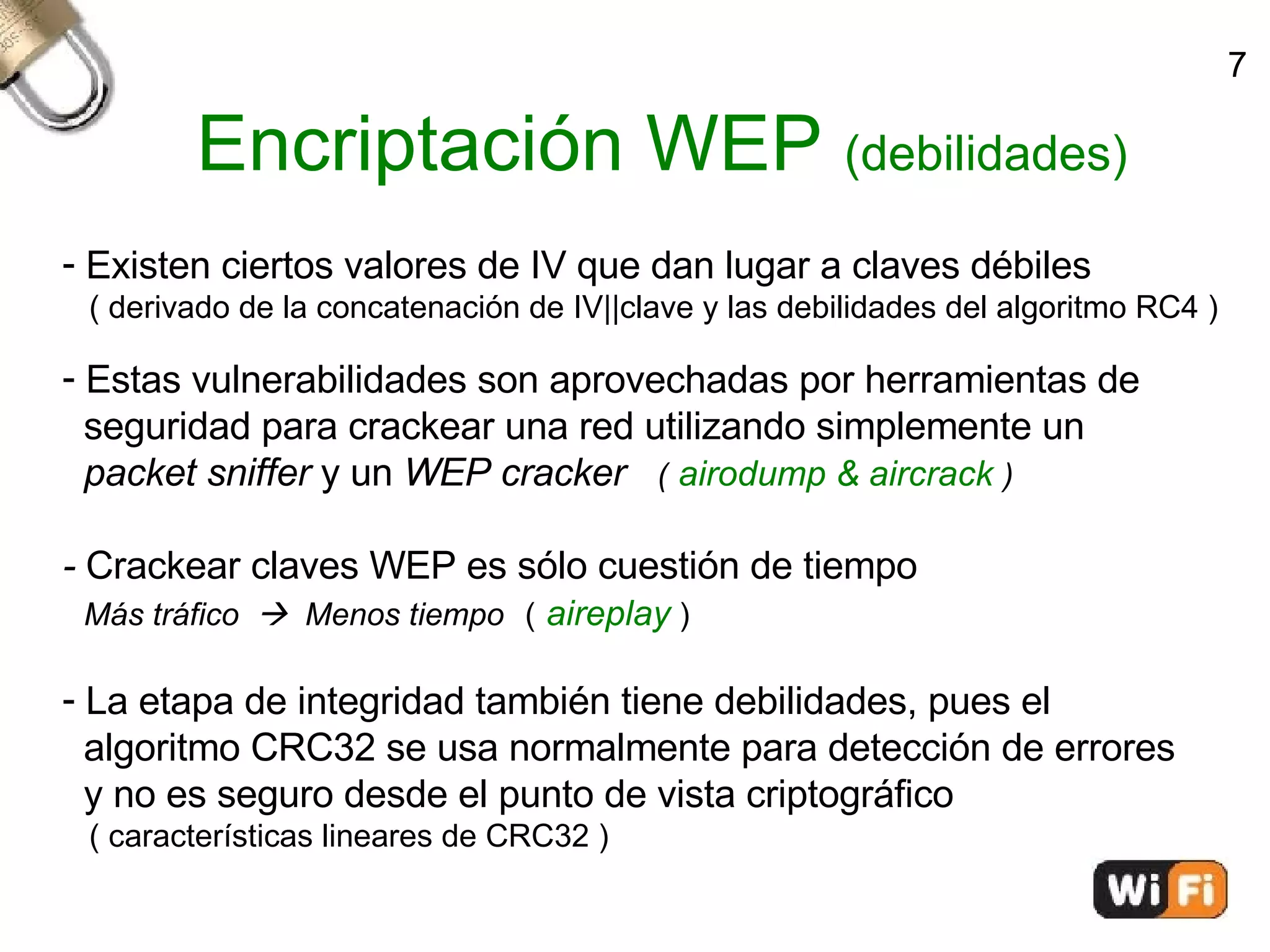

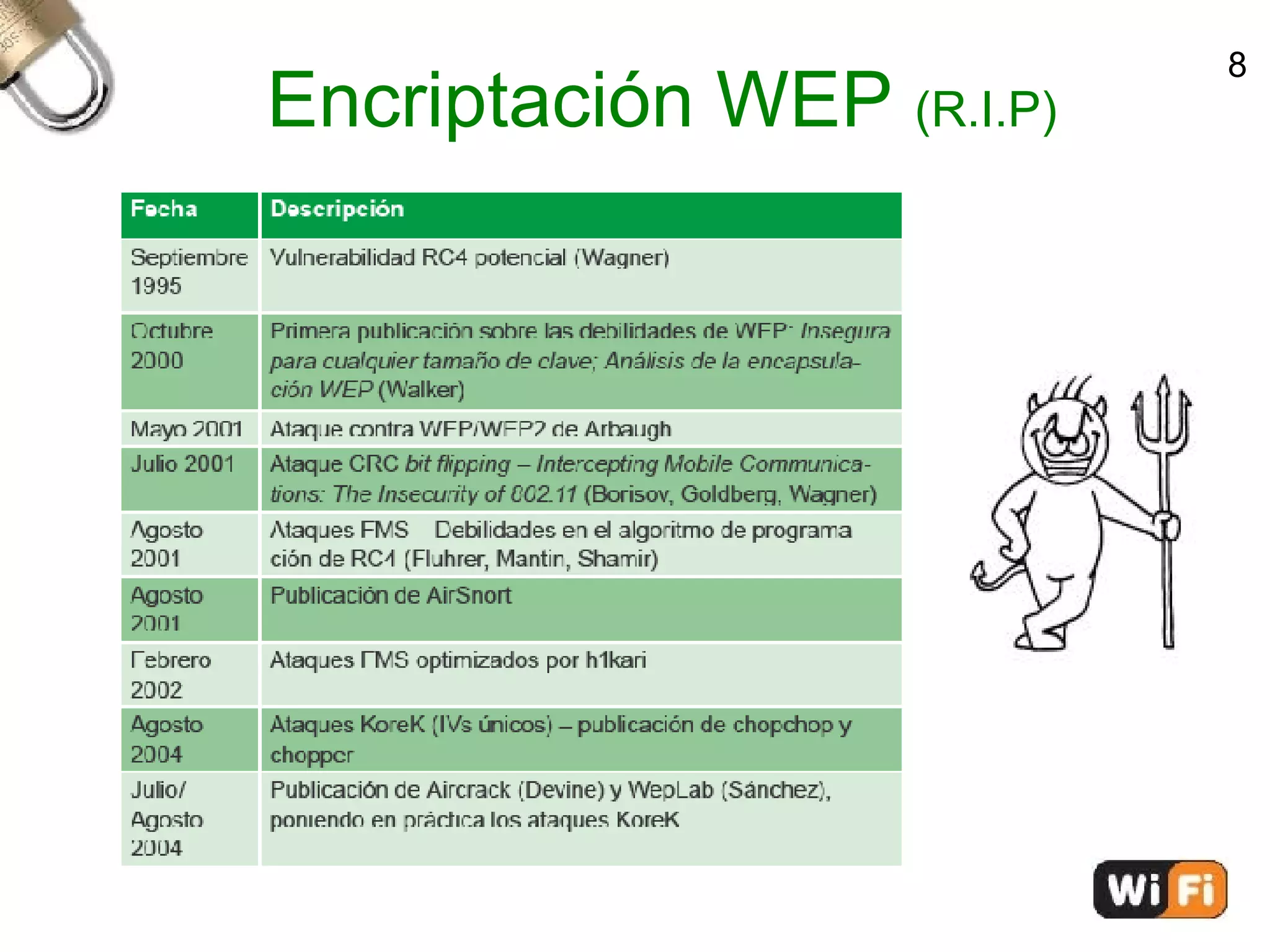

El documento proporciona una introducción a la seguridad en redes Wi-Fi, incluyendo los protocolos WEP, WPA y WPA2, y sus vulnerabilidades. Se discuten las debilidades de WEP, como su fácil vulnerabilidad a ataques y la insuficiencia de sus mecanismos de encriptación, así como las mejoras introducidas por WPA y WPA2. También se menciona el potencial futuro de tecnologías como WiMAX en el ámbito de las redes inalámbricas.

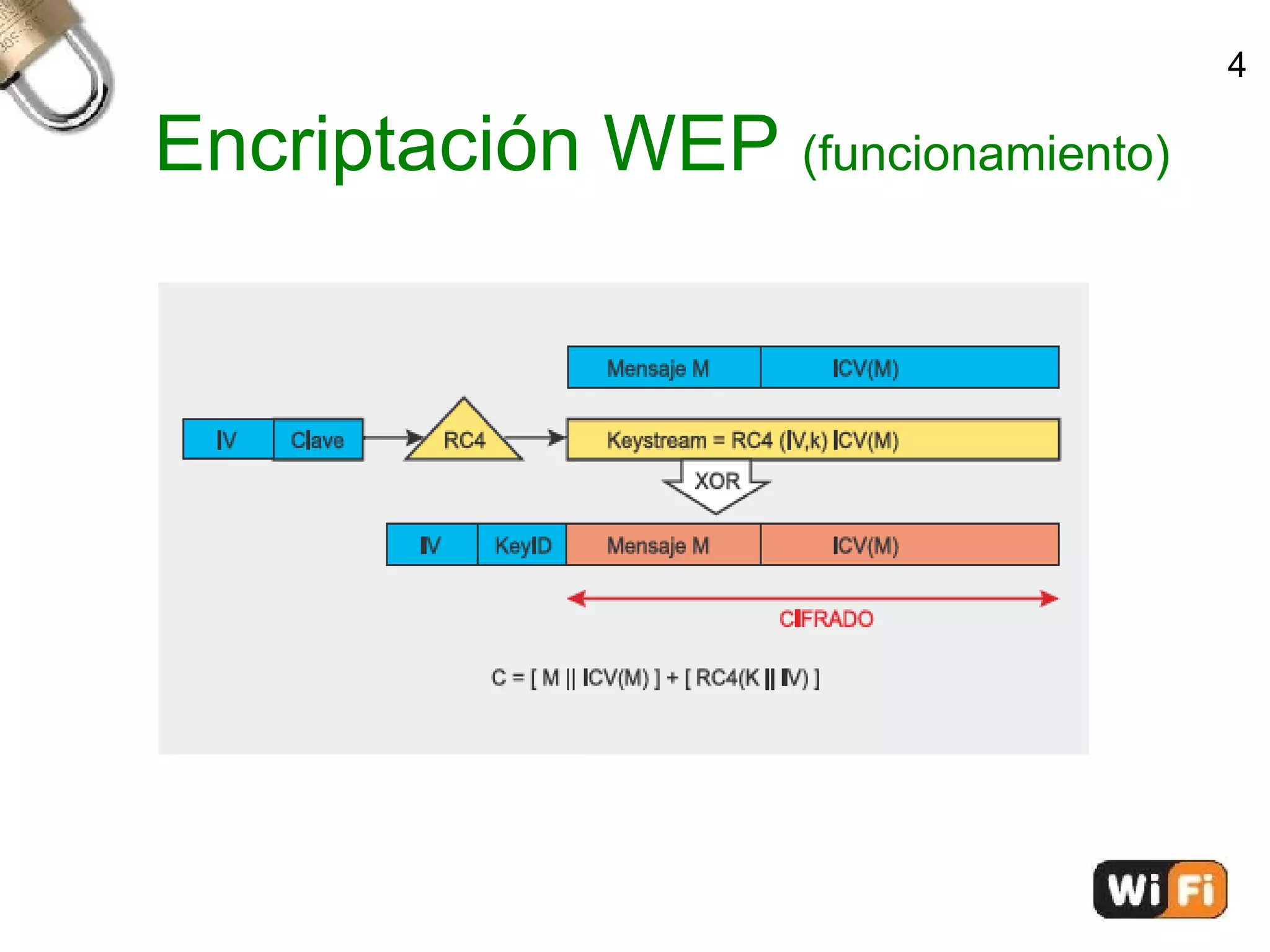

![Encriptación WEP (funcionamiento) WEP, Wired Equivalent Privacy . Introducido en el primer estándar 802.11 en 1999 para cifrar la información durante la transmisión Basado en el algoritmo de encriptación RC4, con una clave secreta de 40 ó 104 bits, combinada con un Vector de Inicialización (IV) de 24 bits para encriptar el mensaje M y el cheksum ICV ( Integrity Check Value ). - Llamaremos C al mensaje encriptado, así que tendremos: C = [ M || ICV(M) ] + [ RC4 (K || IV) ] || operador concatenación + operador XOR 3](https://image.slidesharecdn.com/introduccin-a-la-seguridad-en-redes-inalmbricas-1196082313589365-3/75/Introduccion-a-la-seguridad-en-redes-inalambricas-3-2048.jpg)

![F I N [email_address] 20](https://image.slidesharecdn.com/introduccin-a-la-seguridad-en-redes-inalmbricas-1196082313589365-3/75/Introduccion-a-la-seguridad-en-redes-inalambricas-20-2048.jpg)