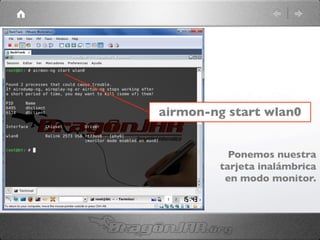

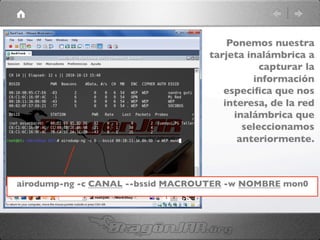

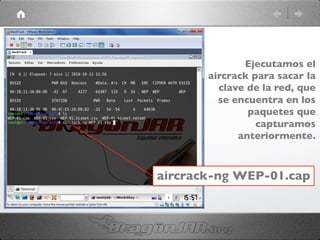

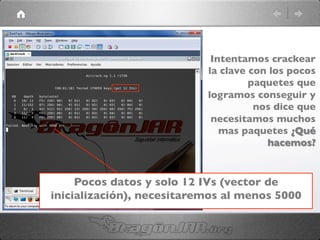

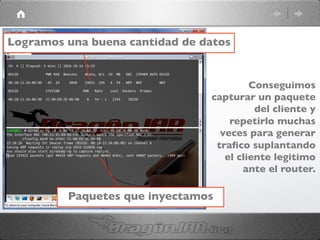

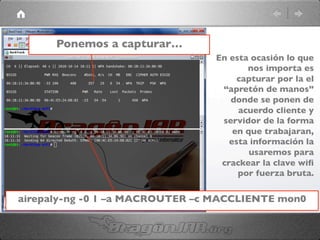

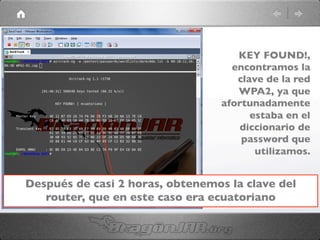

El workshop de seguridad inalámbrica, facilitado por Jaime Andrés Restrepo, aborda la importancia de la seguridad en redes inalámbricas, destacando la poca atención que se les presta tanto en entornos caseros como empresariales. Durante el taller, los participantes aprenden a utilizar herramientas para el análisis y la auditoría de redes, así como técnicas para crackear claves WEP, WPA y WPA2. Además, se discuten métodos de protección para las redes inalámbricas, incluyendo el uso de contraseñas fuertes y configuraciones seguras.