El documento aborda el hardening de servidores FTP en sistemas operativos NIX, enfatizando en las configuraciones de seguridad necesarias para reducir vulnerabilidades. Se examinan mejores prácticas y se detallan procedimientos para la instalación y configuración de diversas aplicaciones como SSH, Fail2ban y Postfix. El objetivo principal es mejorar la seguridad del servidor y asegurar la protección de datos a través de controles y configuraciones efectivas.

![18

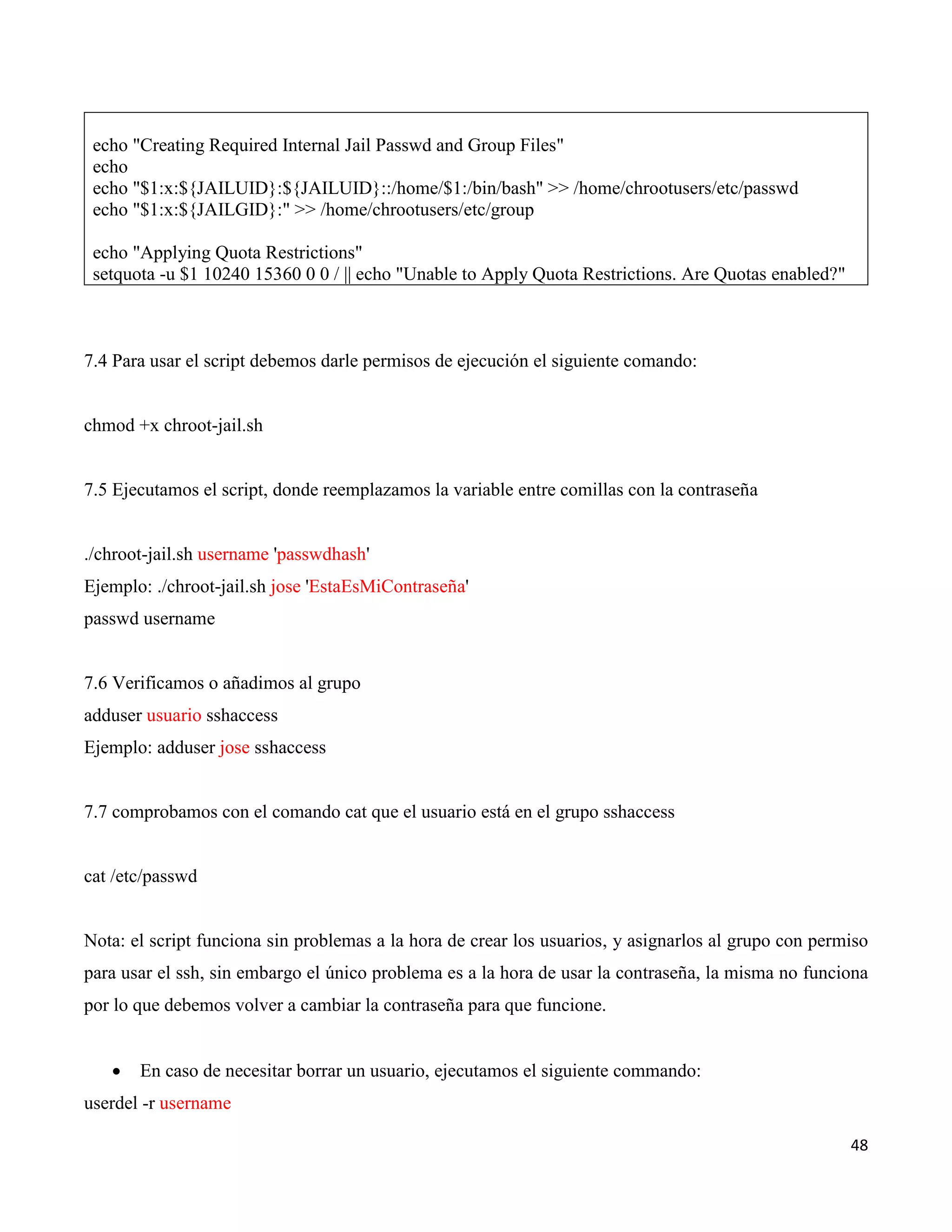

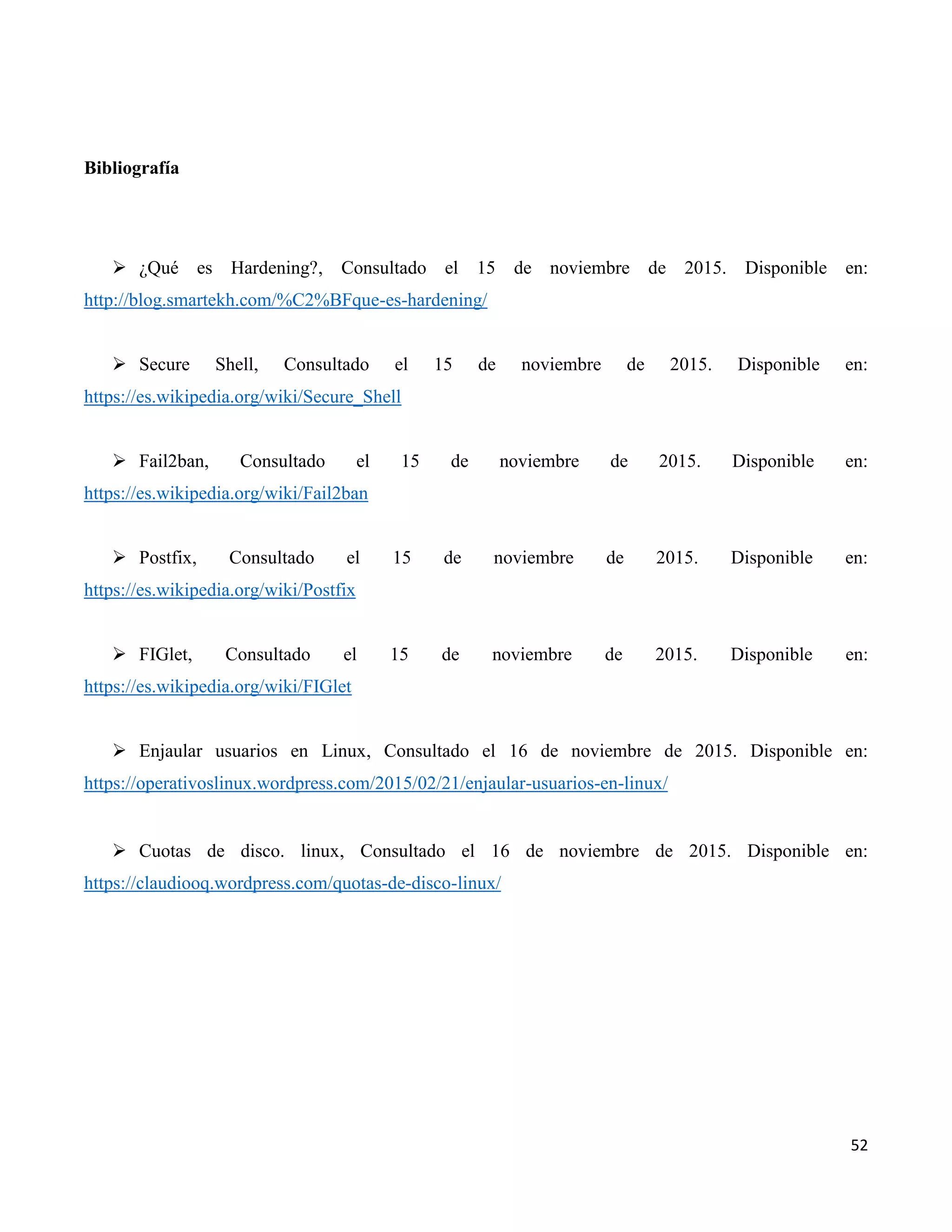

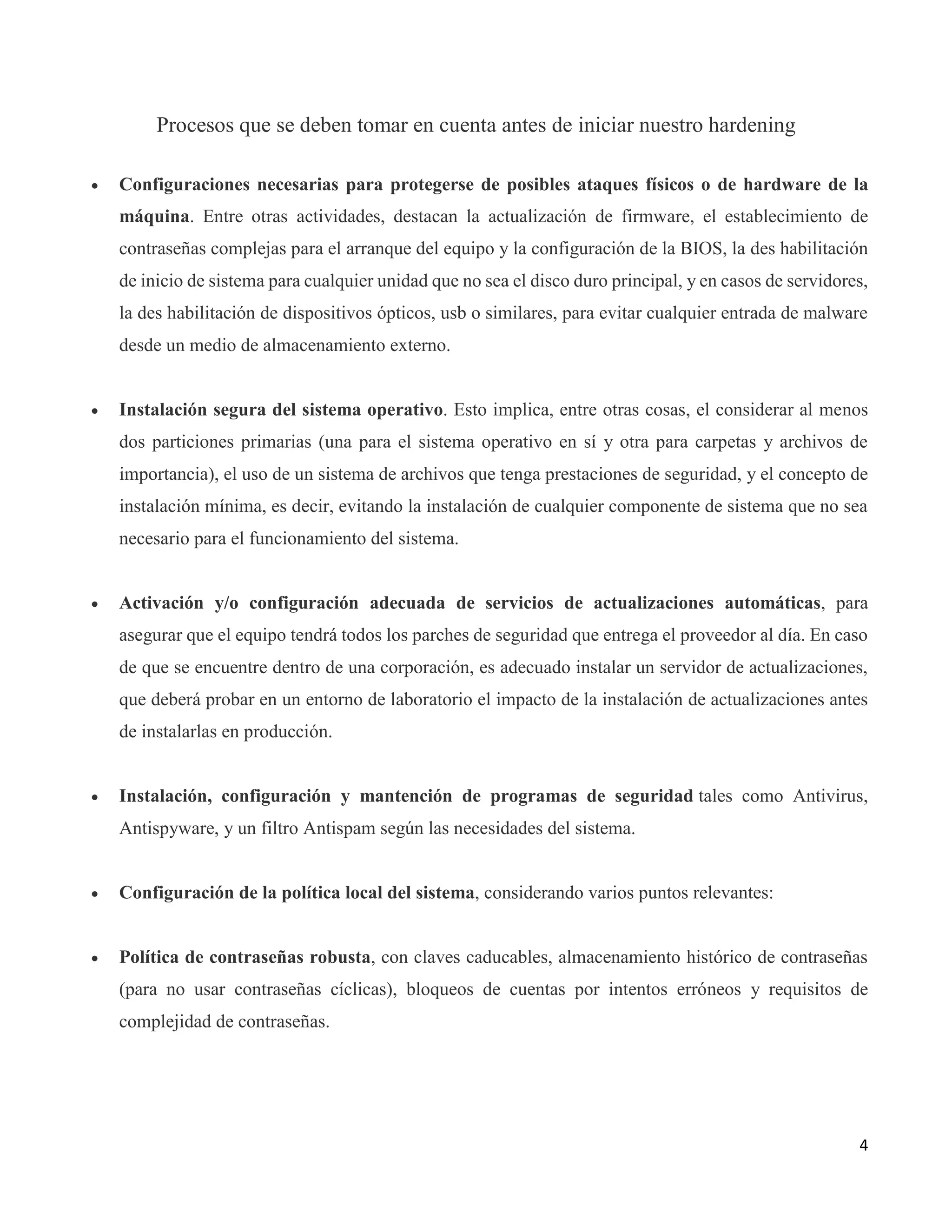

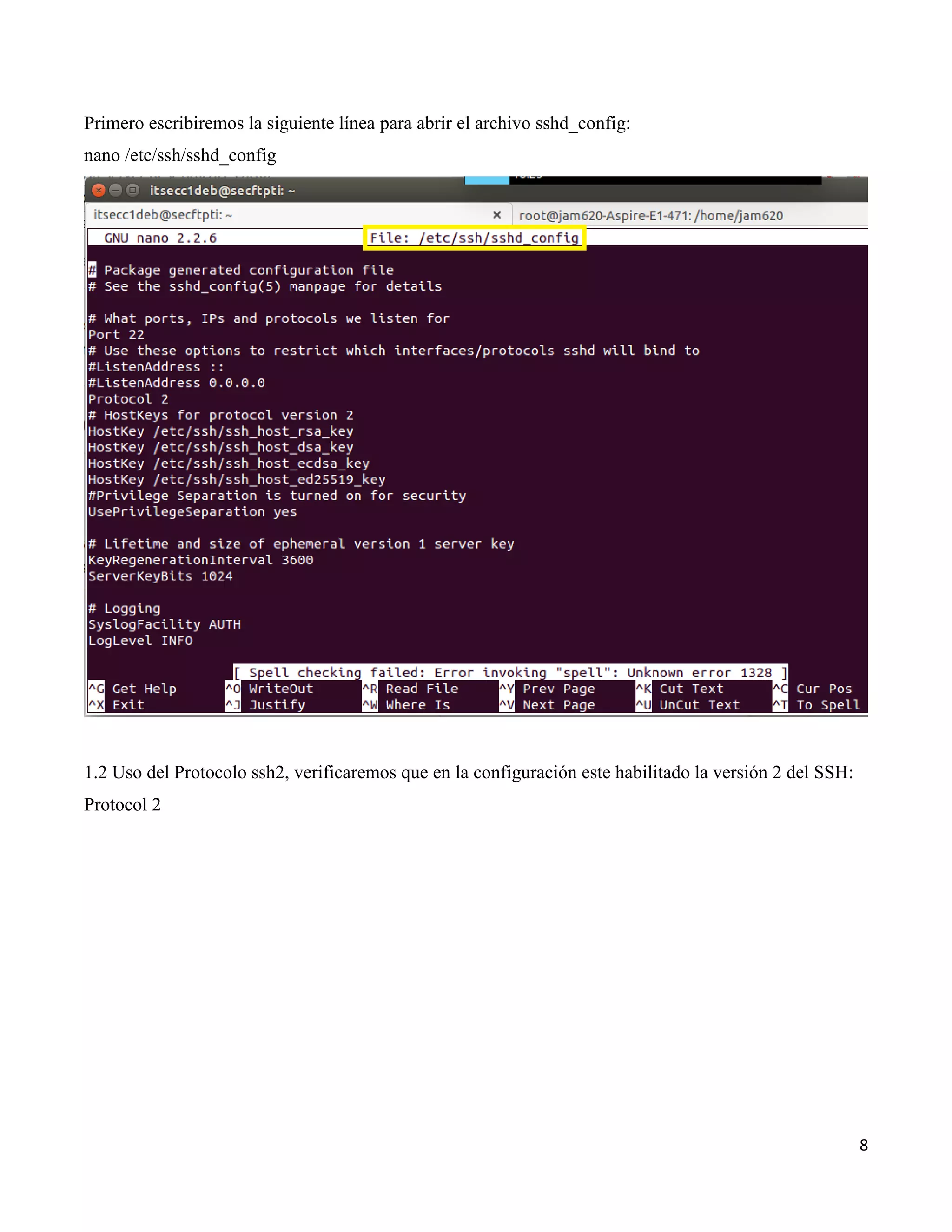

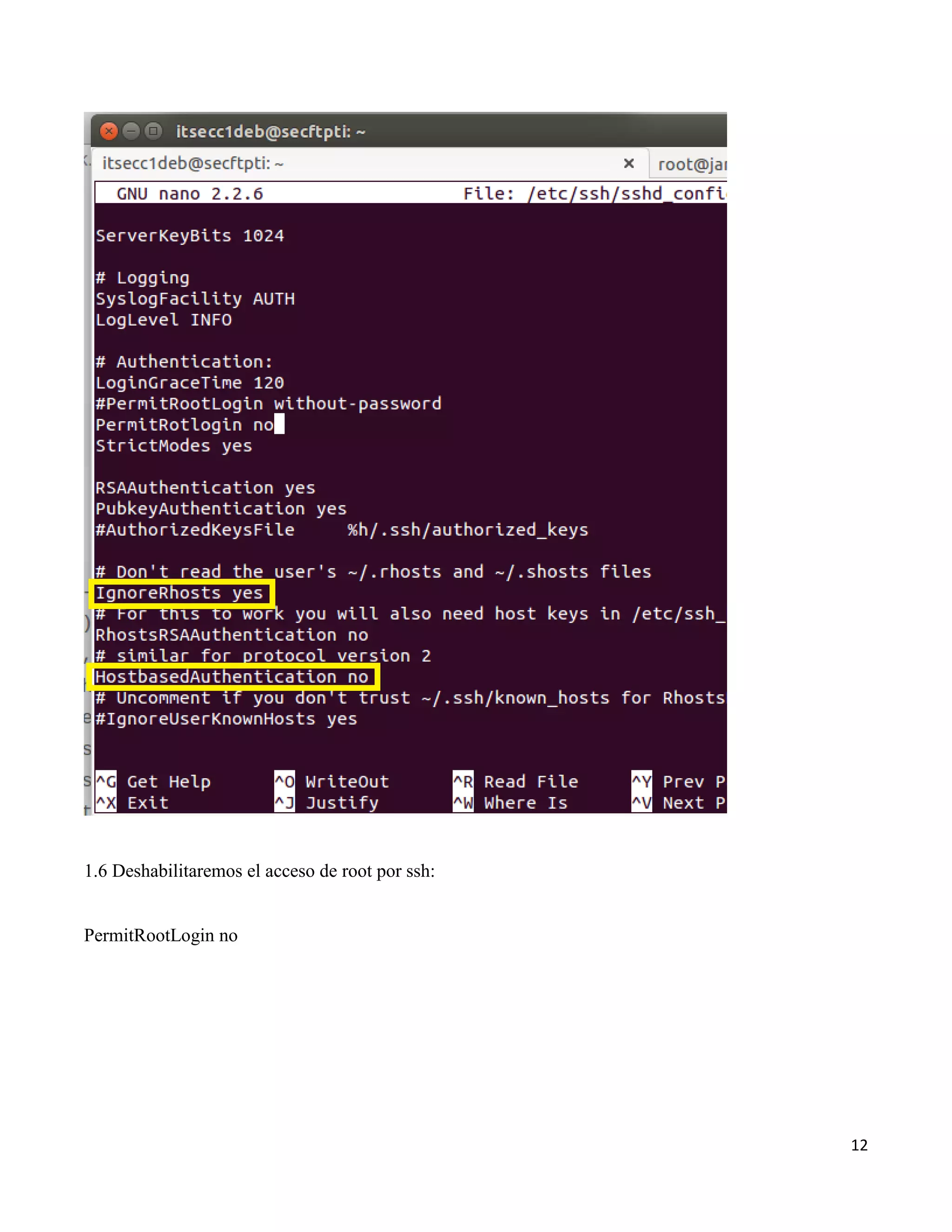

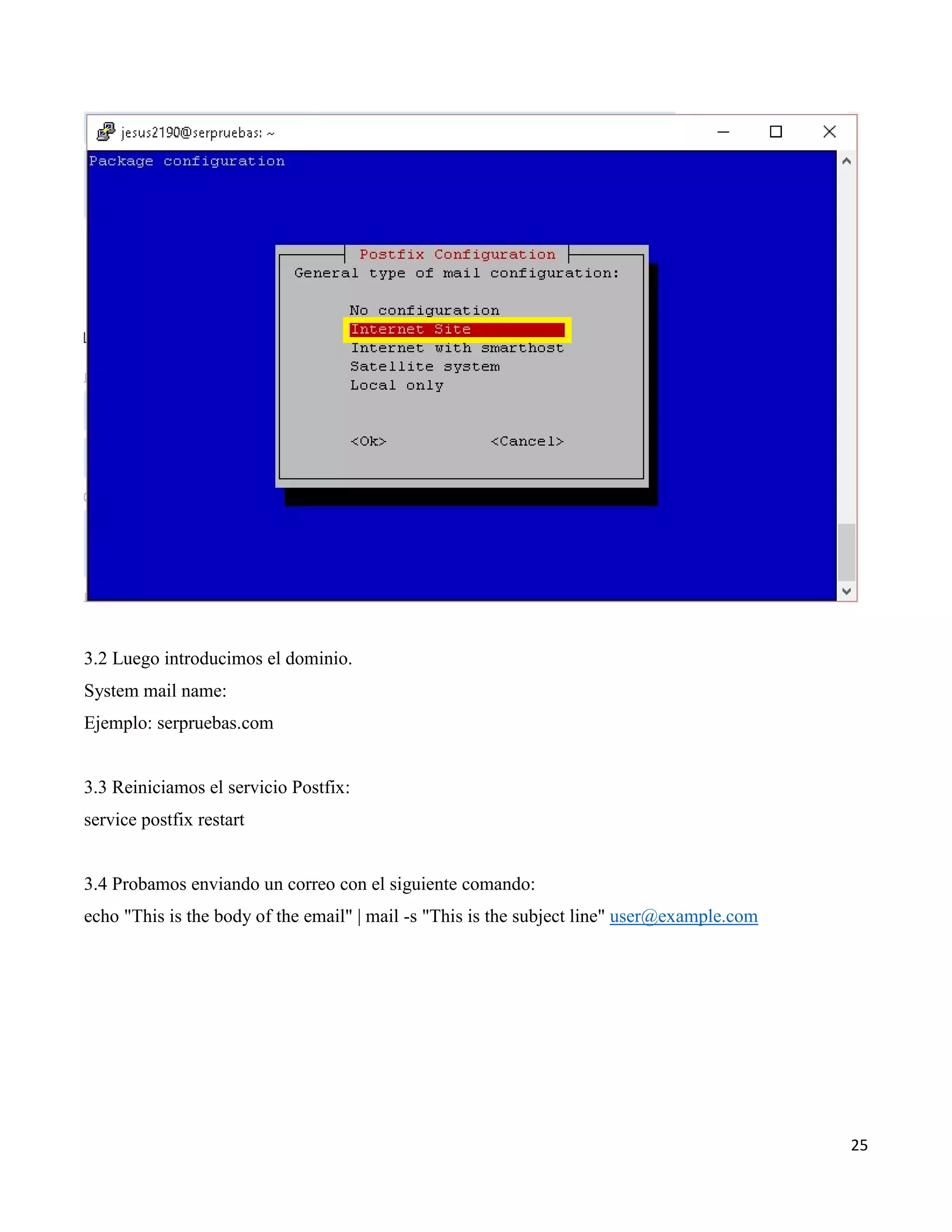

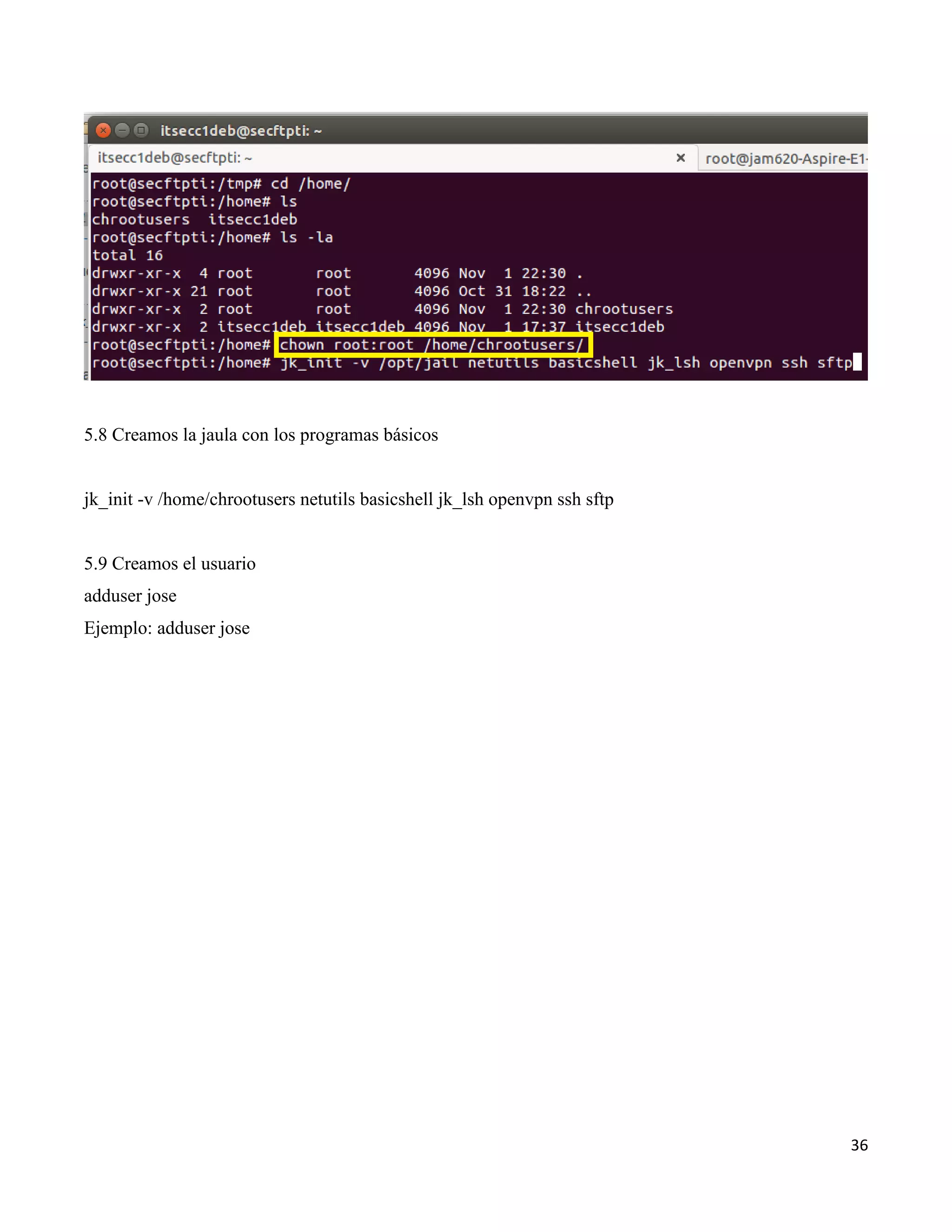

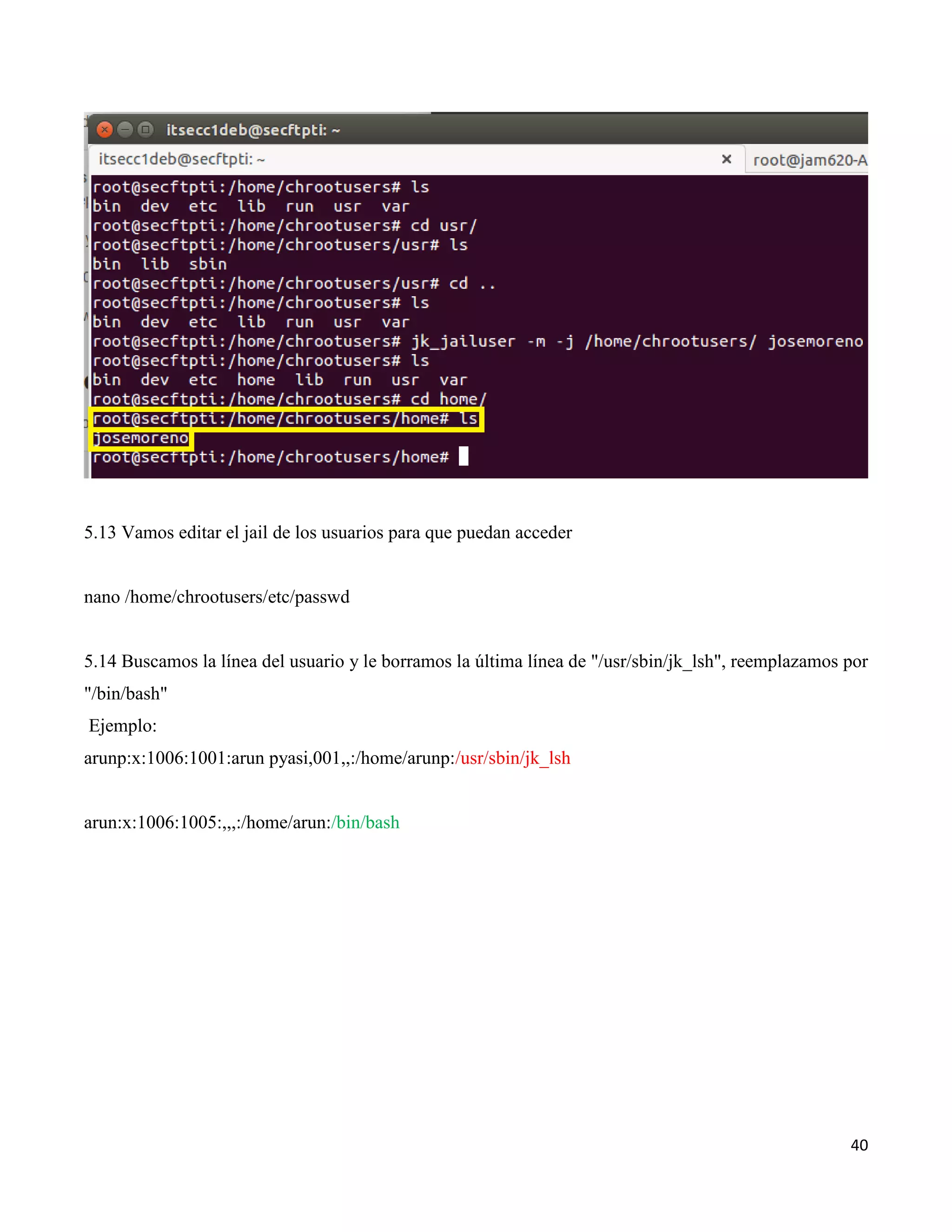

Ahora que ya sabemos para qué sirve Fail2ban, vamos a iniciar con la instalación y configuración de esta

útil aplicación para evitar ataques de fuerza bruta.

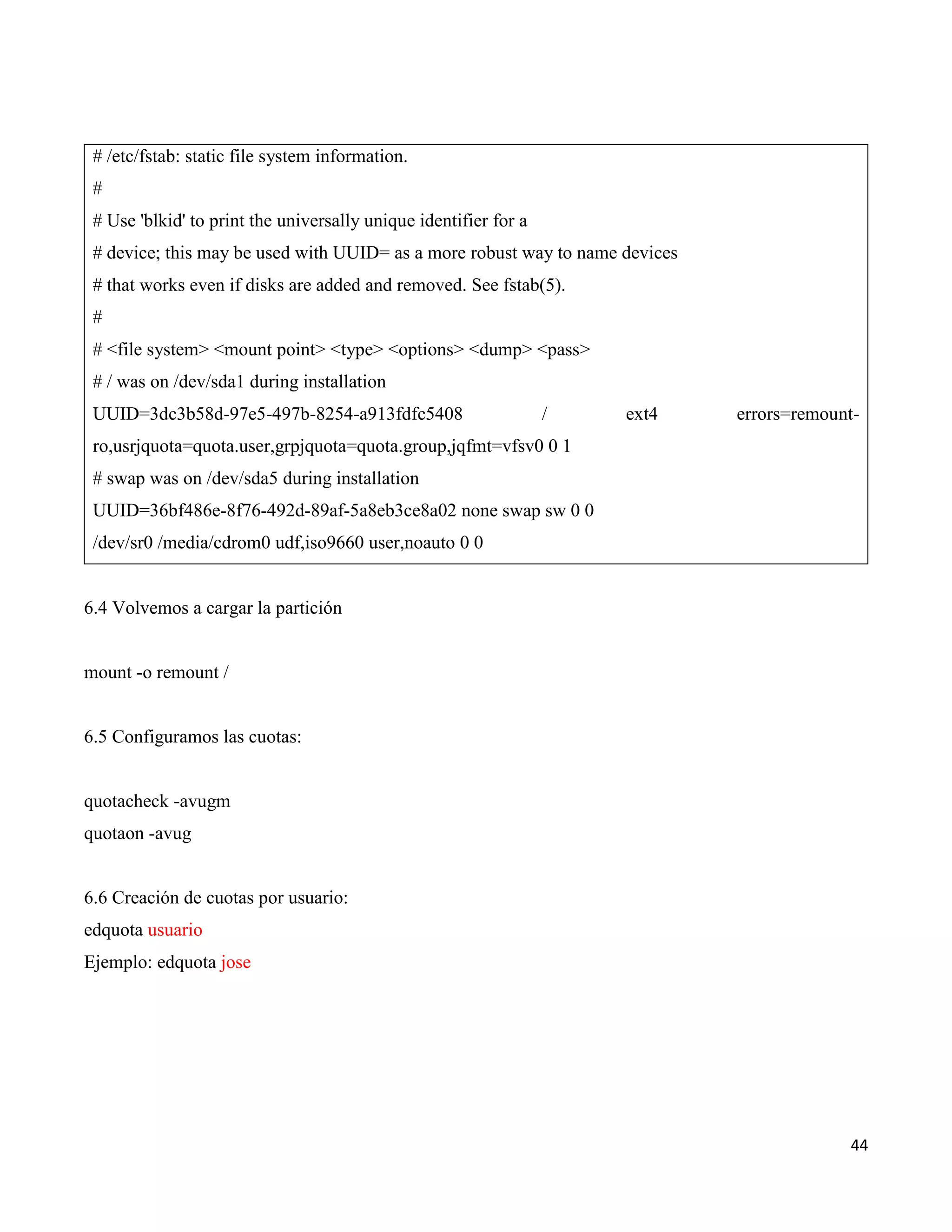

2. Instalación de fail2ban:

apt-get install fail2ban

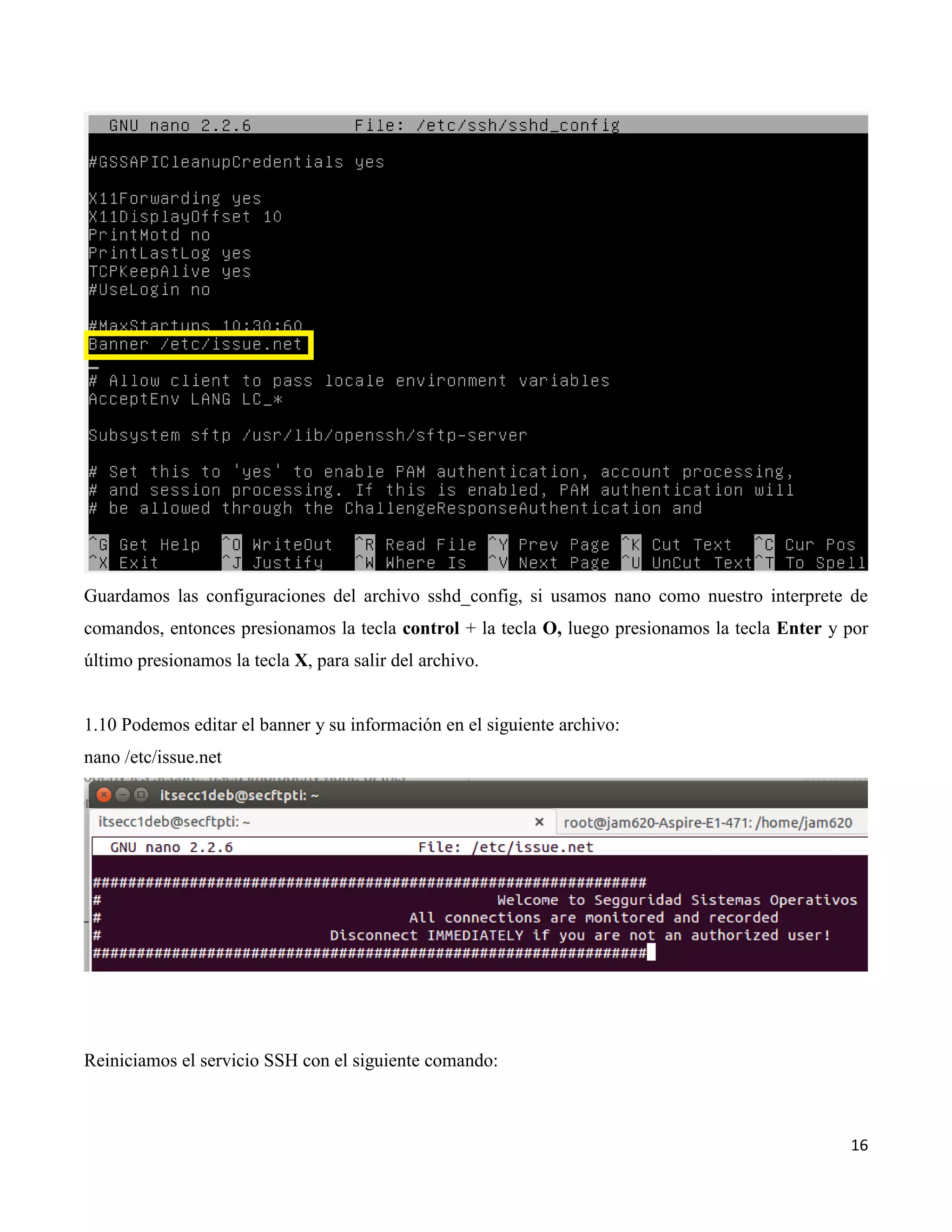

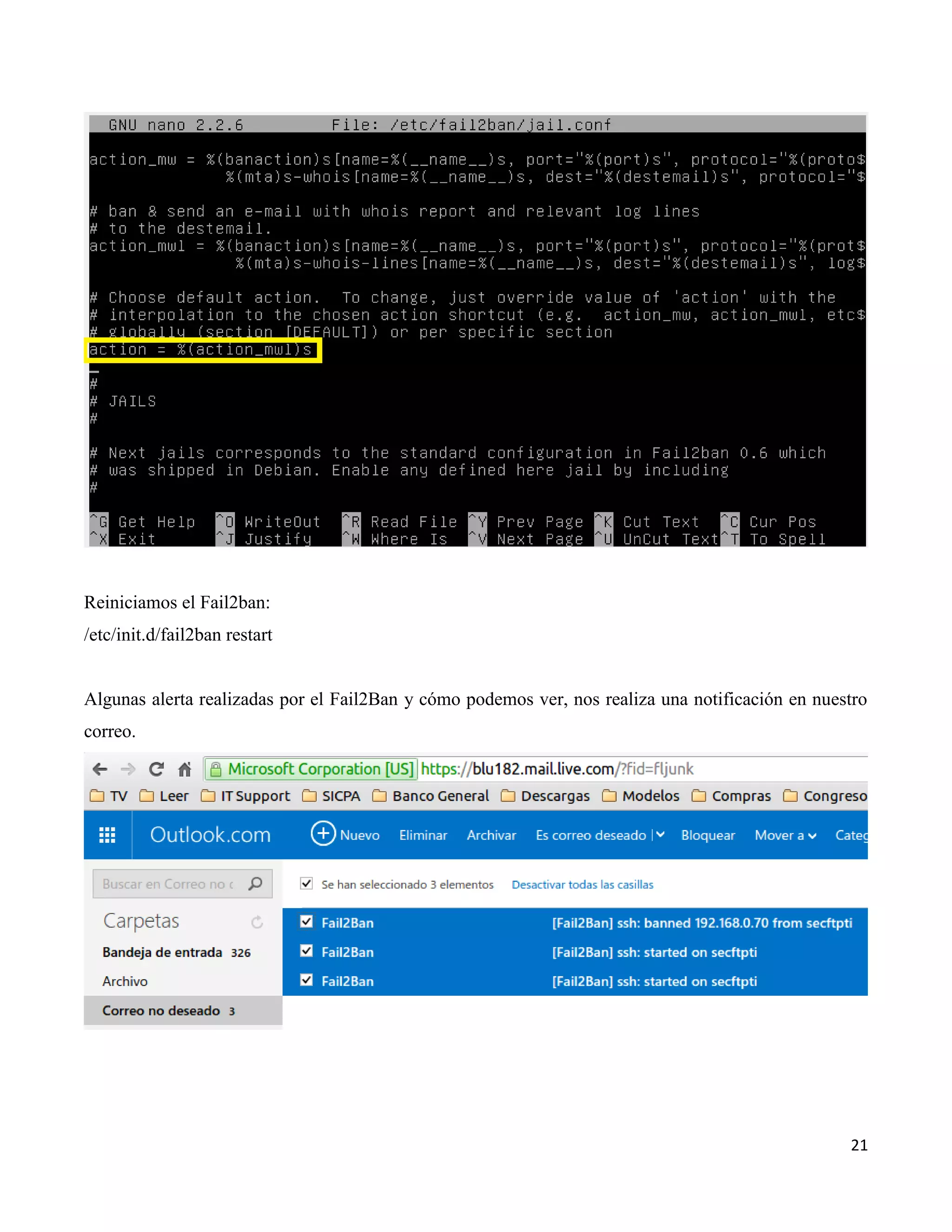

2.1 Editamos el archivo de configuración con los siguientes parámetros:

nano /etc/fail2ban/jail.conf

[ssh]

enabled = true

port = 1022

filter = sshd

logpath = /var/log/auth.log

maxretry = 3](https://image.slidesharecdn.com/hardening-en-nix-asegurar-un-ftp-server-171106033427/75/Hardening-en-nix-asegurar-un-ftp-server-18-2048.jpg)

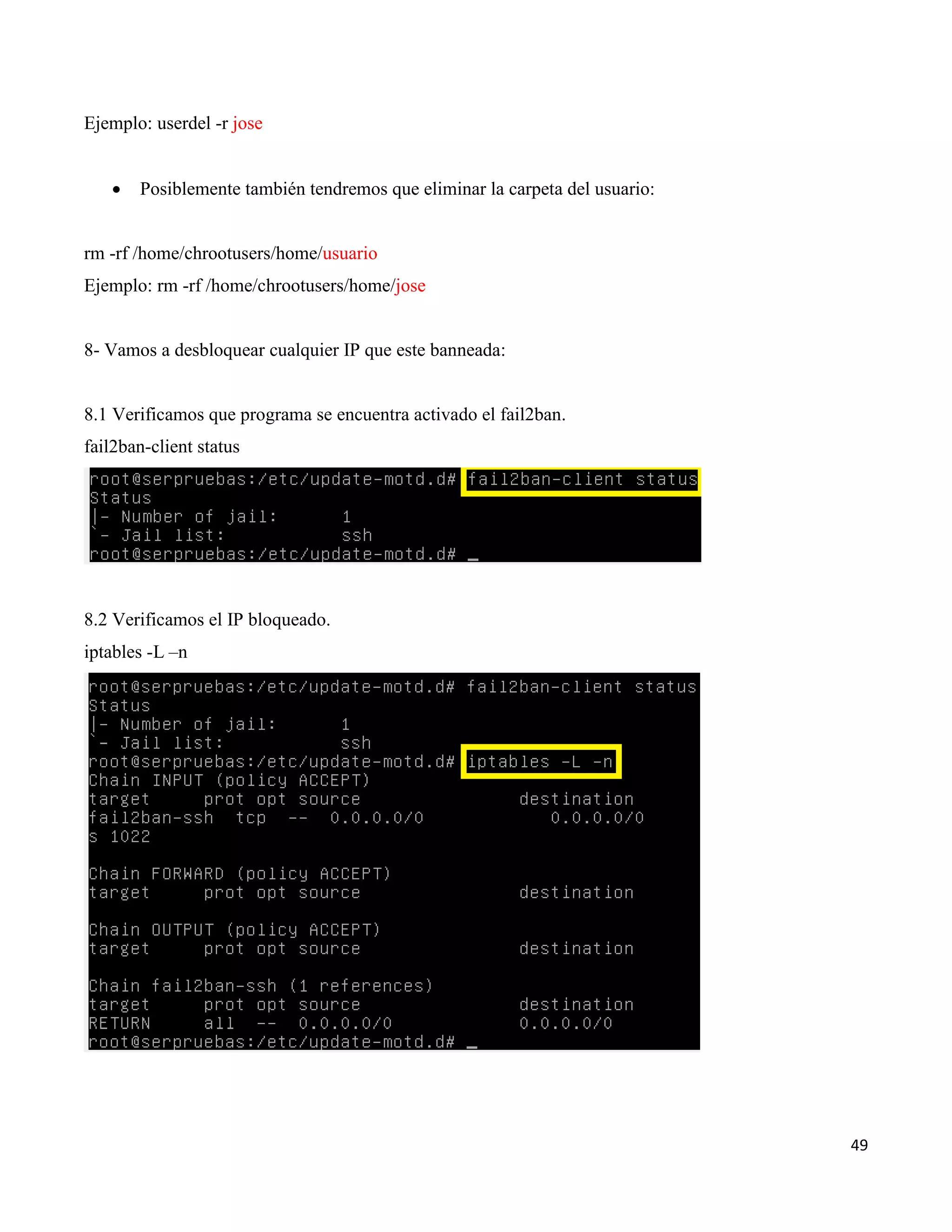

![29

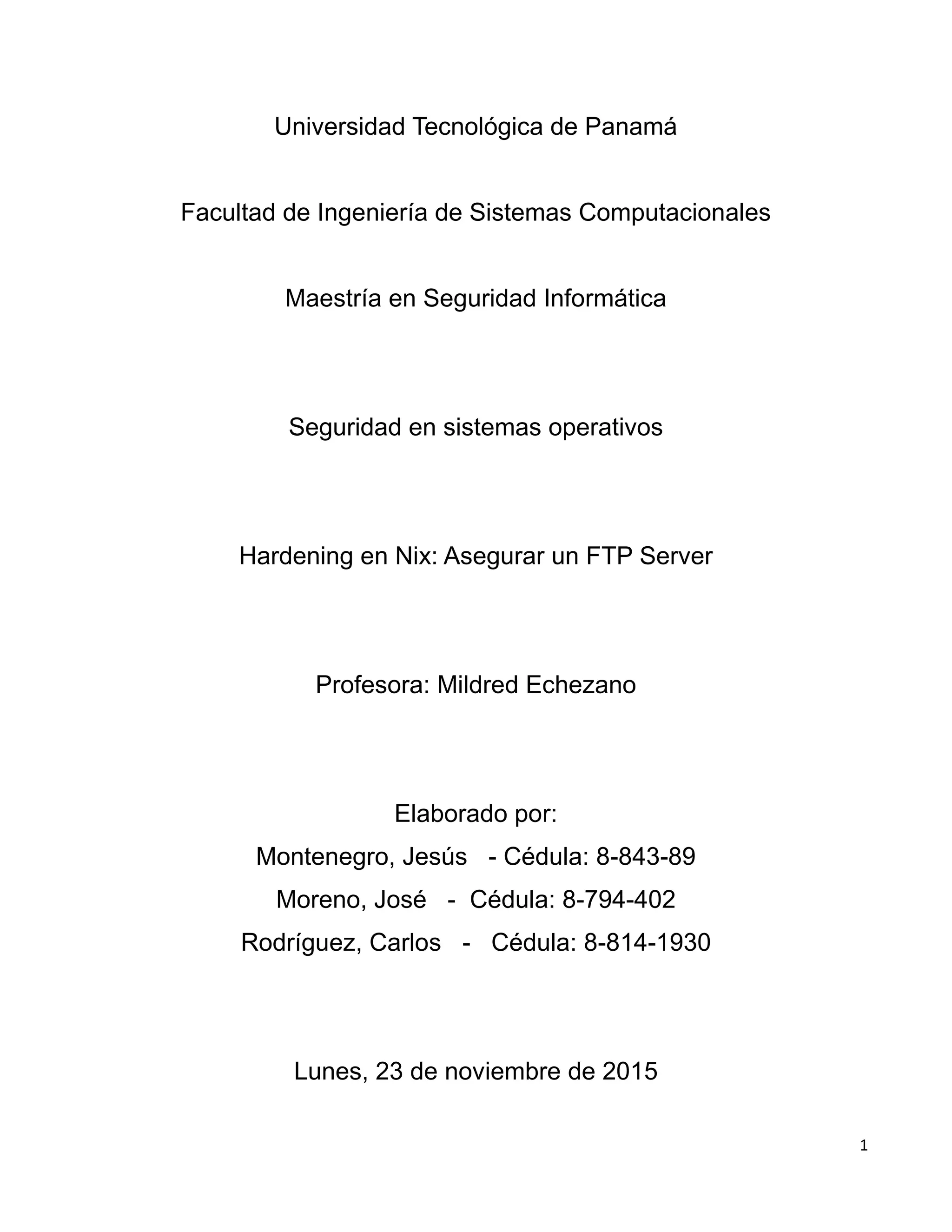

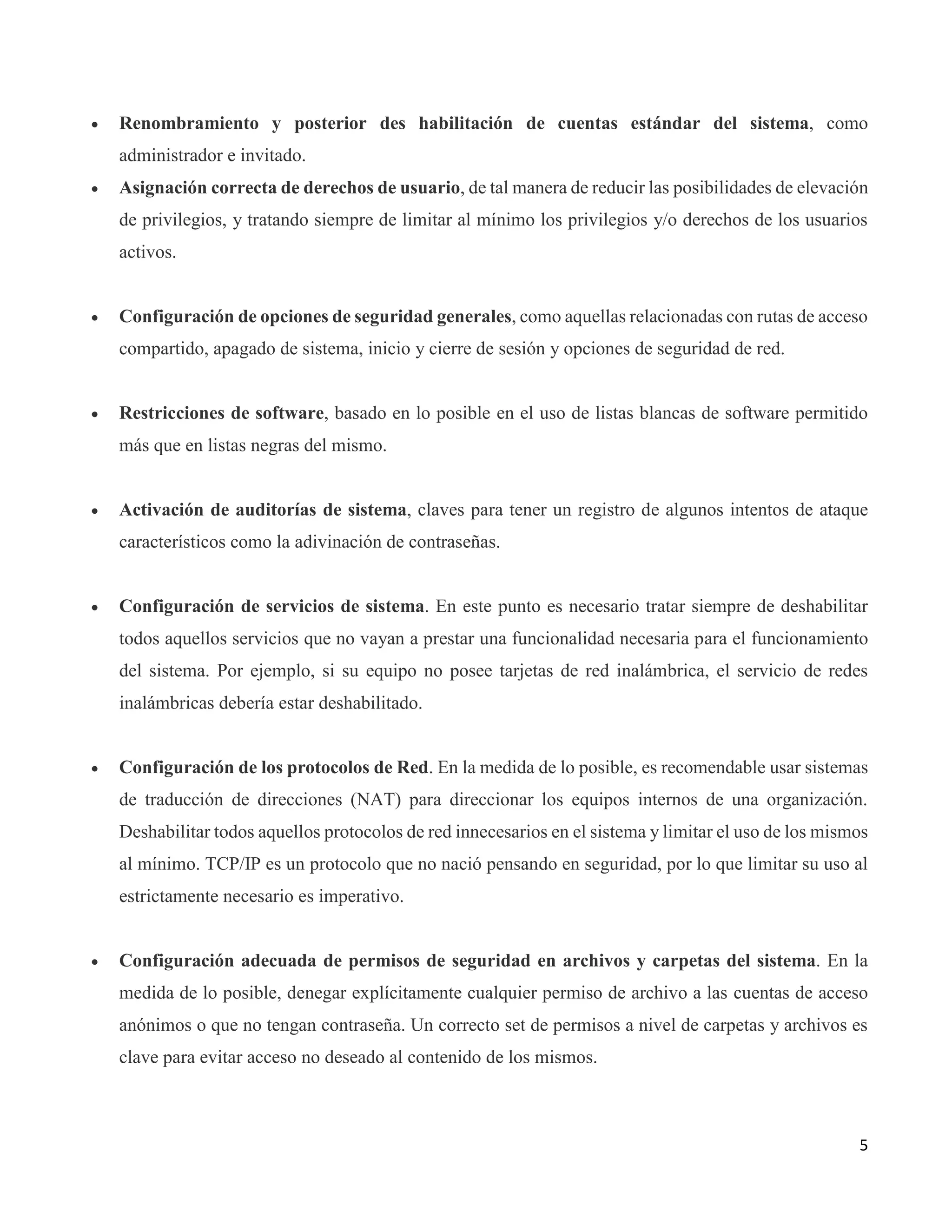

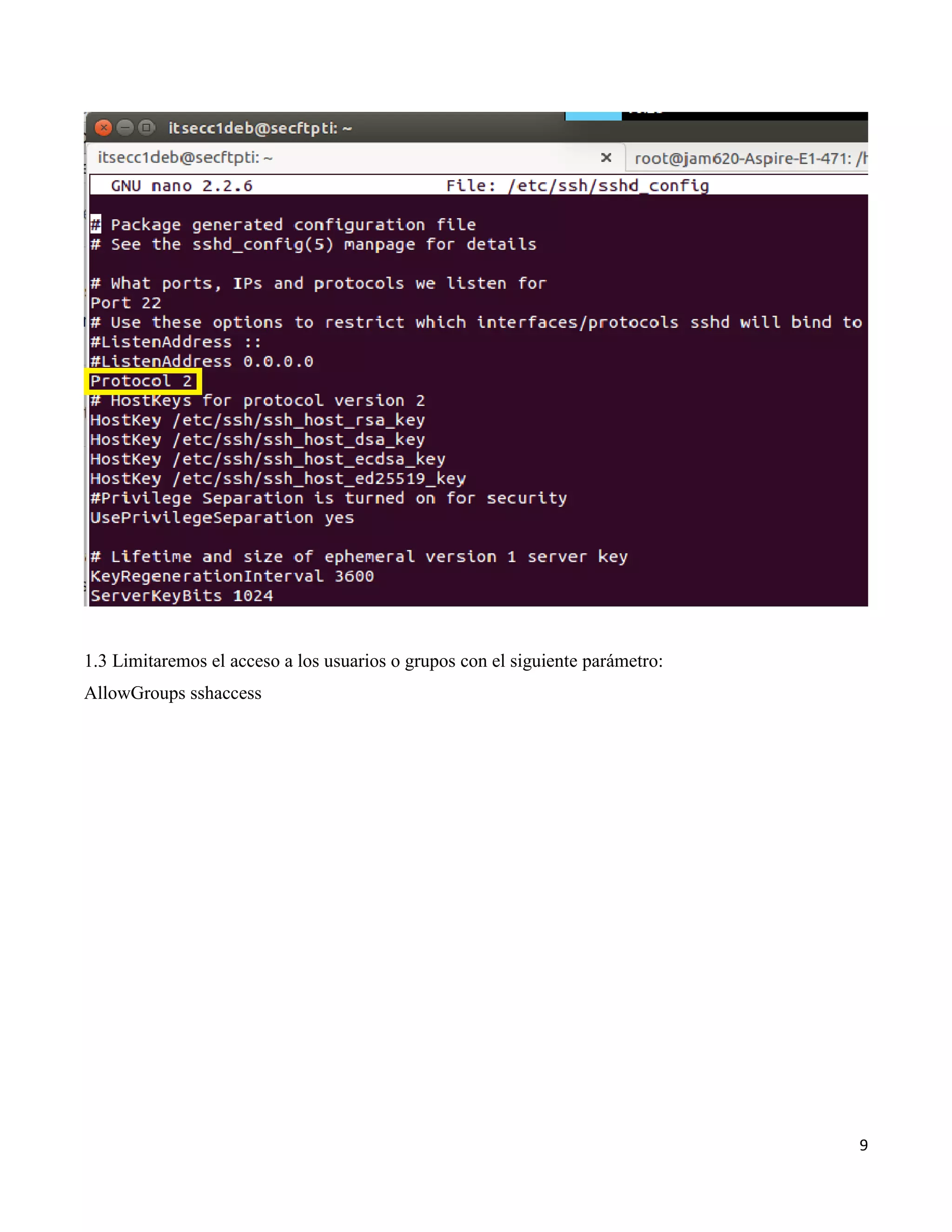

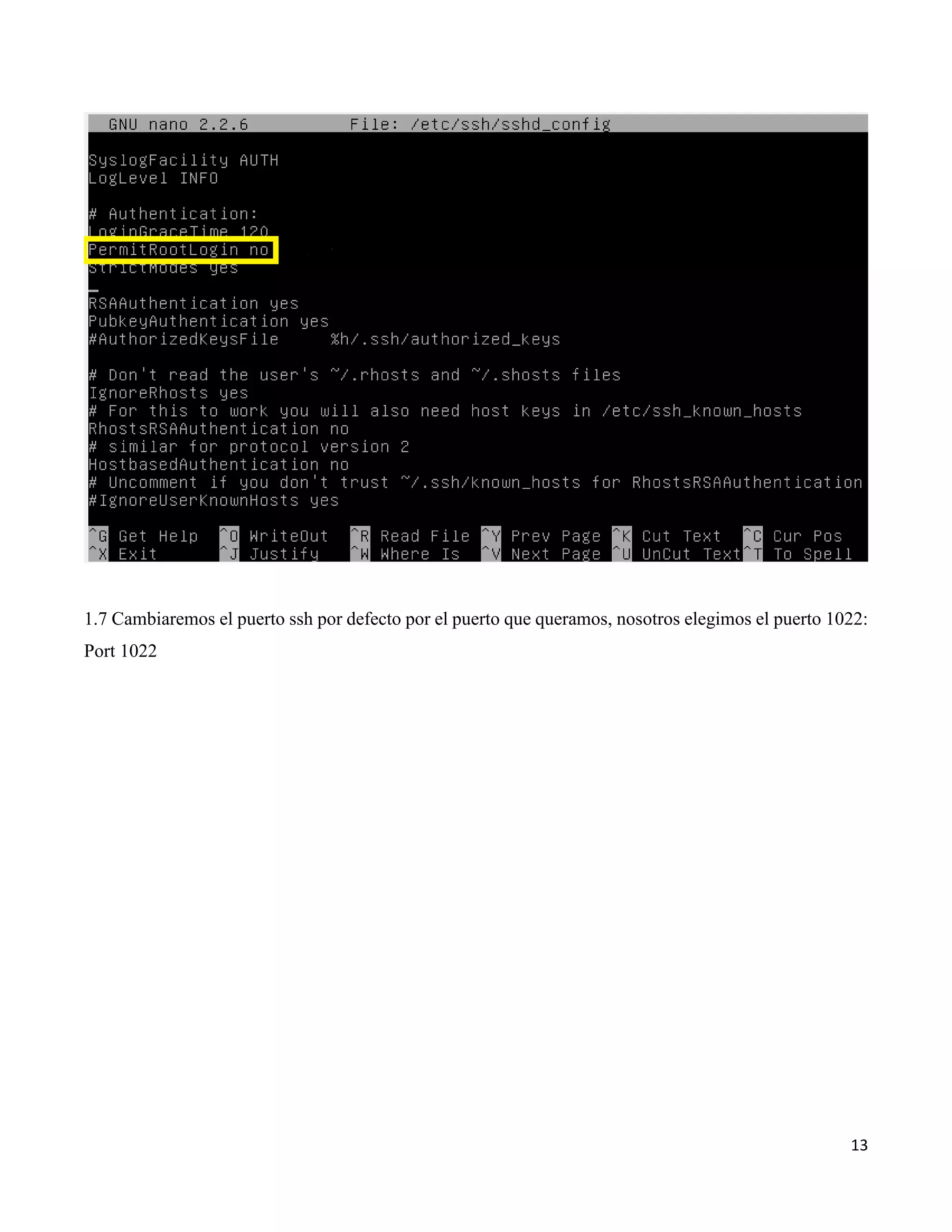

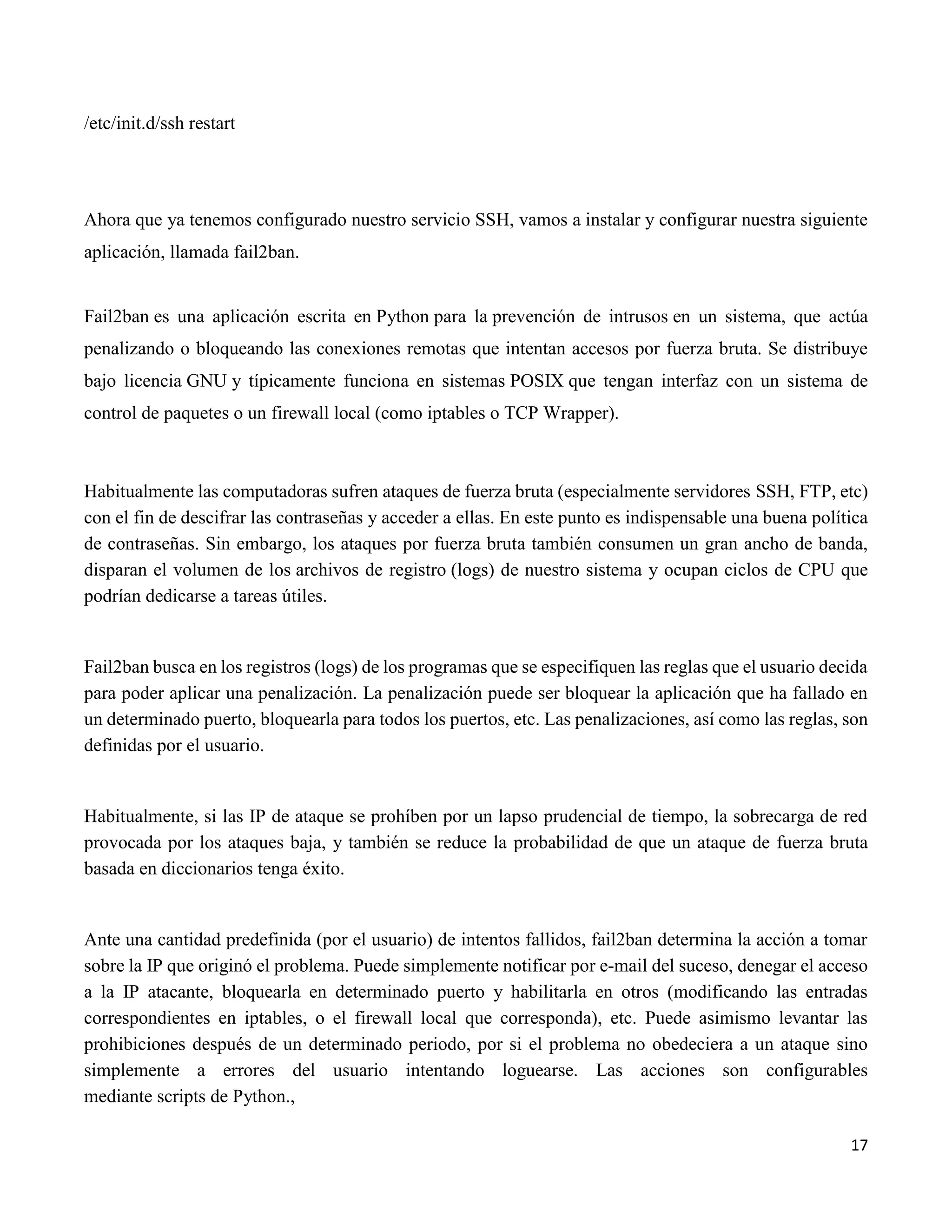

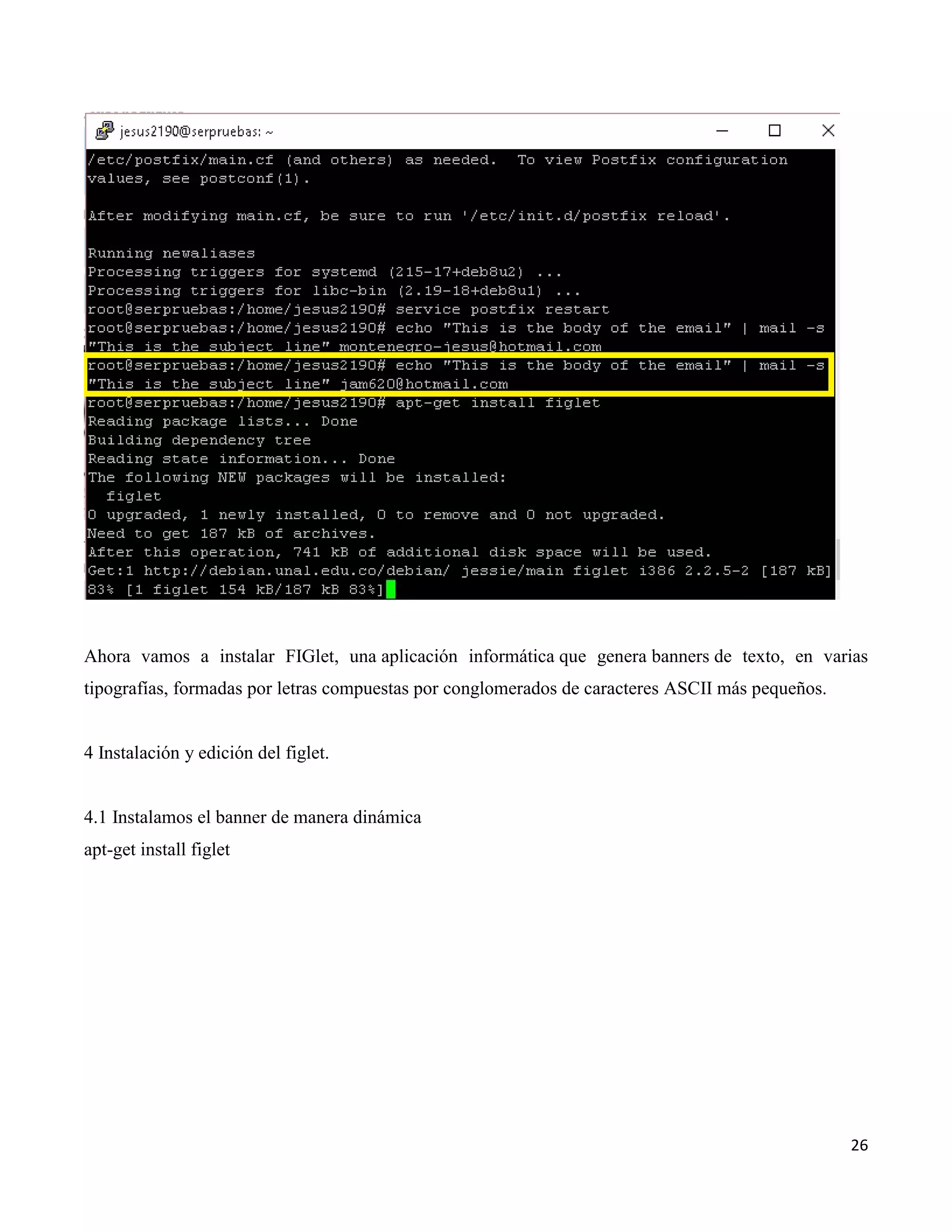

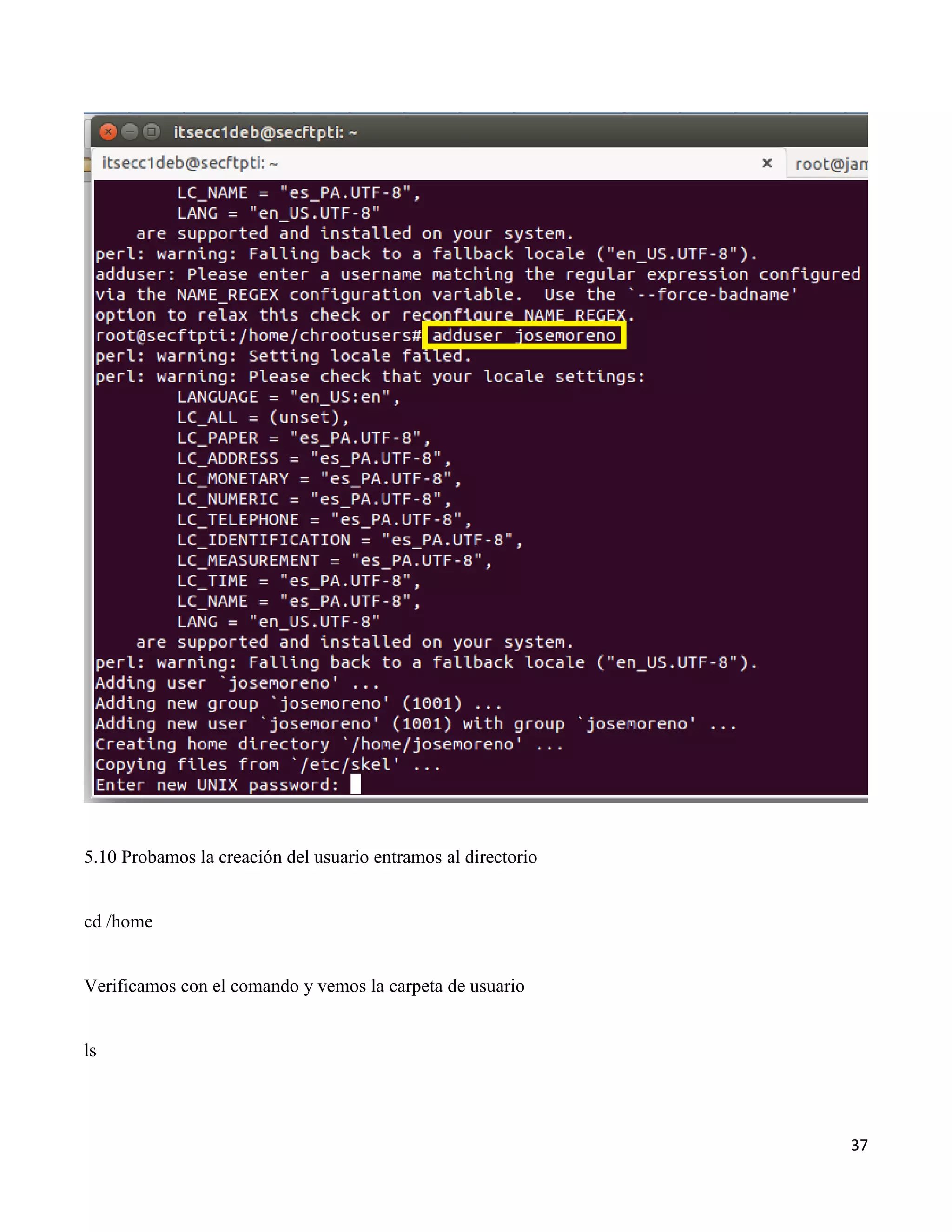

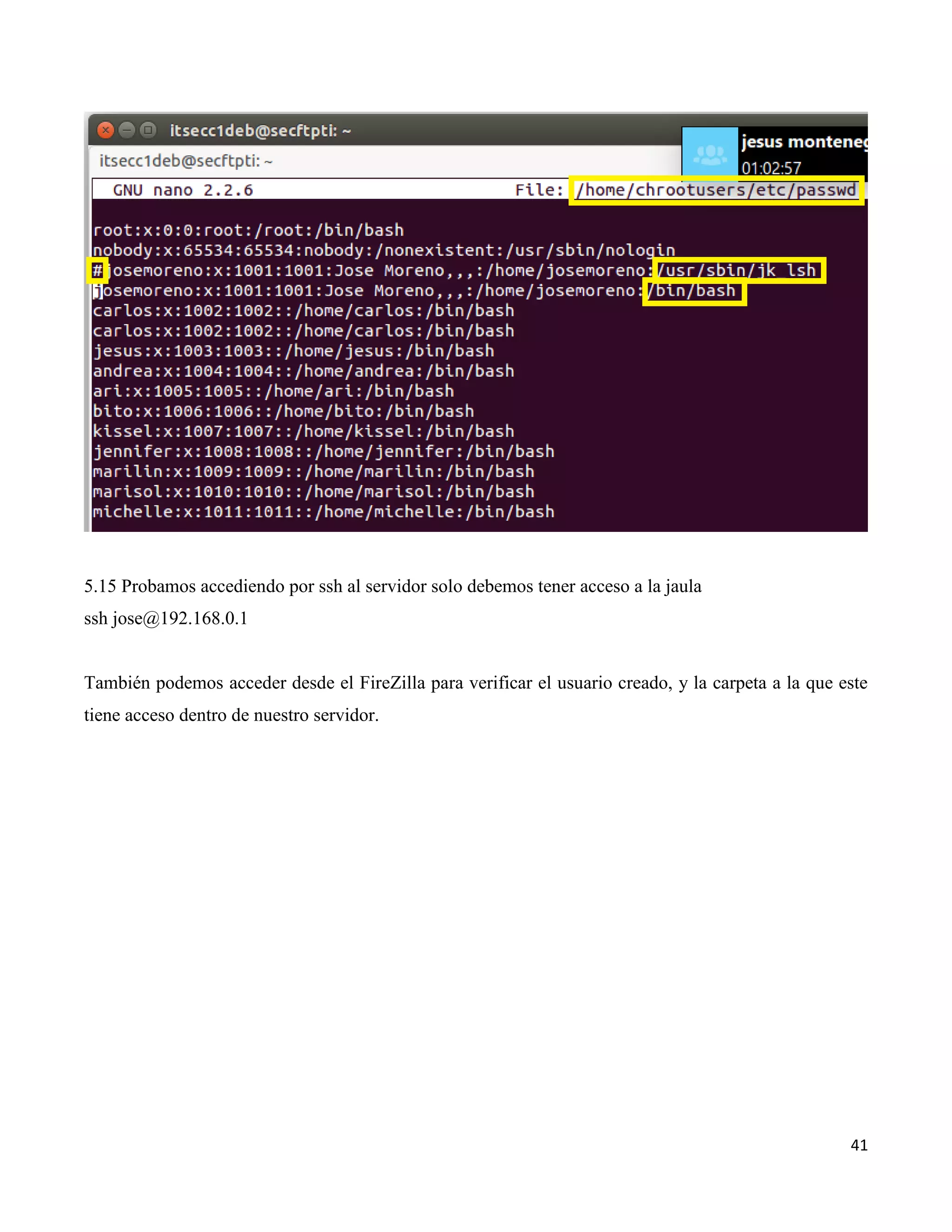

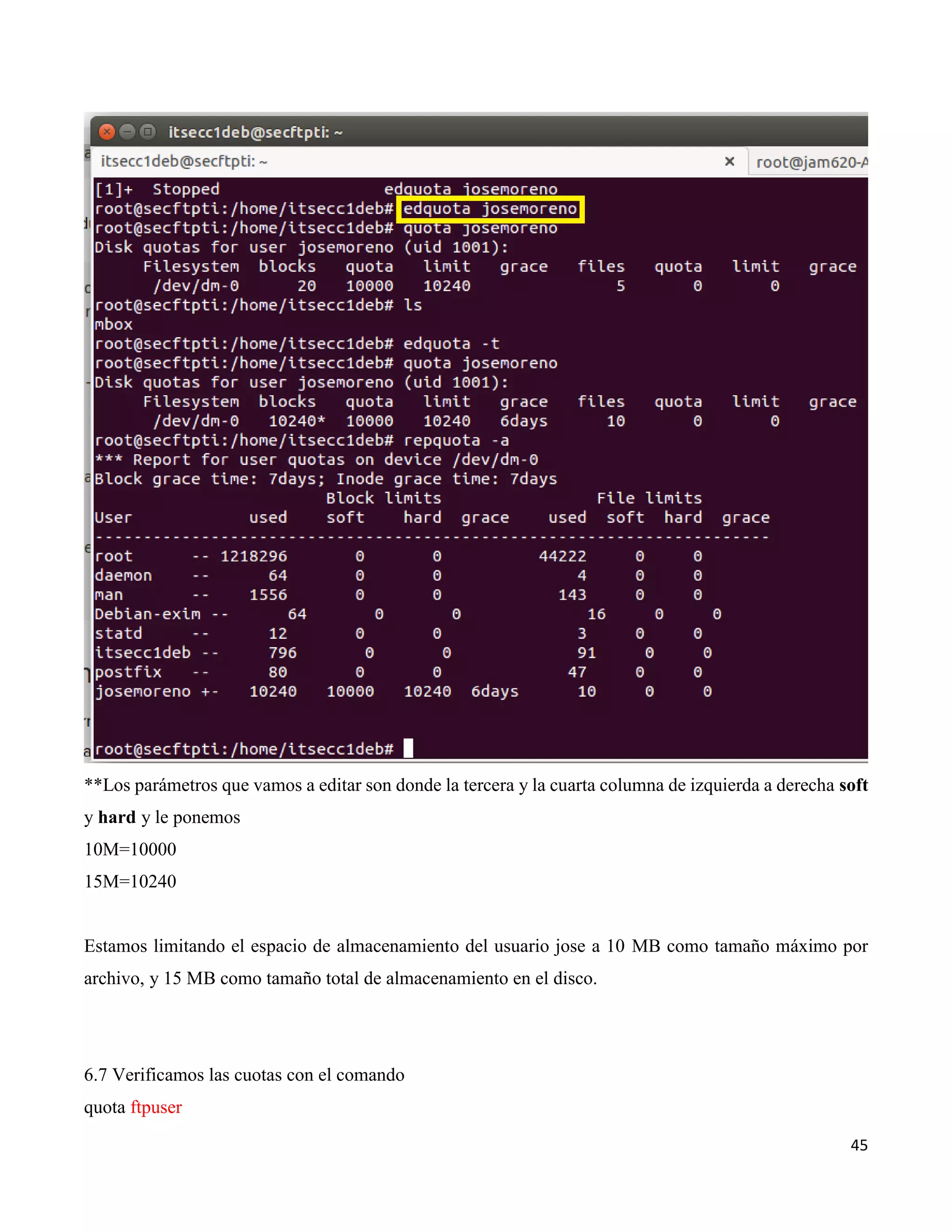

4.7.1 Abrimos el archivo 00-header:

nano 00-header

Luego copiamos lo siguiente dentro de este archivo:

[ -r /etc/lsb-release ] && . /etc/lsb-release

if [ -z "$DISTRIB_DESCRIPTION" ] && [ -x /usr/bin/lsb_release ]; then

# Fall back to using the very slow lsb_release utility

DISTRIB_DESCRIPTION=$(lsb_release -s -d)

fi

figlet $(hostname)

printf "n"

printf "Welcome to %s (%s).n" "$DISTRIB_DESCRIPTION" "$(uname -r)"

printf "n"

4.7.2 Abrimos el archivo 10-sysinfo:

nano 10-sysinfo

Luego copiamos lo siguiente dentro de este archivo:

date=`date`

load=`cat /proc/loadavg | awk '{print $1}'`

root_usage=`df -h / | awk '/// {print $(NF-1)}'`

memory_usage=`free -m | awk '/Mem:/ { total=$2 } /buffers/cache/ { used=$3

} END { printf("%3.1f%%", used/total*100)}'`

swap_usage=`free -m | awk '/Swap/ { printf("%3.1f%%", "exit !$2;$3/$2*100")

}'`

users=`users | wc -w`

time=`uptime | grep -ohe 'up .*' | sed 's/,/ hours/g' | awk '{ printf $2"

"$3 }'`

processes=`ps aux | wc -l`

ip=`ifconfig $(route | grep default | awk '{ print $8 }') | grep "inet addr"

| awk -F: '{print $2}' | awk '{print $1}'`

echo "System information as of: $date"

echo

printf "System load:t%stIP Address:t%sn" $load $ip

printf "Memory usage:t%stSystem uptime:t%sn" $memory_usage "$time"

printf "Usage on /:t%stSwap usage:t%sn" $root_usage $swap_usage

printf "Local Users:t%stProcesses:t%sn" $users $processes

echo](https://image.slidesharecdn.com/hardening-en-nix-asegurar-un-ftp-server-171106033427/75/Hardening-en-nix-asegurar-un-ftp-server-29-2048.jpg)

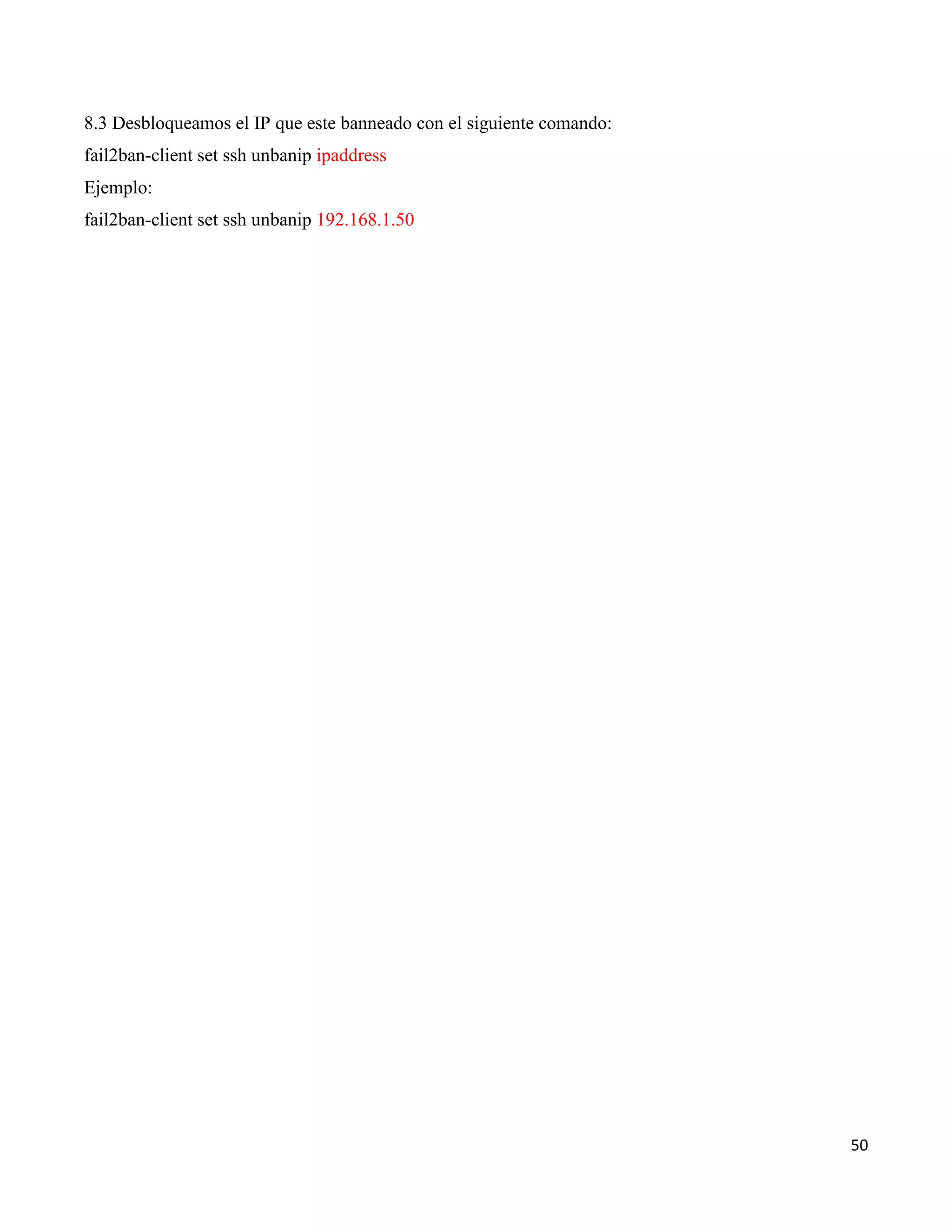

![30

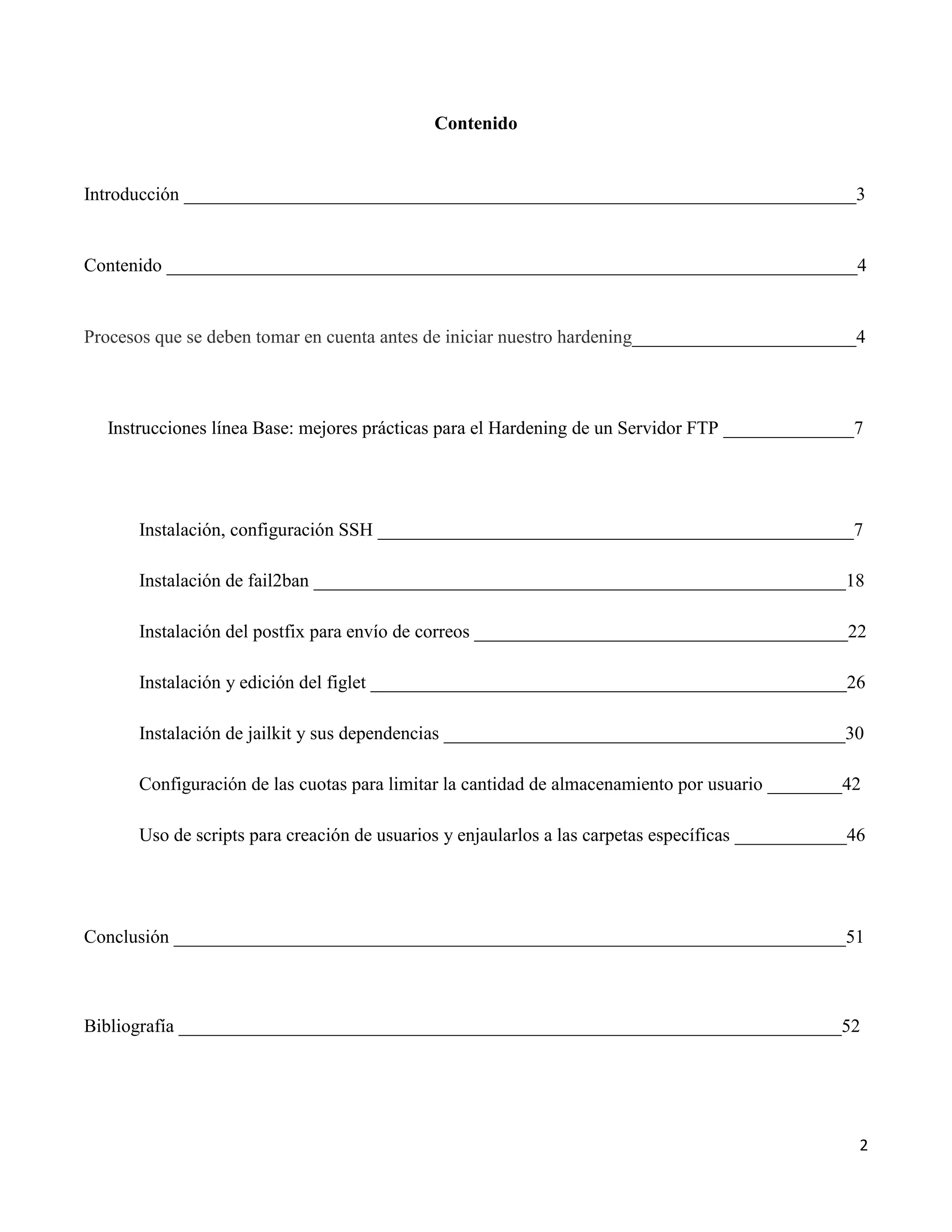

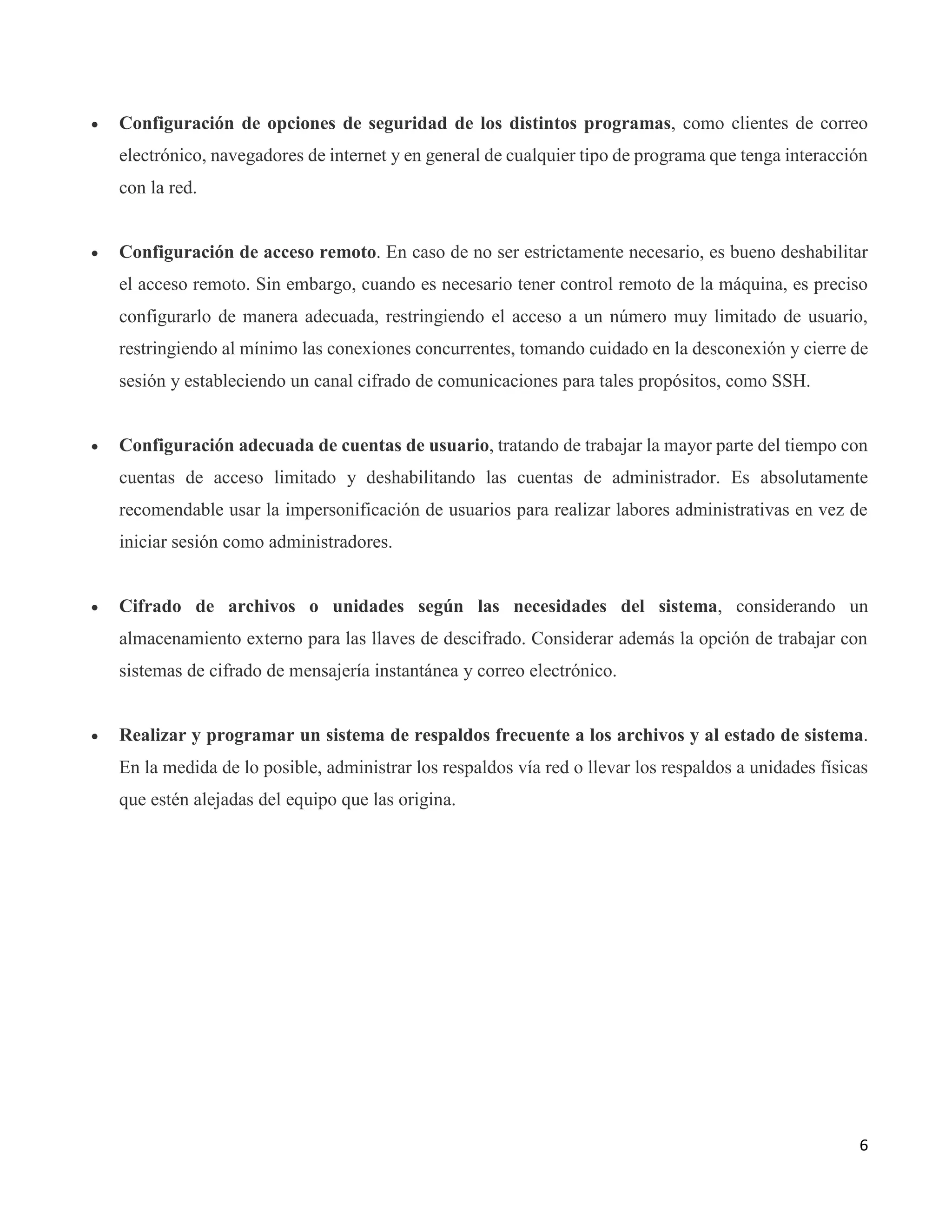

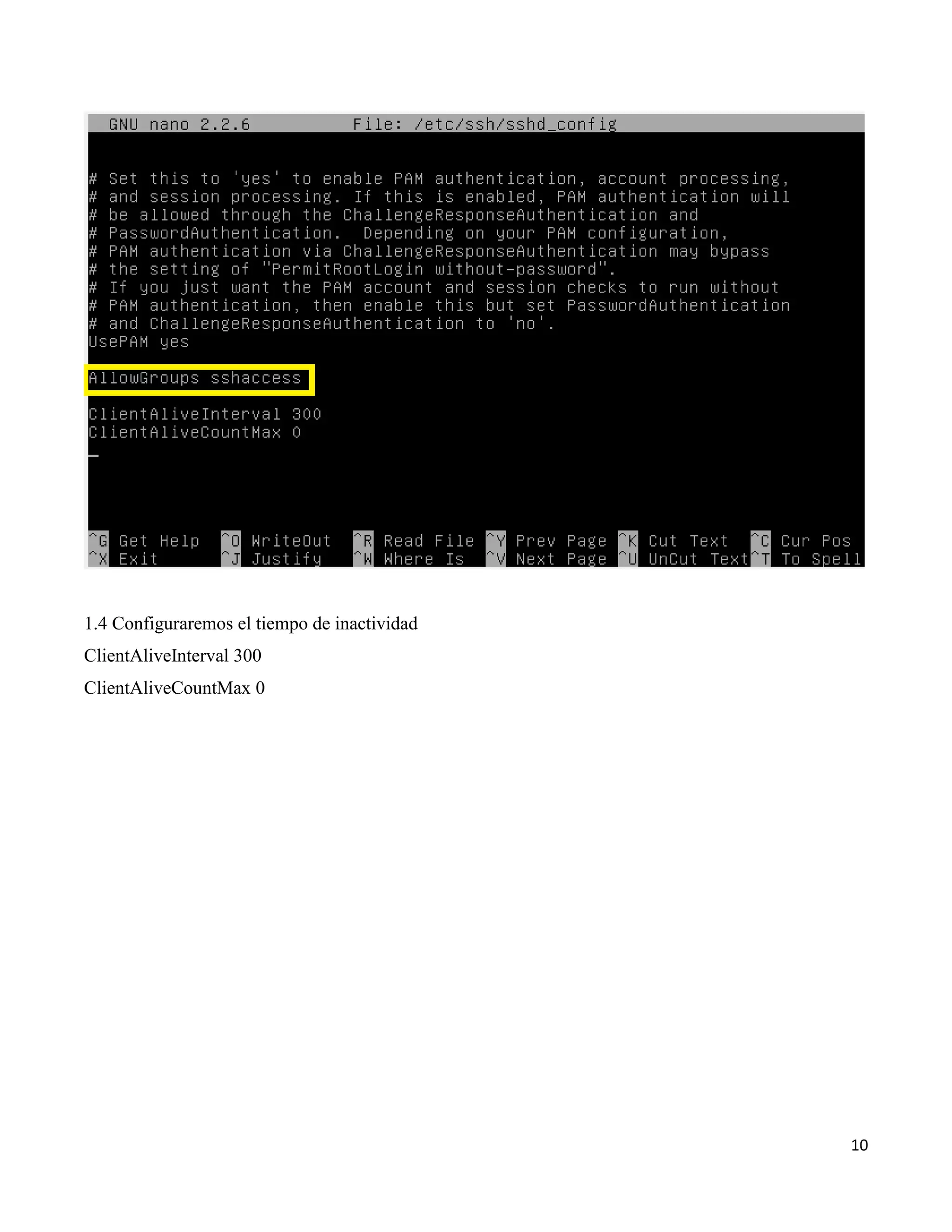

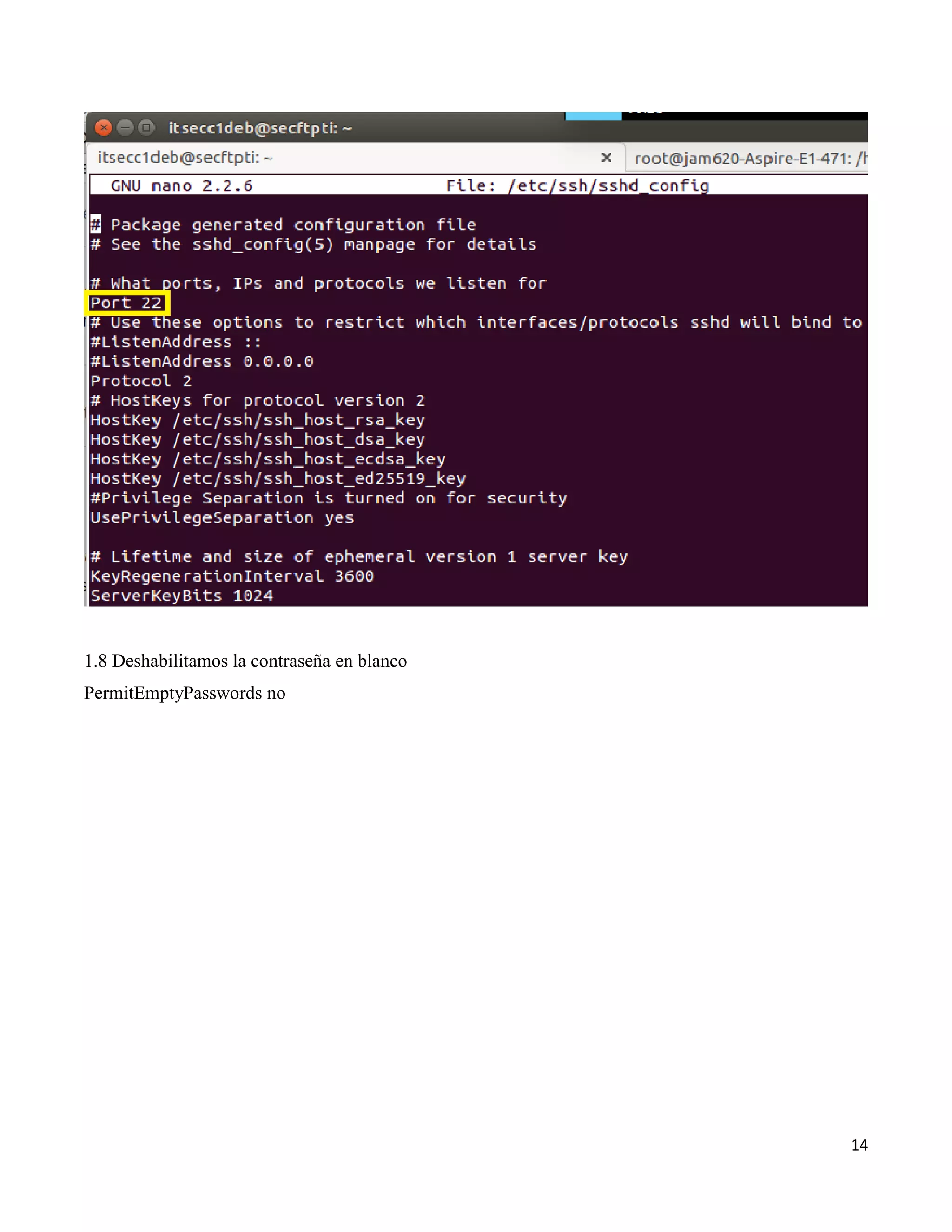

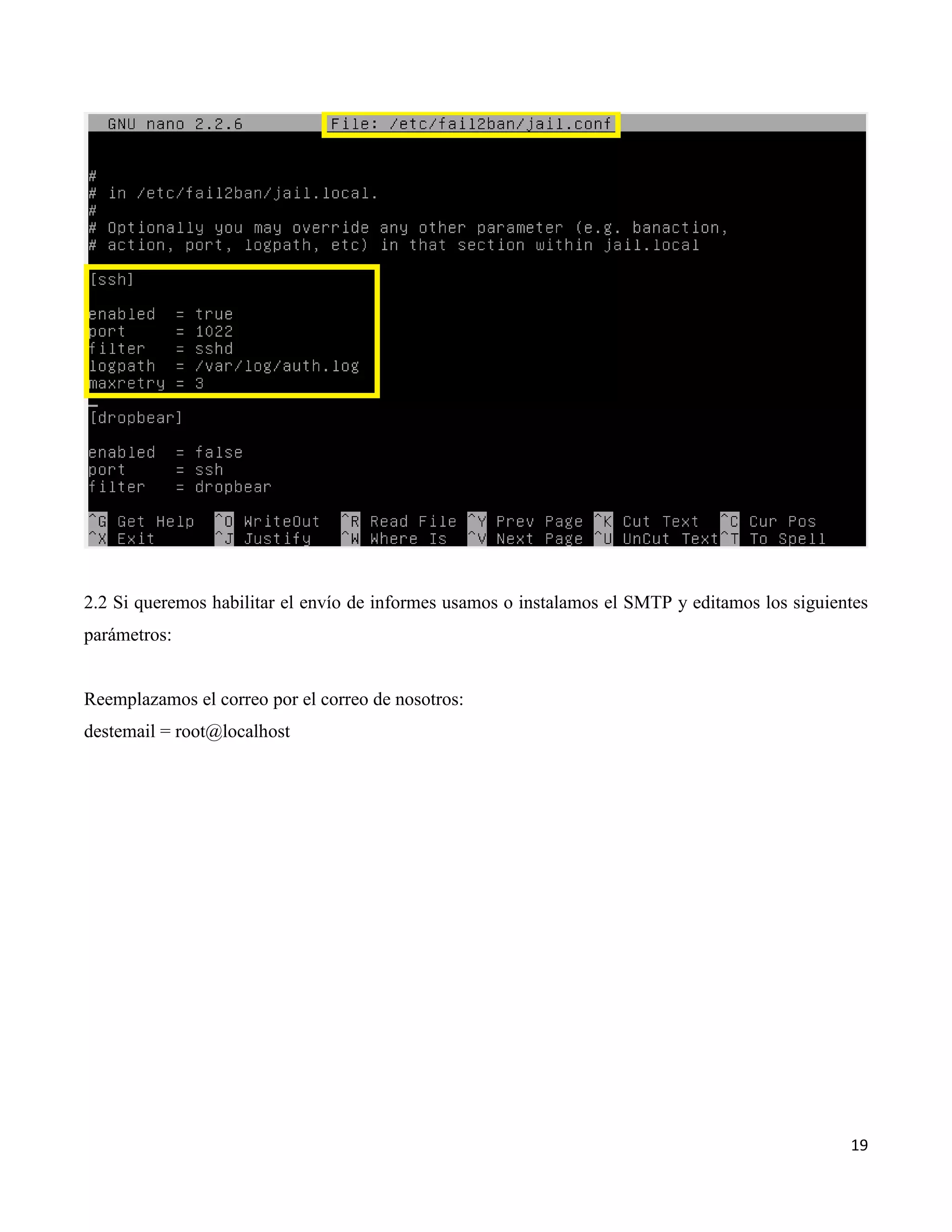

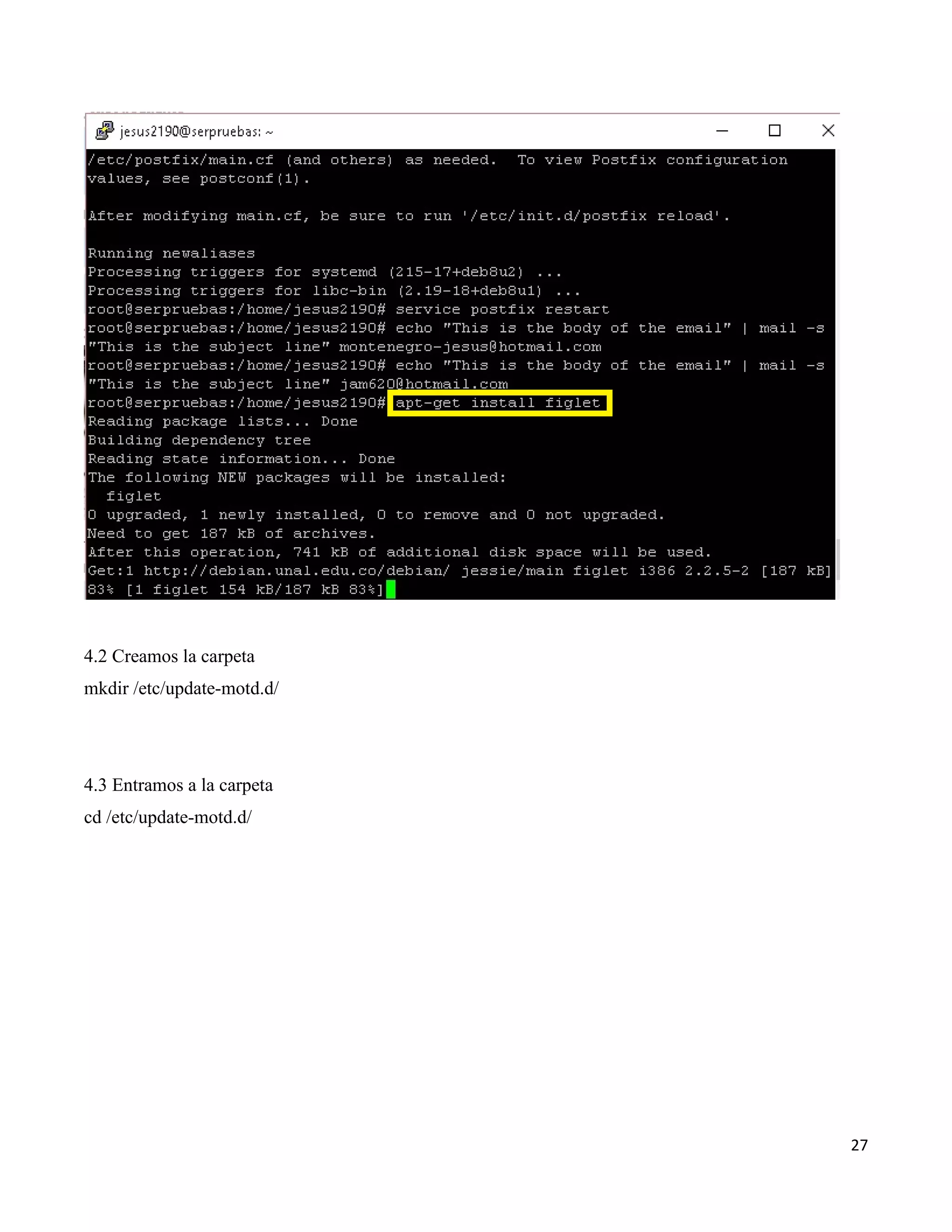

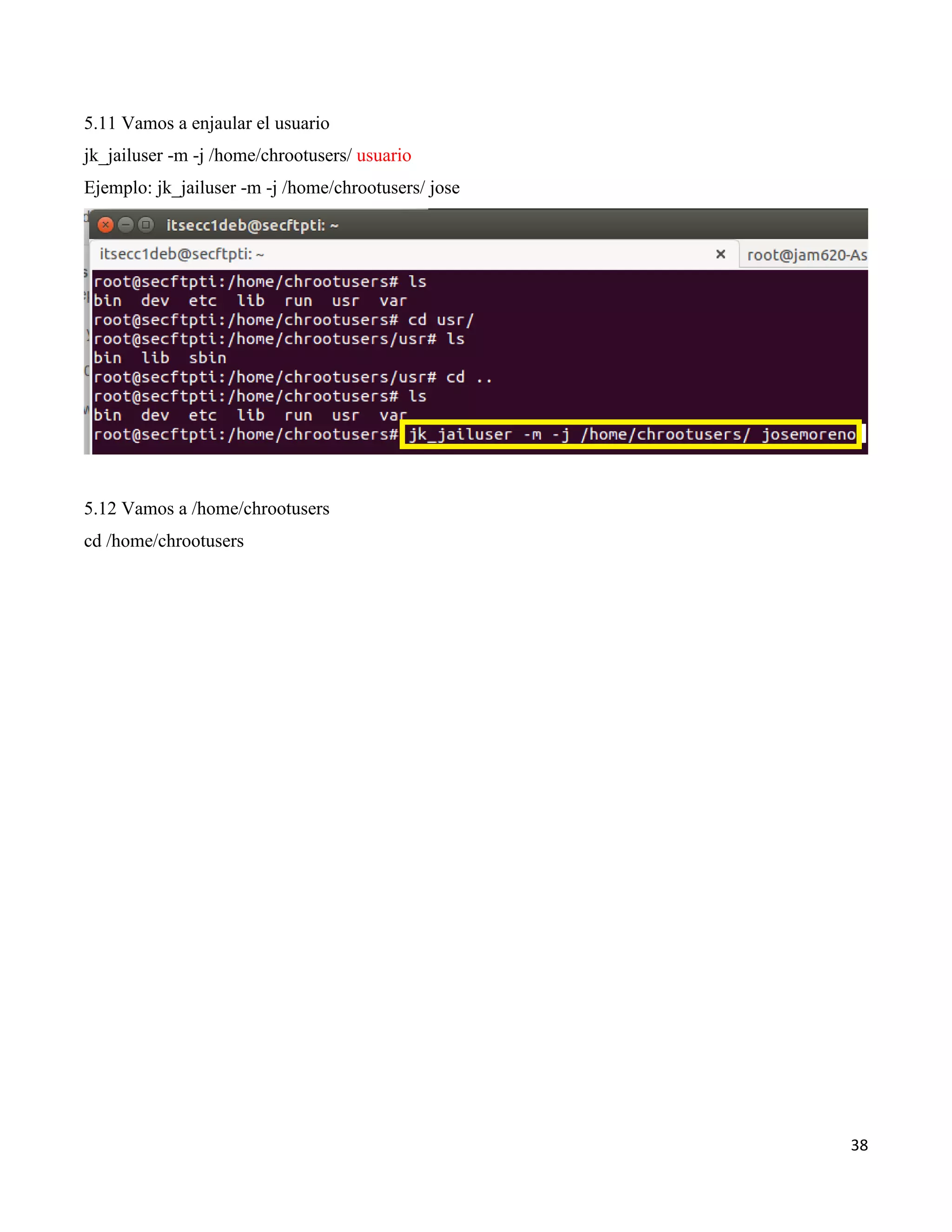

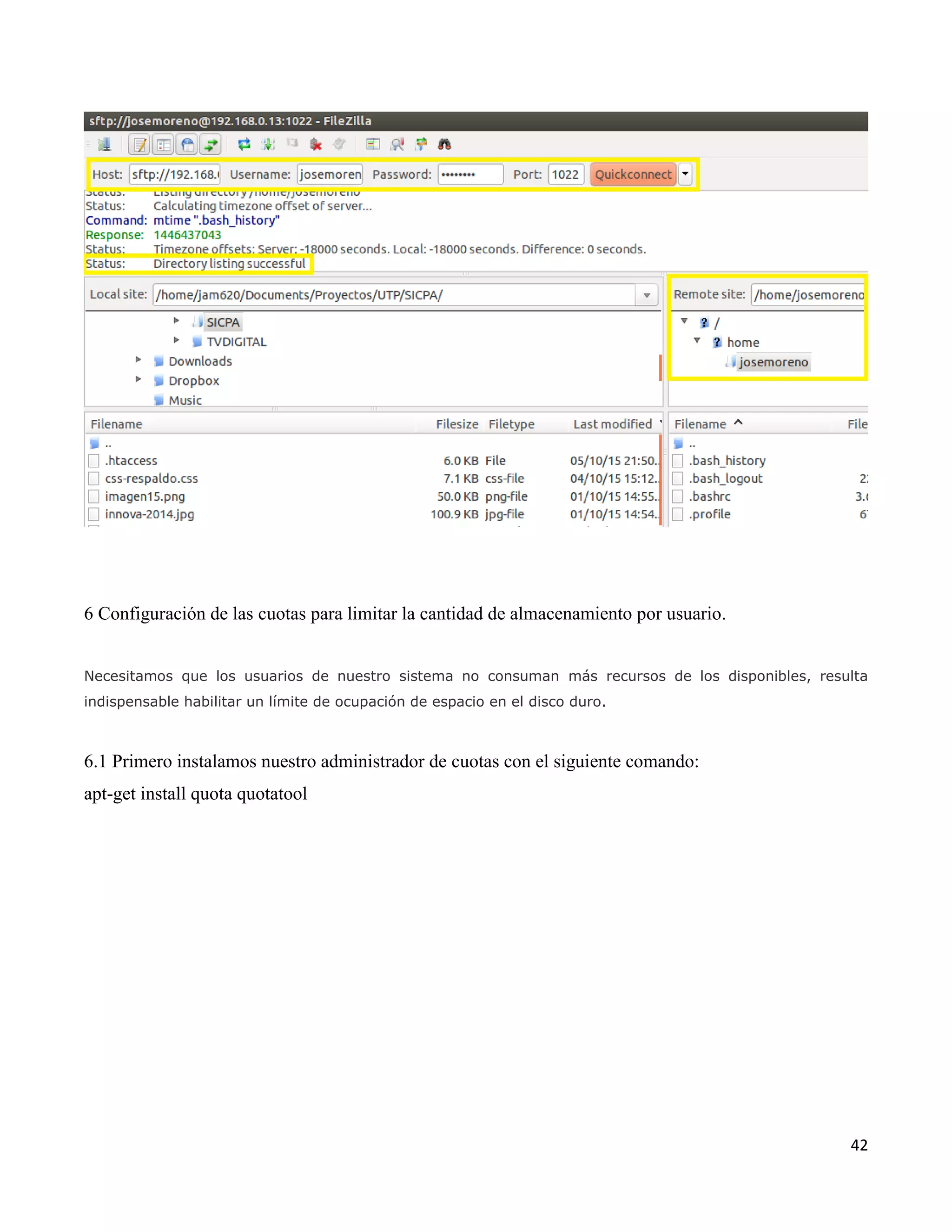

4.7.3 Abrimos el archivo 90-footer:

nano 90-footer

Luego copiamos lo siguiente dentro de este archivo:

[ -f /etc/motd.tail ] && cat /etc/motd.tail || true

4.8 Damos permisos de ejecución

chmod +x /etc/update-motd.d/*

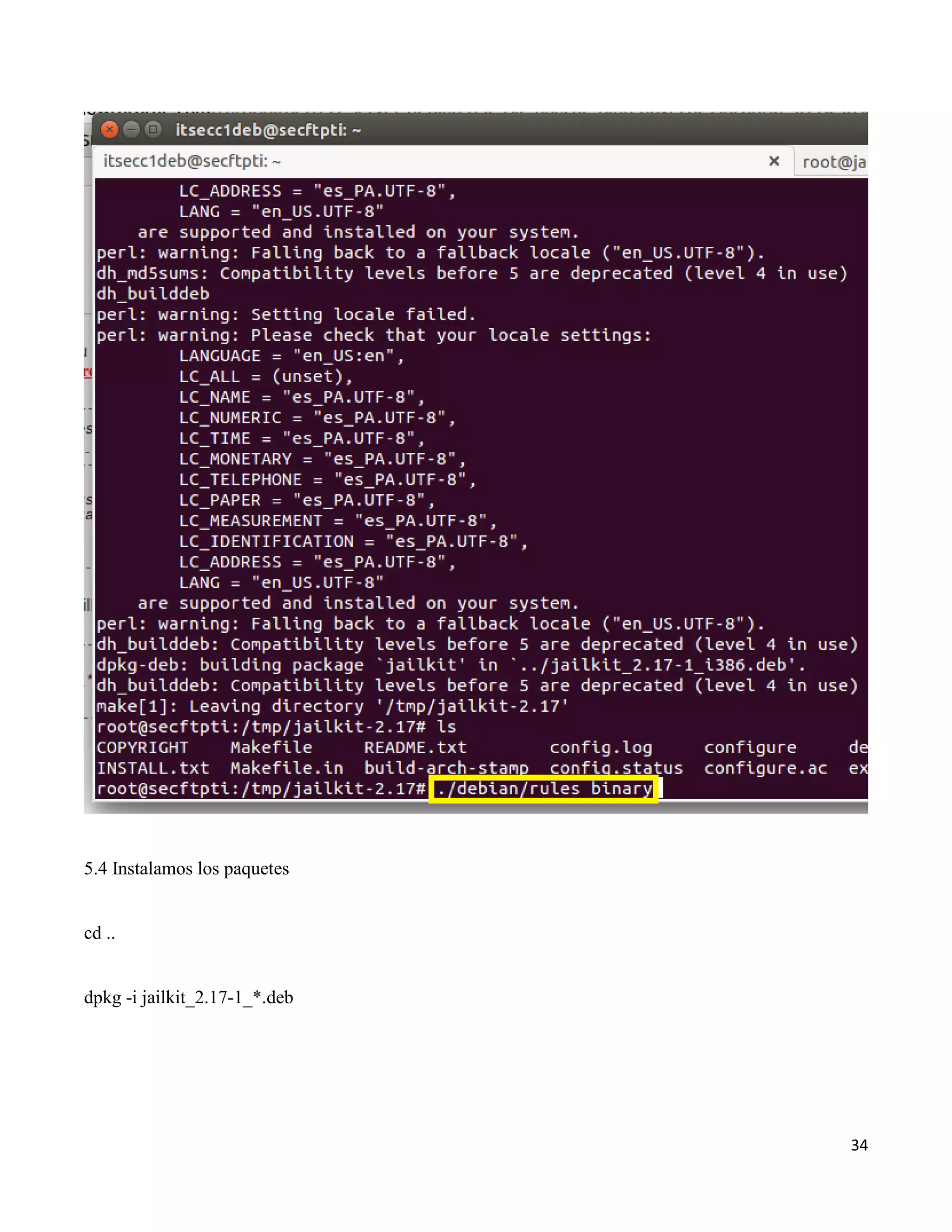

Ahora necesitamos que cada usuario no pueda salir de un directorio es decir, ese usuario no podrá navegar

por el sistema de archivos y se le podrán definir los programas que queramos. ¿En qué situación se puede

utilizar esto? Cuando tenemos un servidor que es compartido por varios usuarios o se quieren tener

diferentes hostings.

Para conseguir esto hay un programa llamado jailkit que cumple perfectamente la función de enjaular

usuarios.

5. Instalación de jailkit y sus dependencias:

apt-get install build-essential autoconf automake libtool flex bison debhelper binutils](https://image.slidesharecdn.com/hardening-en-nix-asegurar-un-ftp-server-171106033427/75/Hardening-en-nix-asegurar-un-ftp-server-30-2048.jpg)

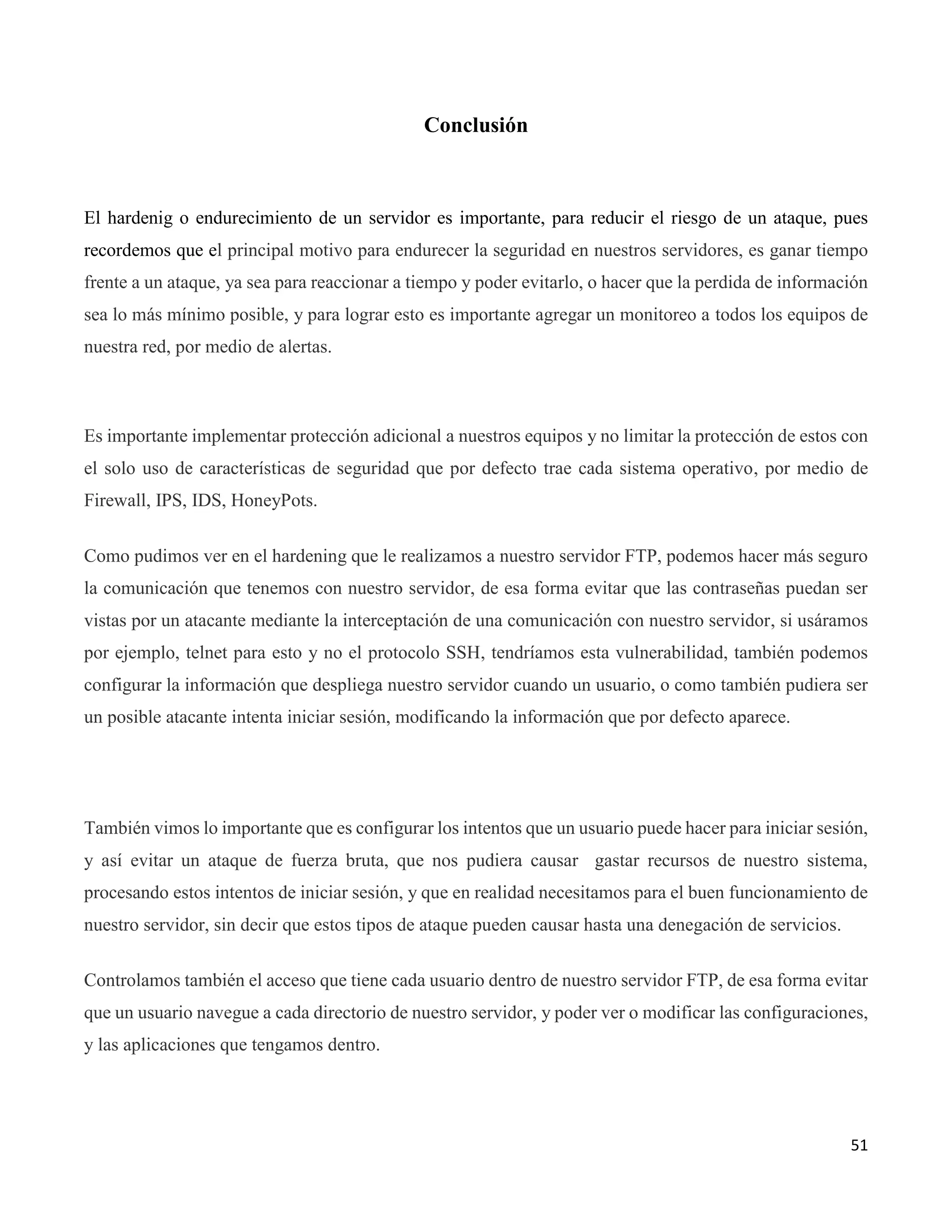

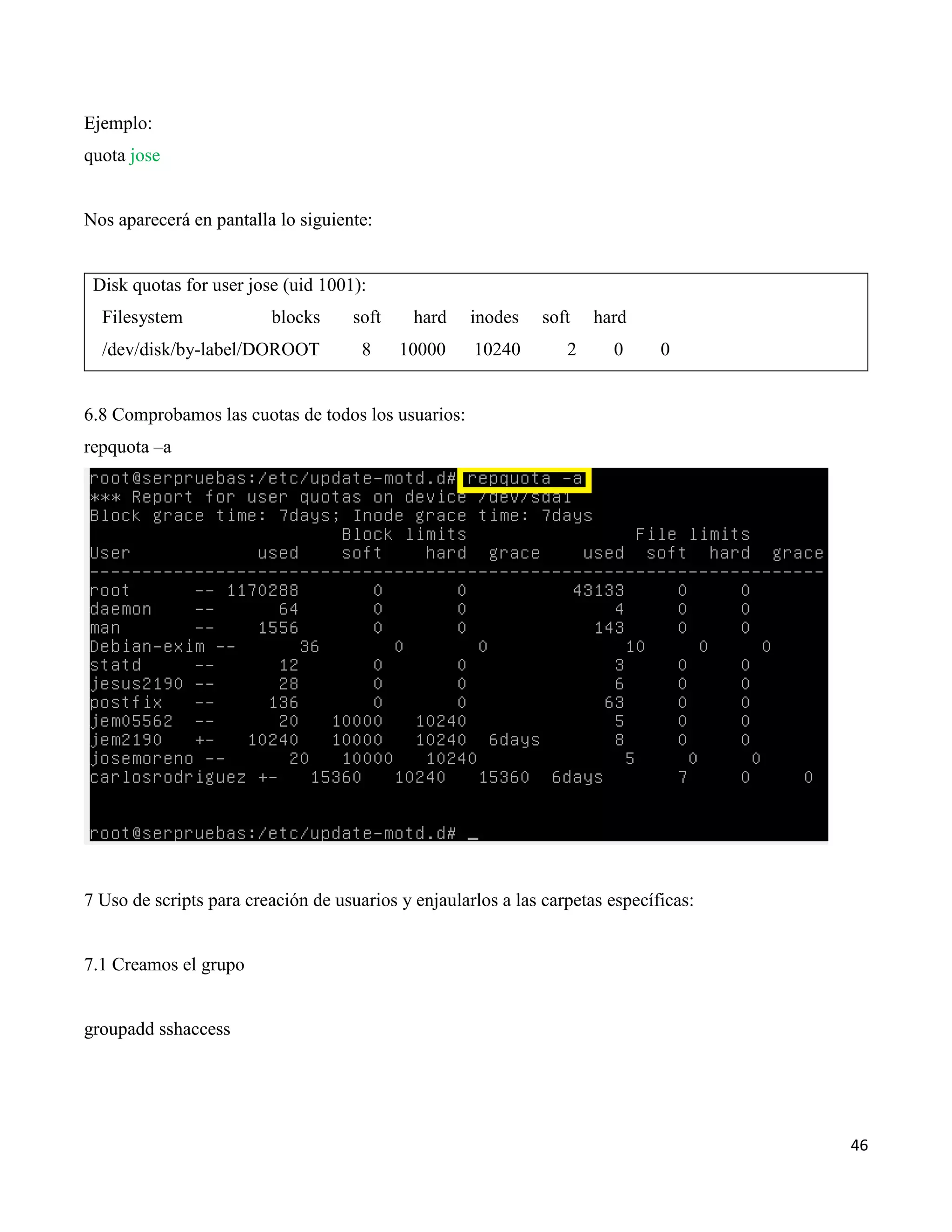

![47

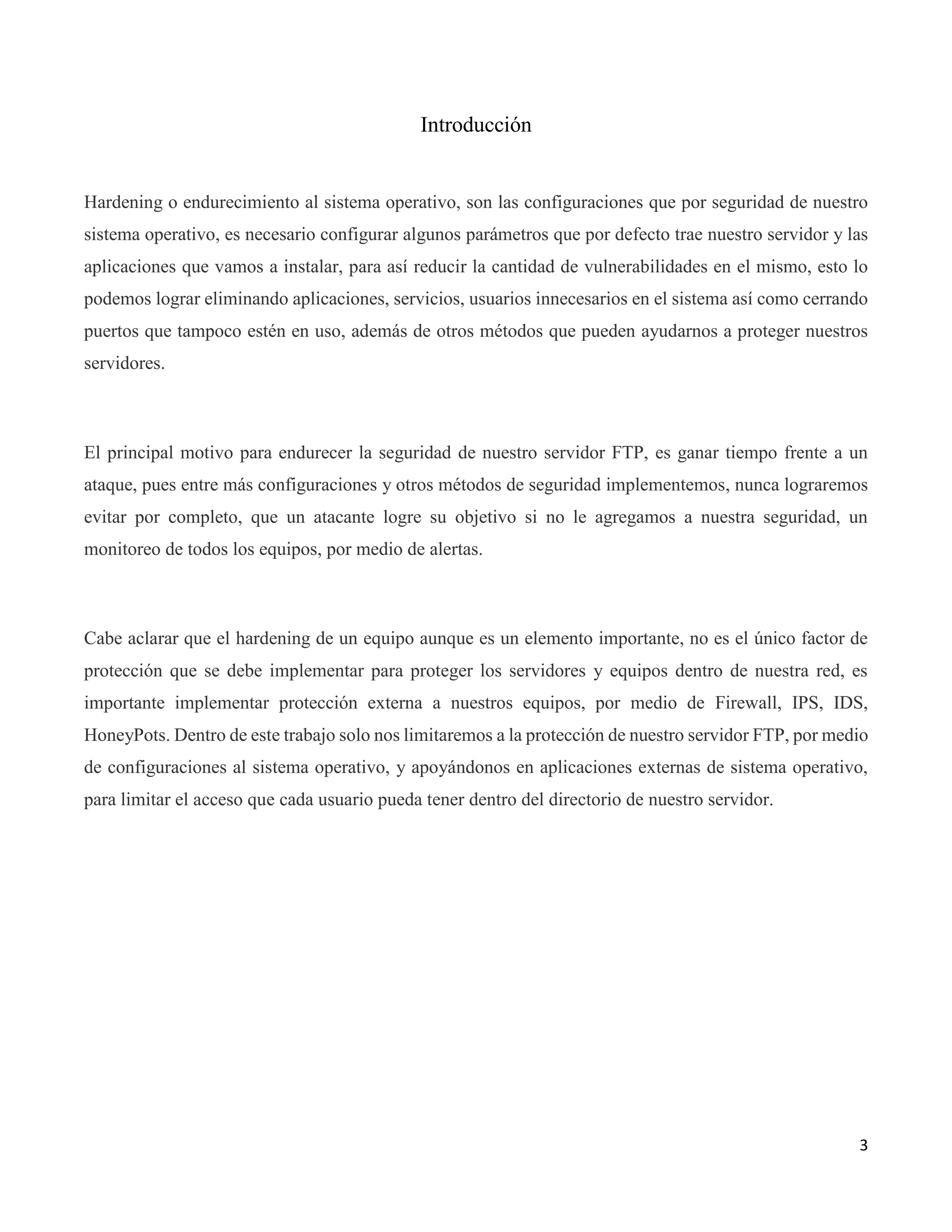

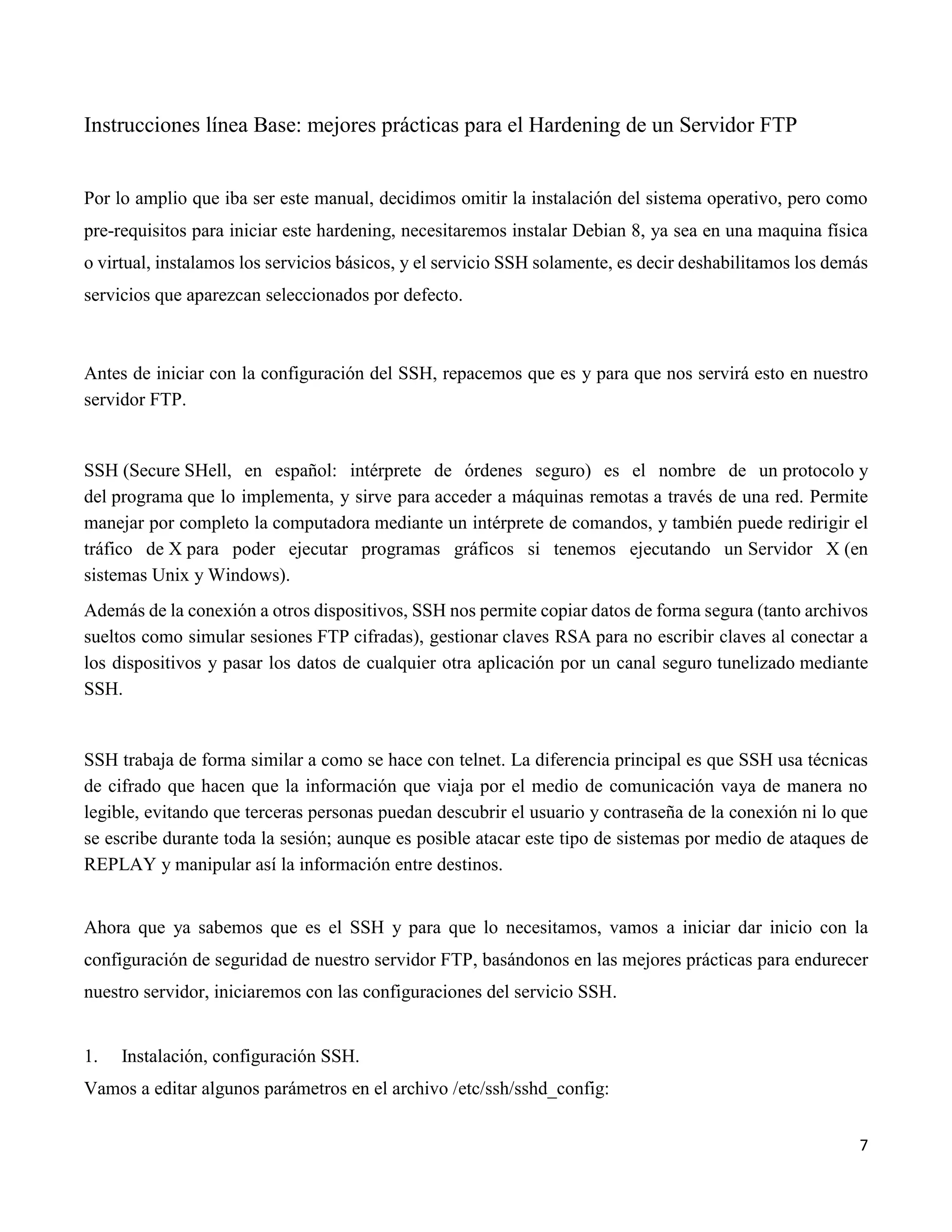

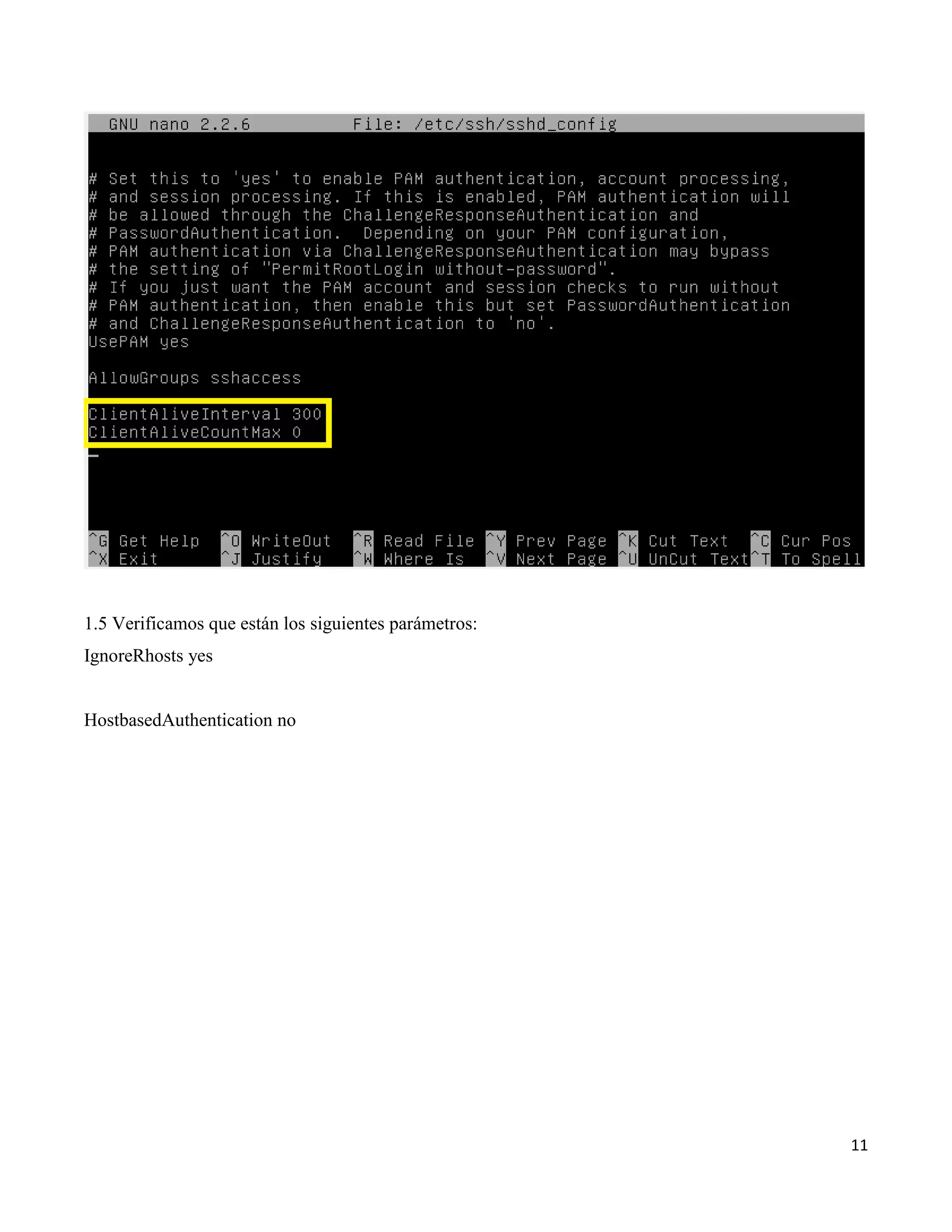

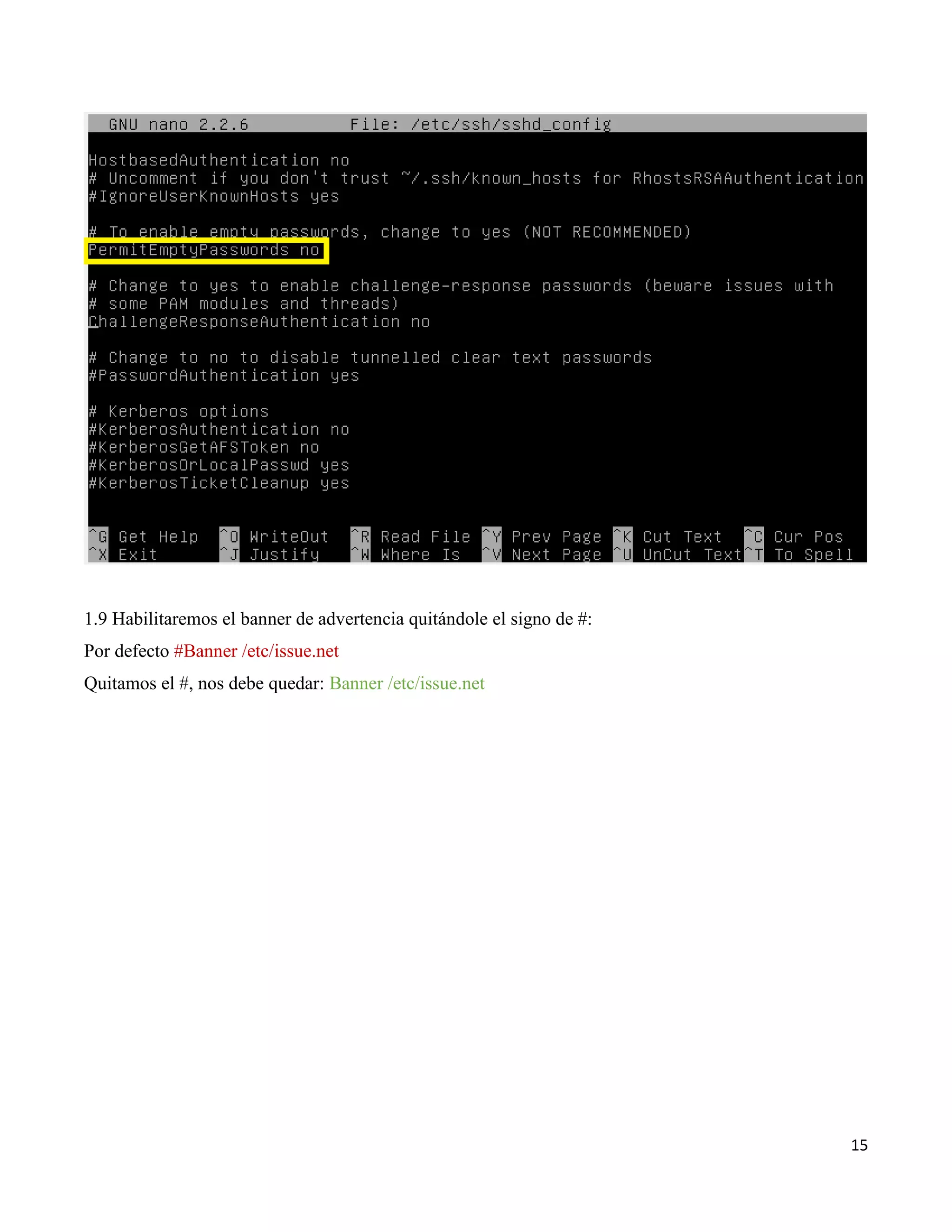

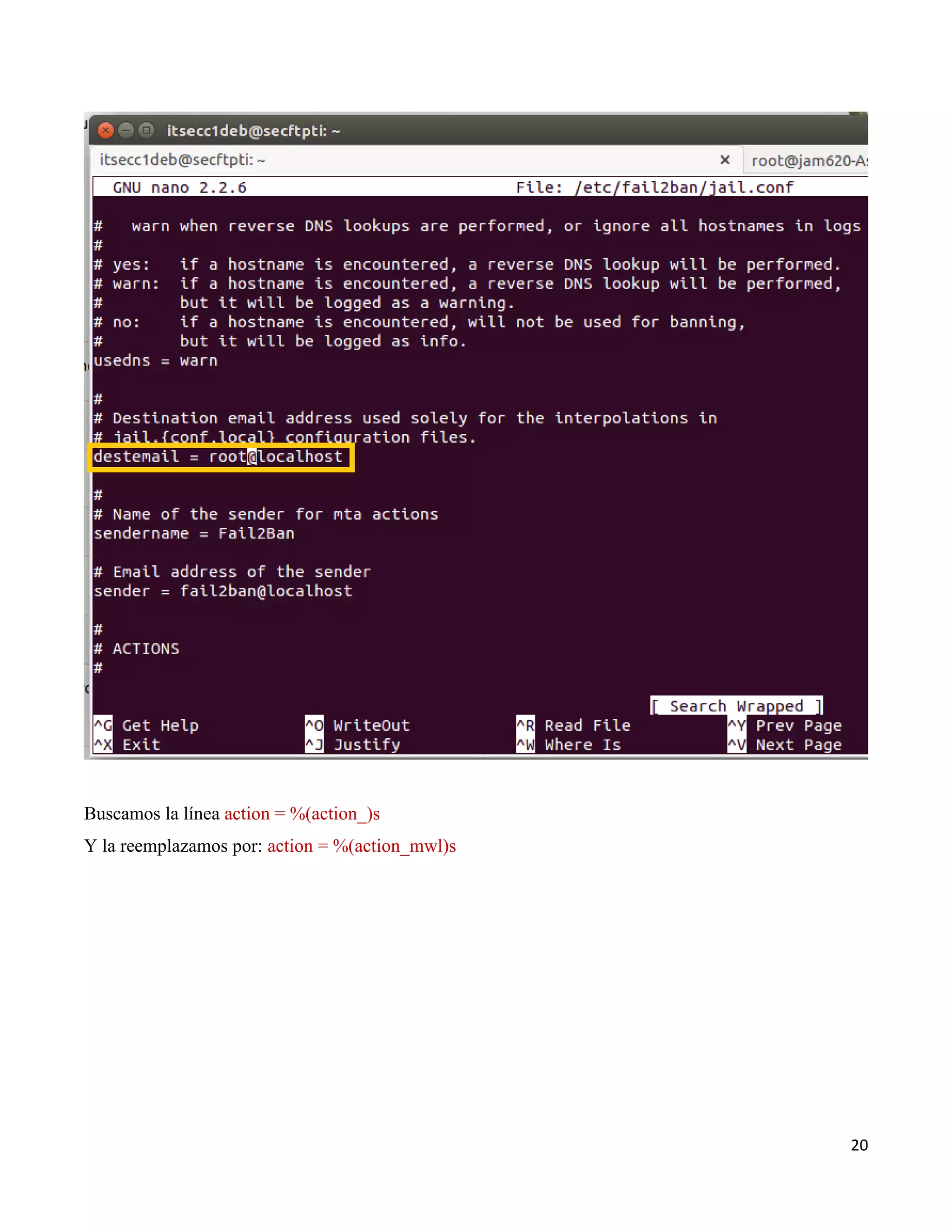

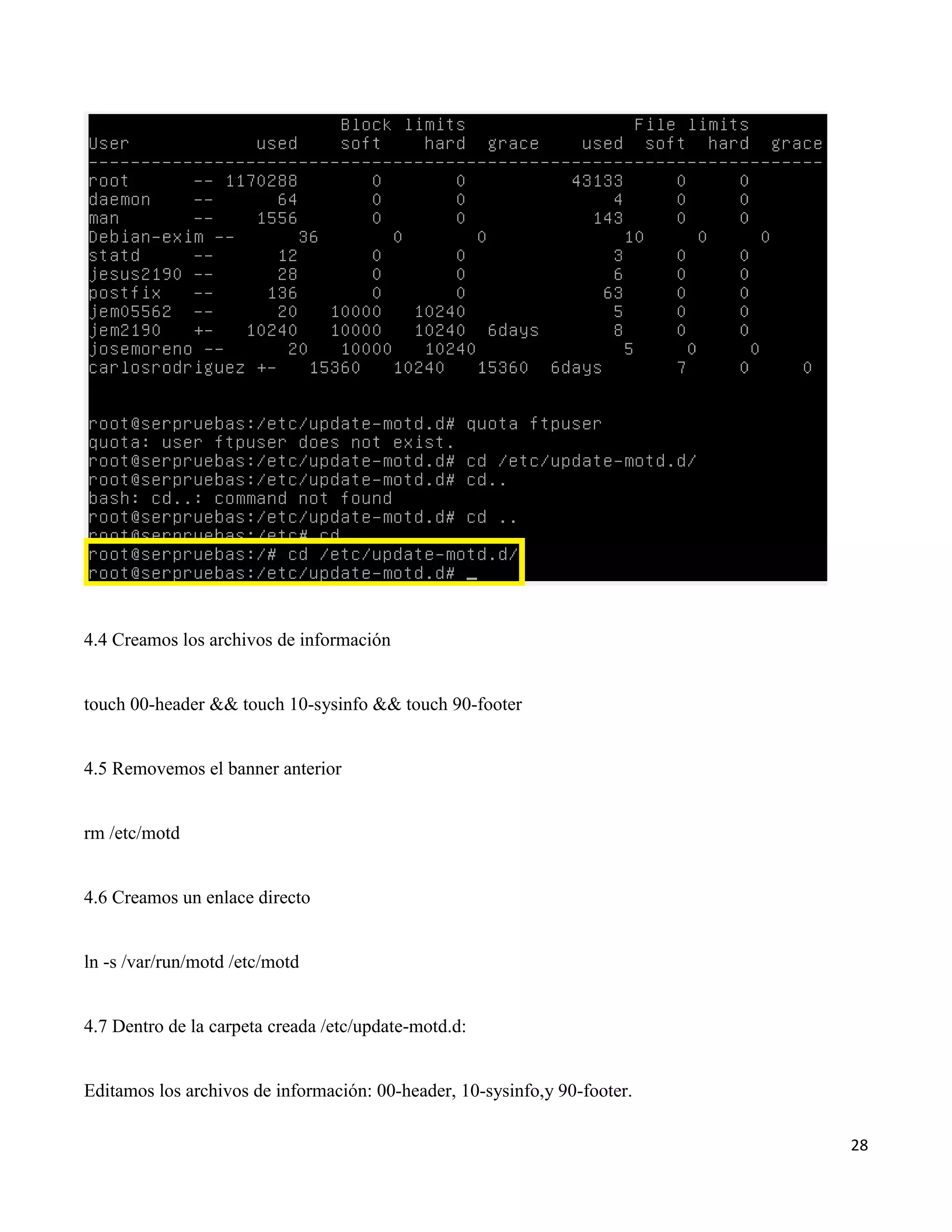

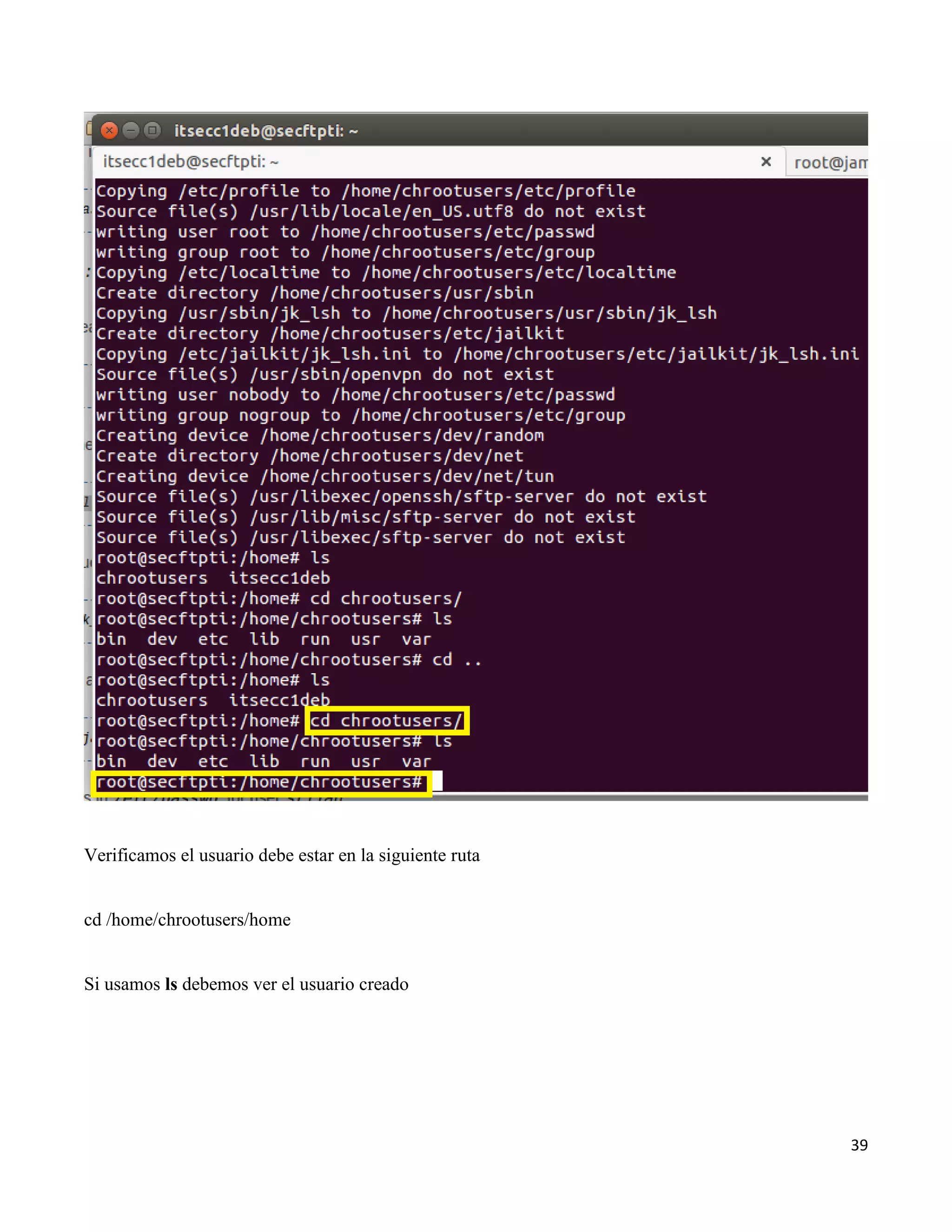

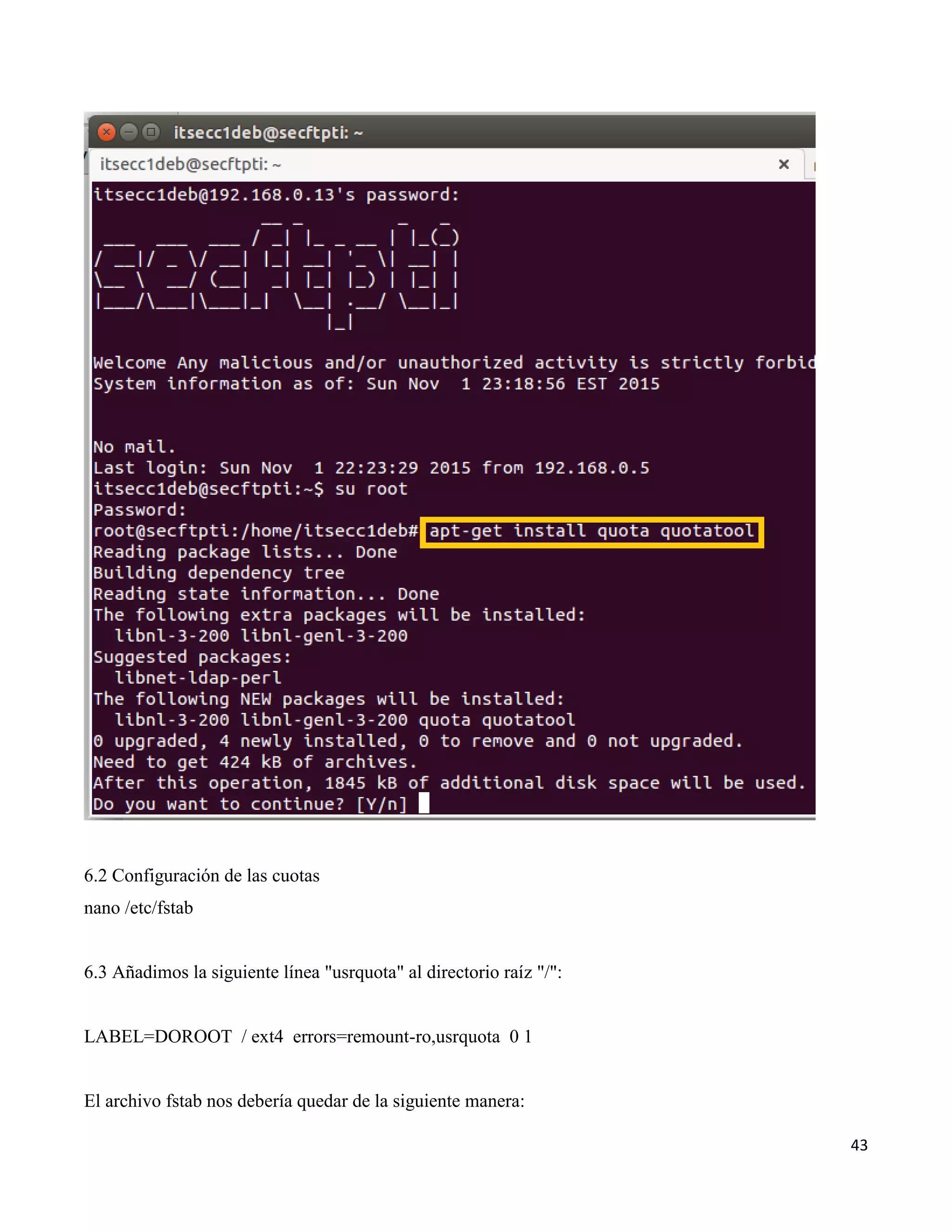

7.2 El siguiente script asume que hemos creado la carpeta del jail en /home/chrootusers y el grupo

sshaccess. Creación del script

touch chroot-jail.sh

7.3 La información del script que debemos poner dentro del archivo chroot-jail.sh:

## sanity checks

if [ "$#" -ne 2 ]; then

echo "This application requires two arguments: username 'passwdhash' (single-quotes required)"

exit 1

fi

if [ ! -d /home/chrootusers/./home/ ]; then

echo "This application assumes installation to /home/chrootusers"

exit 1

fi

getent passwd $1 &>/dev/null

if [ $? -eq 0 ]; then

echo "User $1 already exists on host system. Please remove and re-create using this tool."

exit 1

fi

getent group sshaccess &>/dev/null

if [ $? -ne 0 ]; then

echo "This application assumes 'AllowGroups sshaccess' restriction in /etc/ssh/sshd_config. sshaccess

group missing"

exit 1

fi

## creation

echo

echo "Creating User and Jailed Home Directory"

echo

useradd -m -d /home/chrootusers/./home/$1 -s /usr/sbin/jk_chrootsh -p $2 $1

echo "Adding User to 'sshaccess' Group"

echo

gpasswd -a $1 sshaccess &>/dev/null

JAILUID=$(id -u $1)

JAILGID=$(id -g $1)](https://image.slidesharecdn.com/hardening-en-nix-asegurar-un-ftp-server-171106033427/75/Hardening-en-nix-asegurar-un-ftp-server-47-2048.jpg)