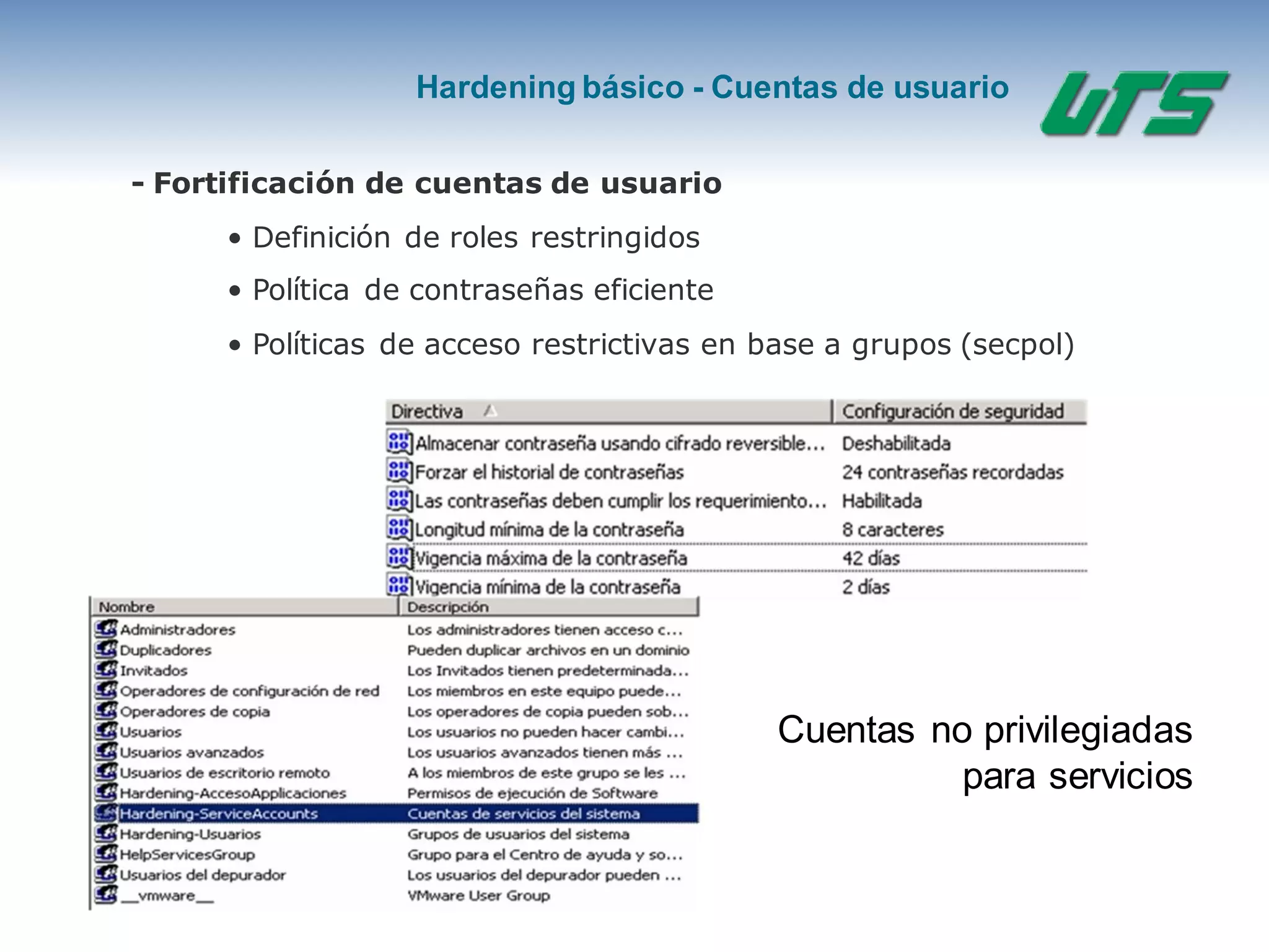

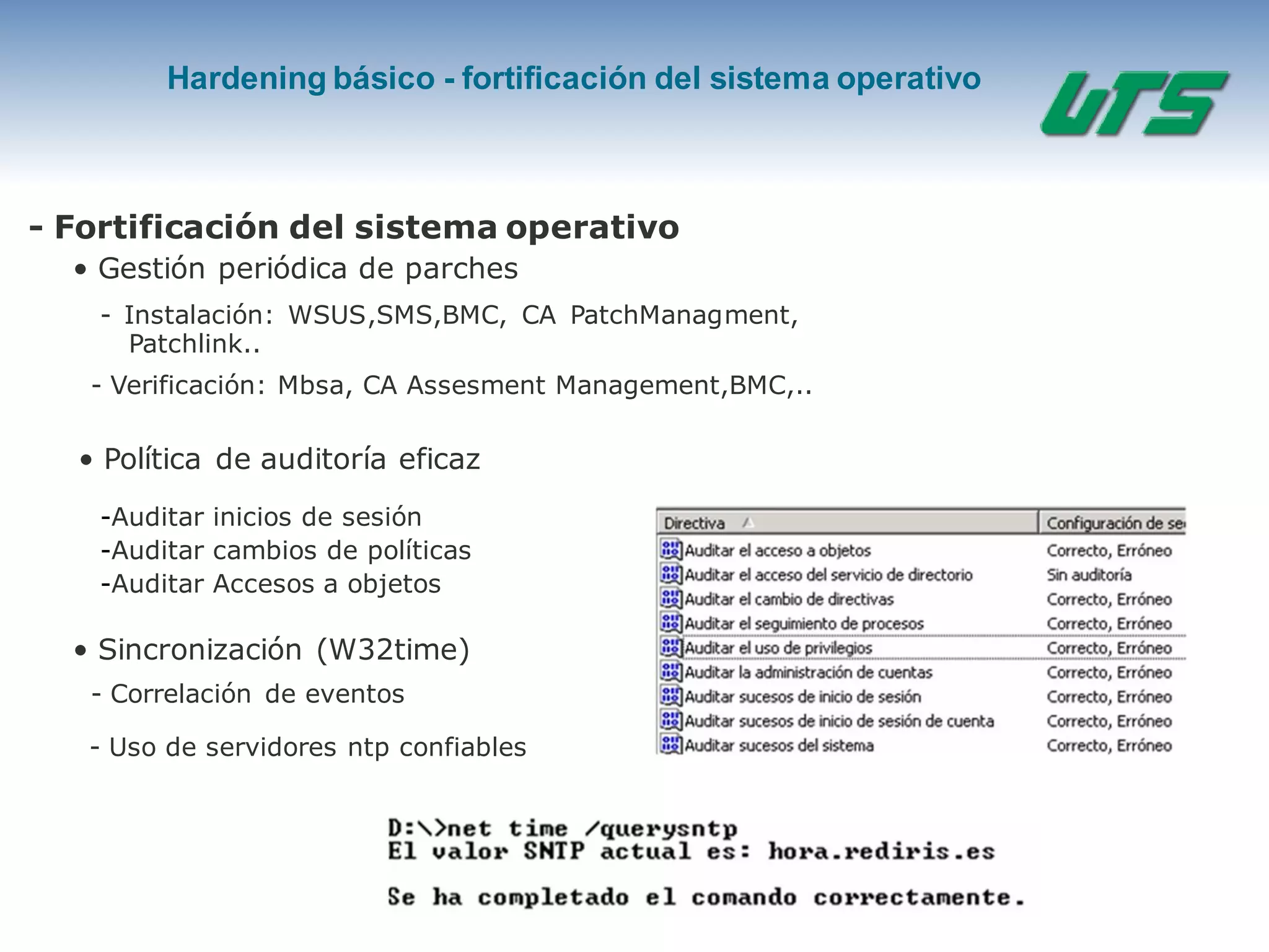

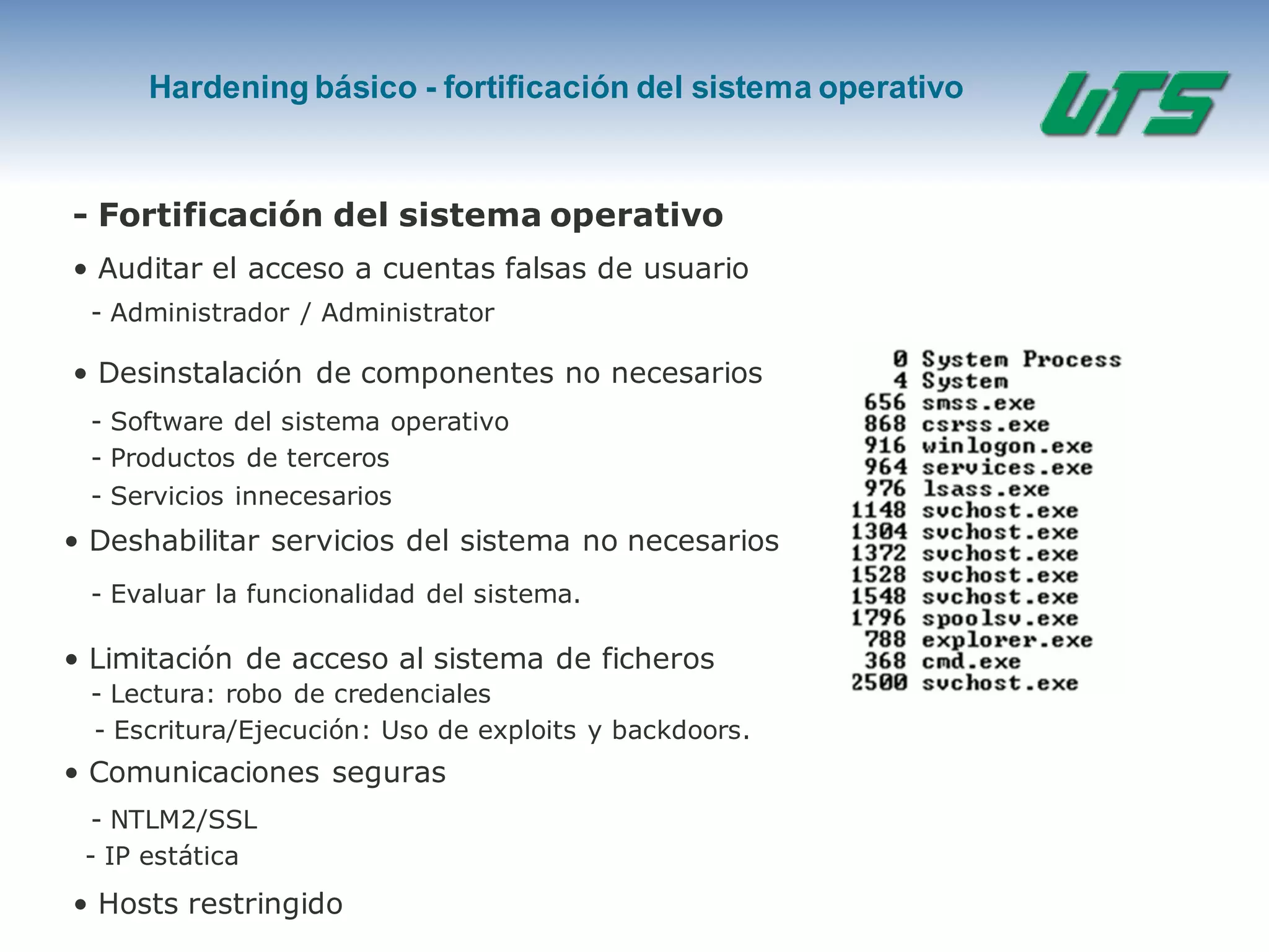

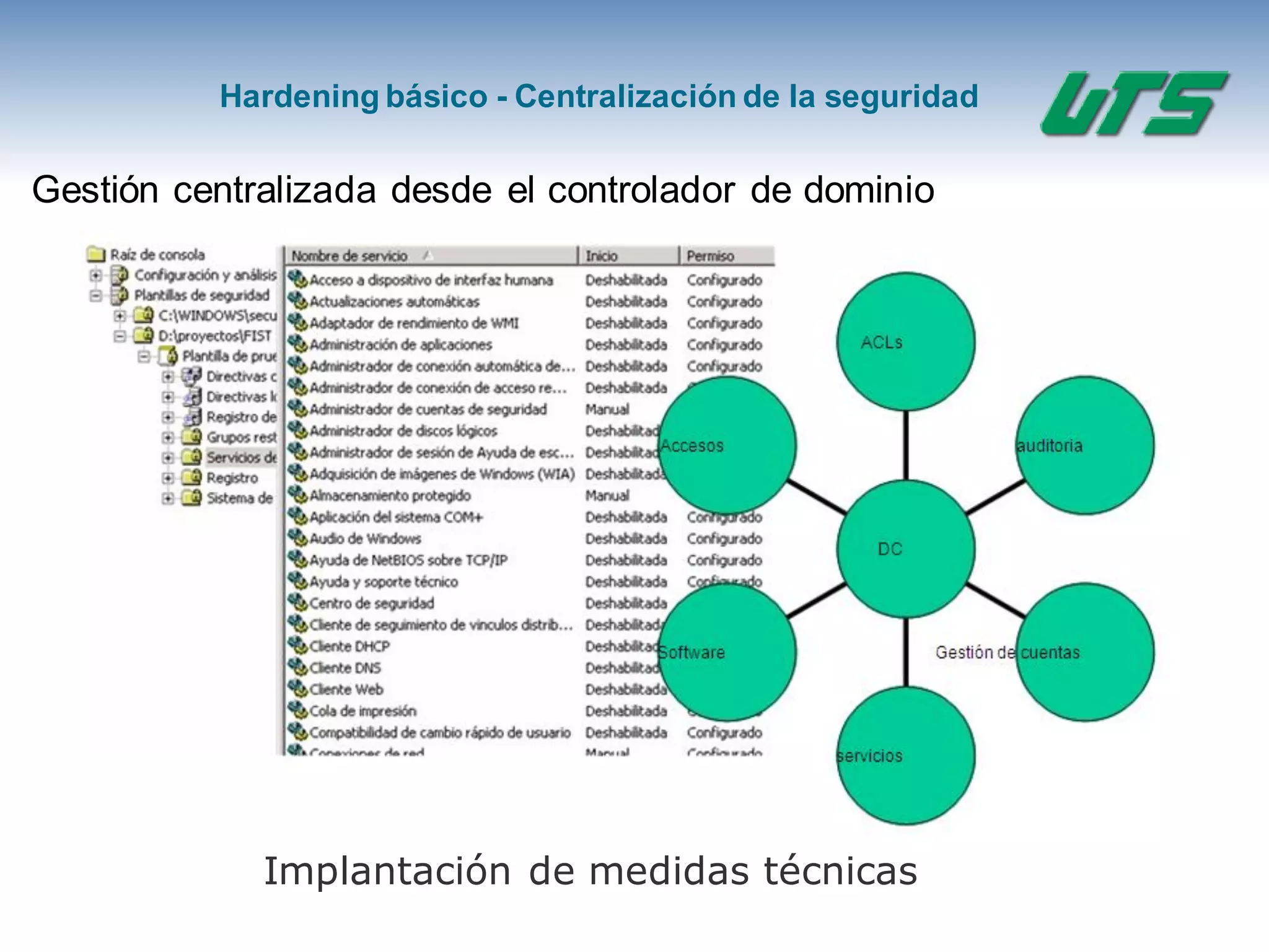

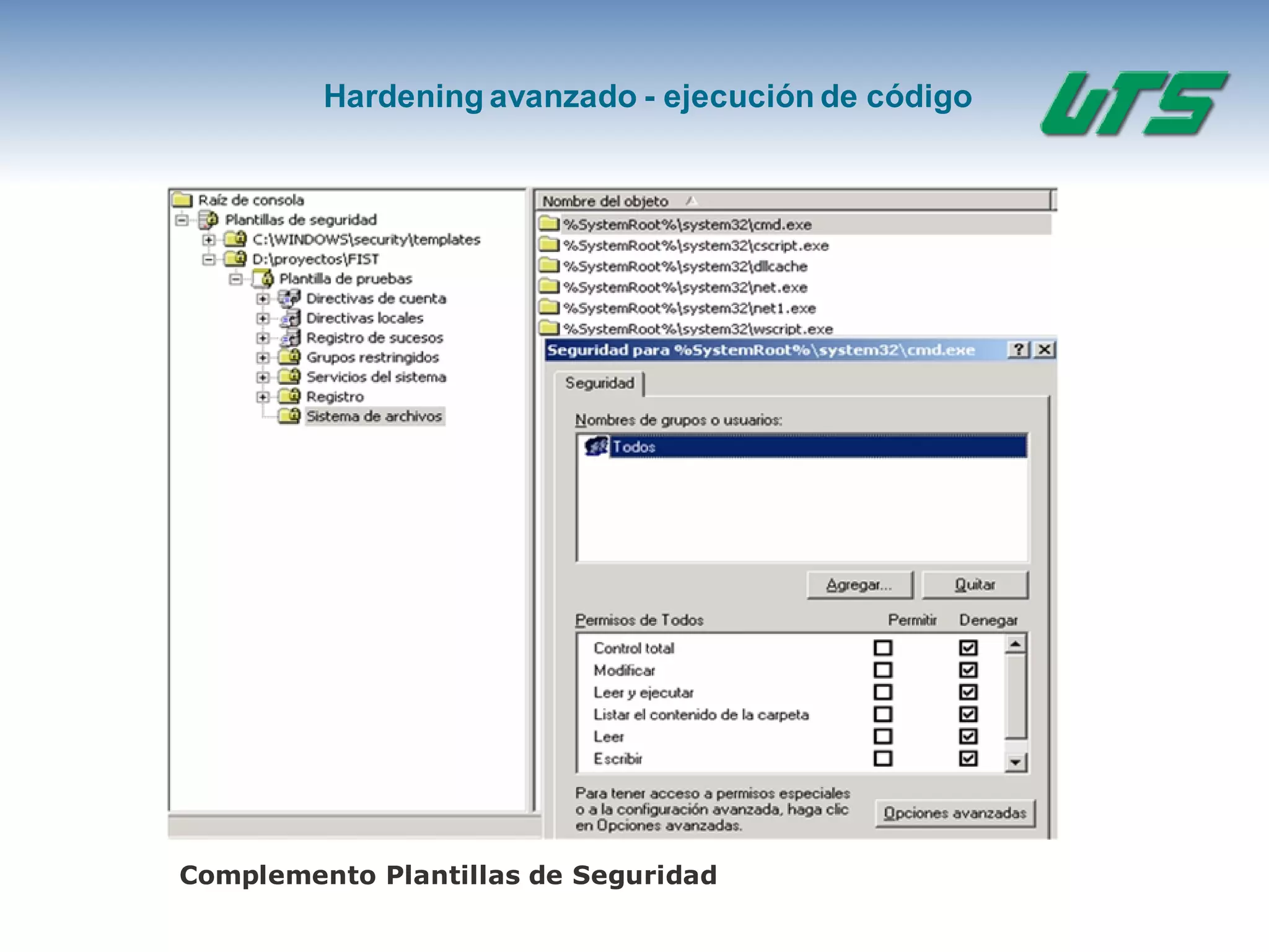

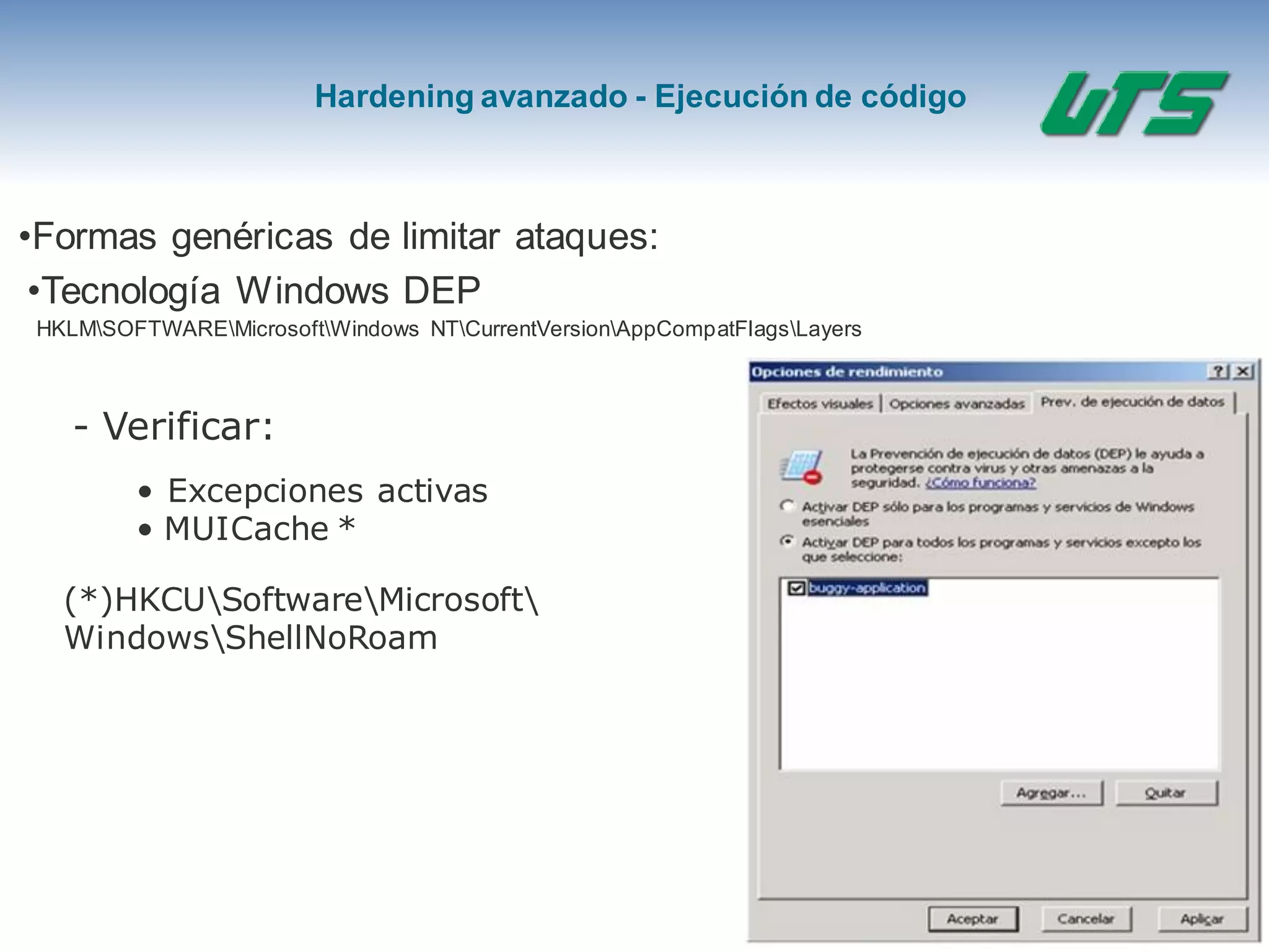

Este documento describe técnicas para fortalecer la seguridad de sistemas operativos. Explica cómo configurar cuentas de usuario y servicios de forma restrictiva, aplicar parches regularmente, auditar eventos y fortalecer contraseñas. También cubre temas como deshabilitar componentes y servicios innecesarios, limitar acceso a dispositivos, implementar firewalls, cifrar discos, restringir ejecución de código y usar túneles SSH para accesos remotos. El objetivo es proteger sistemas contra ataques