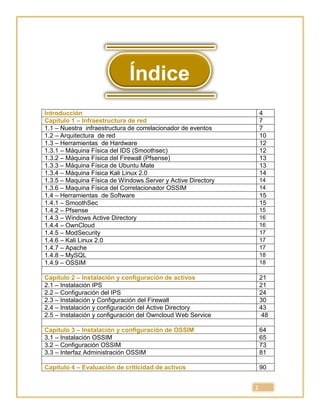

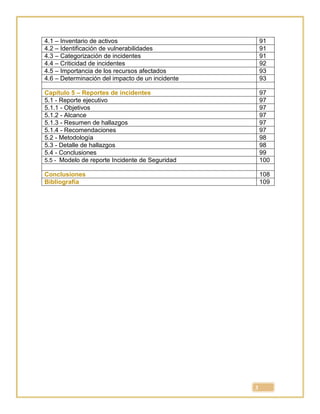

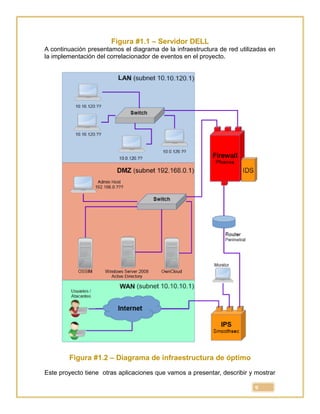

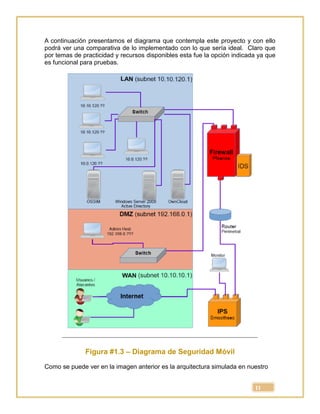

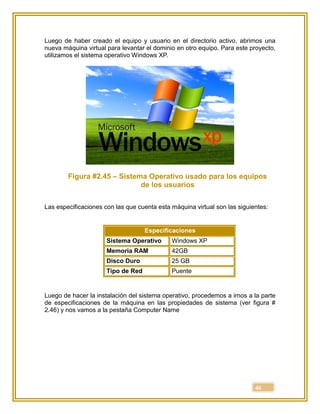

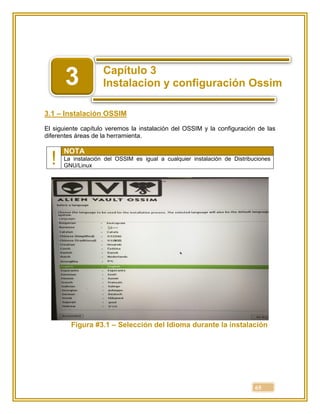

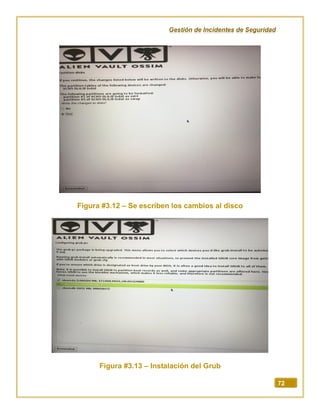

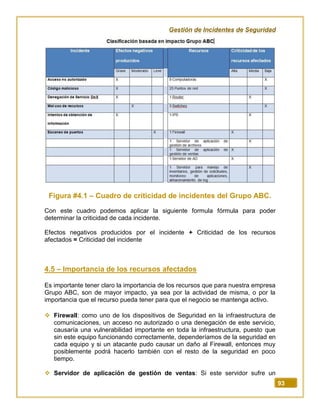

Este documento describe una infraestructura de red implementada con fines de prueba y monitoreo. La red cuenta con servicios como Active Directory y OwnCloud, así como herramientas de seguridad como un firewall Pfsense, un IPS Smoothsec y un correlacionador de eventos OSSIM. Se explica la arquitectura de red, los equipos físicos y virtuales utilizados, así como las características y funciones de los principales componentes y servicios.