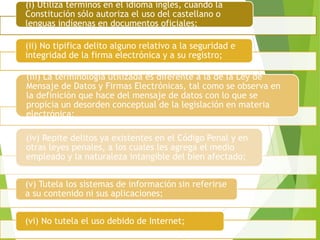

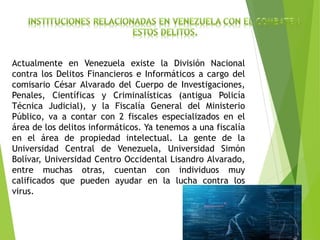

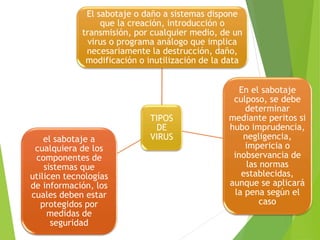

El documento trata sobre los delitos informáticos en Venezuela. Describe los tipos de delitos como la manipulación de datos de entrada y salida, la manipulación de programas y las falsificaciones informáticas. También analiza la legislación venezolana sobre delitos informáticos y propone áreas de mejora. Finalmente, clasifica los delitos informáticos y analiza los sujetos activos y pasivos en estos crímenes.