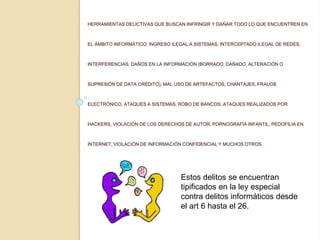

El documento describe los delitos informáticos como acciones ilícitas llevadas a cabo por medios electrónicos para perjudicar a personas, empresas y redes. Explica que los venezolanos son vulnerables debido al desconocimiento de los riesgos de Internet y que los delincuentes usan métodos sofisticados. Define los delitos informáticos como aquellos que destruyen o dañan computadoras, medios electrónicos y redes de Internet.