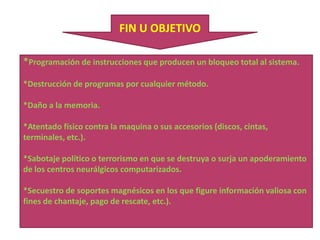

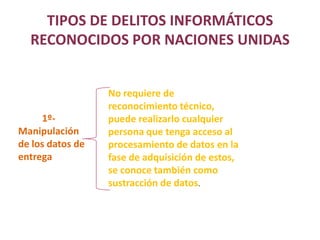

Este documento describe varios tipos de delitos informáticos, incluyendo acceso no autorizado a sistemas, manipulación de datos y programas, y daños a sistemas a través de virus, gusanos y bombas lógicas. También discute clasificaciones de delitos como falsificaciones, fraude, sabotaje e intercepción de comunicaciones. El objetivo general es resumir las principales amenazas contra sistemas de información y los delitos relacionados reconocidos a nivel internacional.