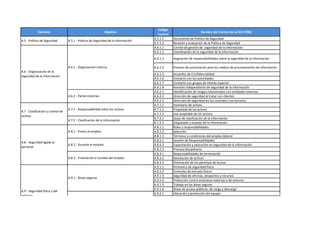

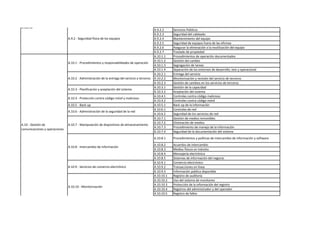

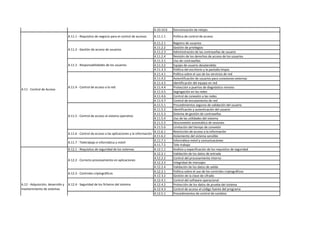

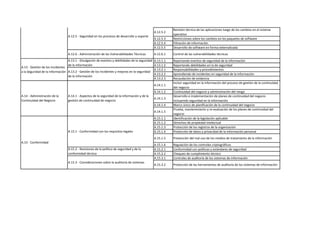

Este documento presenta una lista de códigos y nombres de controles de seguridad de la información de acuerdo con la norma ISO 27002. Los códigos están organizados en 15 dominios objetivos relacionados con la gestión de la seguridad de la información como política de seguridad, organización de la seguridad, gestión de activos, seguridad ligada al personal, seguridad física y del entorno, gestión de comunicaciones y operaciones, control de acceso, adquisición y mantenimiento de sistemas, gestión de incidentes, administración de la