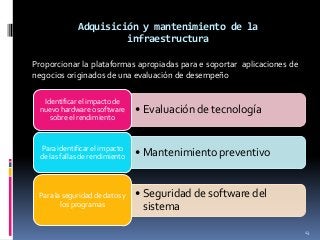

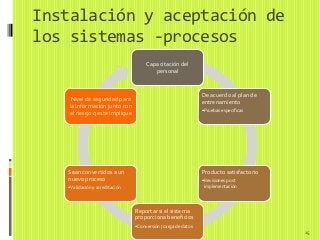

El documento aborda la adquisición e implementación de soluciones automatizadas, incluyendo el mantenimiento de software y la infraestructura tecnológica, así como la administración de riesgos y medidas de seguridad en sistemas distribuidos. Se enfatiza la importancia de políticas de seguridad, auditoría y control para garantizar la integridad y confidencialidad de los datos. Además, se detalla la capacitación y aceptación de sistemas, asegurando que las instalaciones cumplan con los requisitos operacionales y de seguridad.