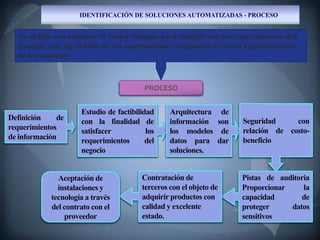

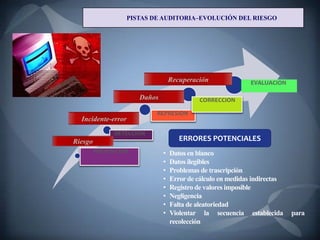

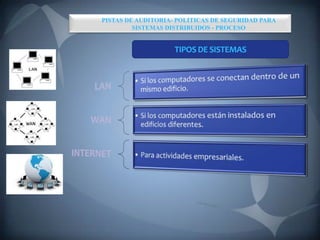

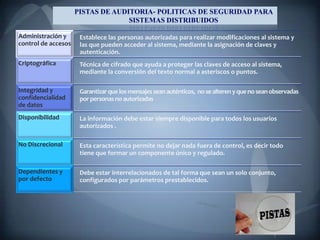

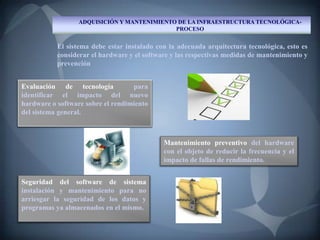

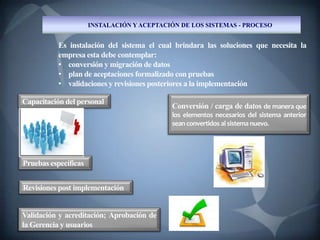

Este documento resume los principales elementos del dominio de Adquisición e Implementación de COBIT. Describe los procesos clave de identificación de soluciones automatizadas, adquisición y mantenimiento de software y hardware, desarrollo e instalación de sistemas, y administración de cambios. Explica la importancia de satisfacer los requisitos de los usuarios, realizar pruebas, y garantizar la seguridad y disponibilidad de la información.