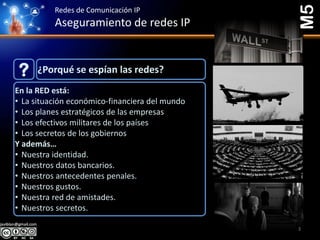

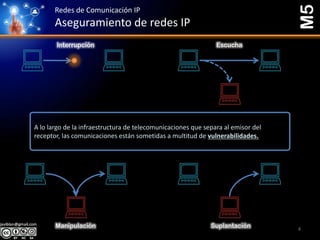

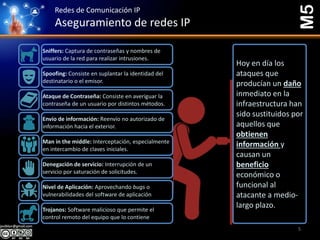

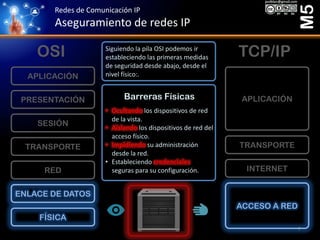

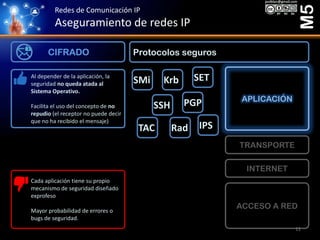

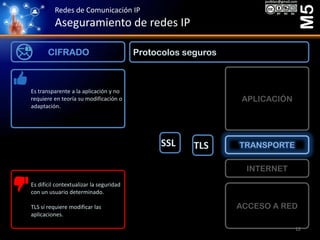

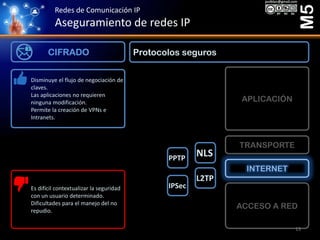

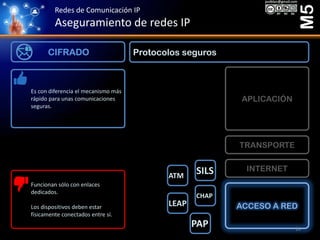

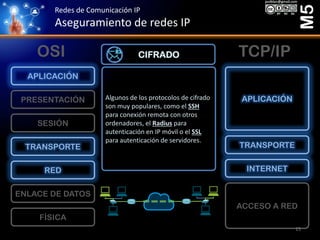

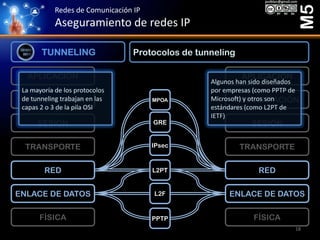

El documento proporciona una introducción a la seguridad de las redes IP. Explica que es importante asegurar que las comunicaciones IP lleguen a su destino de forma íntegra, con su origen y destino autenticados, y que solo el destinatario pueda leerlos. Luego describe varias amenazas comunes a las redes IP como sniffing, spoofing y denegación de servicio, y contramedidas como cifrado, firewalls, VPNs e IDS.